A QUALIFICATION OF THE ACT RELATED TO THE USE OF SOMEONE ELSE'S MAC-ADDRESS IN ORDER TO GAIN INTERNET ACCESS

A QUALIFICATION OF THE ACT RELATED TO THE USE OF SOMEONE ELSE'S MAC-ADDRESS IN ORDER TO GAIN INTERNET ACCESS

Abstract

In this article, the authors analyze the possibility of qualifying the actions related to the use of someone's MAC-address in order to gain Internet access under Art. 272 of the Criminal Code (Unauthorized access to computer information), as well as Article 159.6 of the Criminal Code (Fraud in the field of computer information).

The necessity of such research is due to a number of controversial issues that arise in practice when these norms are implemented.

Based on the analysis of investigative practice, the authors conclude that, as a rule, this kind of criminal acts are qualified under article 272 of the Criminal Code of Russia, which causes the authors to doubt the correctness of the application of this norm, because in their opinion such acts fall under art. 159.6.

1. Введение

Статья 159 УК РФ «Мошенничество в сфере компьютерной информации» относительно новая и, как правило, вызывающая у правоприменителей ряд трудностей при ее вменении [6]. Основная проблема заключается в том, что во многом данная норма сходна со статьей 272 УК РФ, что на практике приводит к сомнениям при квалификации.

Так, в частности, на наш взгляд, кажется весьма интересным вопрос о квалификации деяния лица, которое незаконно получает доступ к сети Интернет, используя для этого MAC-адреса оборудований, которые принадлежат иным лицам.

2. Основные результаты

Прежде чем приступать к уголовно-правовой характеристике рассматриваемого нами деяния, необходимо разобраться с тем, что же все-таки понимается под MAC - адресом и каков его функционал.

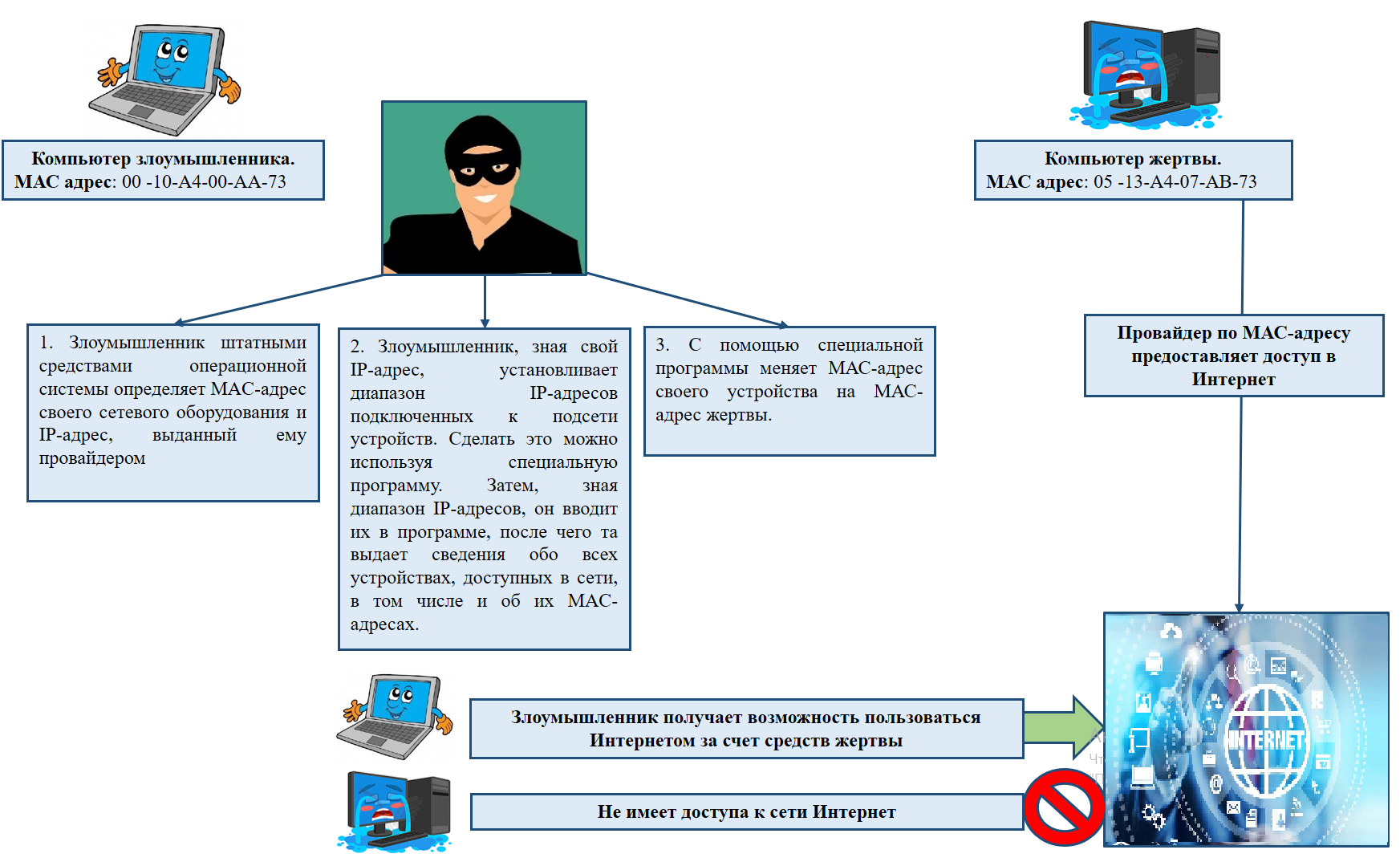

Рисунок 1 - Содержание преступной схемы

В частности, на первый взгляд, данное деяние можно квалифицировать по ст. 272 УК РФ, поскольку своими действиями злоумышленник добывает информацию о чужом МАС-адресе, что позволяет ему получить информацию об оконечном оборудовании абонента, что в свою очередь, в соответствии со ст. 53 Федерального закона от 07.07.2003 № 126-ФЗ «О связи» относится к информации ограниченного доступа и охраняется законом. Стоит также отметить, что дискуссионным остается вопрос о том можно ли считать МАС-адрес компьютерной информацией? Данный вопрос не раз поднимался и адвокатами, поскольку законодатель в поправках к статье 272 УК РФ, внесенных Федеральным законом №420-ФЗ от 07.12.2011 года, достаточно удачно и подробно описал способ хранения и передачи компьютерной информации, но на главный вопрос: какие же всё-таки сведения признаются компьютерной информацией? так и не ответил. Такое положение дел также порождает споры как в доктрине уголовного права, так и в практической деятельности.

Таким образом, в целом можно говорить о возможности квалификации данного деяния по ст. 272 УК РФ, что, как правило, и происходит на практике, но все-таки ввиду того, что возникает ряд спорных вопросов, хотелось бы более подробно рассмотреть возможность вменения в данном случае ст. 1596 УК РФ.

Мошенничество в сфере компьютерной информации характеризуется хищением чужого имущества или приобретением права на чужое имущество, которое происходит путем различных манипуляций с компьютерной информацией. Говорить о хищении чужого имущества в данной ситуации не приходится, однако открытым остается вопрос о том, можно ли считать приобретением права на чужое имущество использование злоумышленником чужого MAC-адреса с целью получения доступа к сети Интернет?

Для того чтобы ответить на данный вопрос предлагаем проанализировать, что же понимается законодателем под «приобретением права на чужое имущество». Официального толкования данного термина также нет, виду чего в доктрине данное понятие трактуется учеными по-разному. Так, например, профессор З.А. Незнамова считает, что право на имущество – это юридическая категория, включающая в себя определенные полномочия собственника, т.е. права владения, пользования и распоряжения принадлежащим ему имуществом.

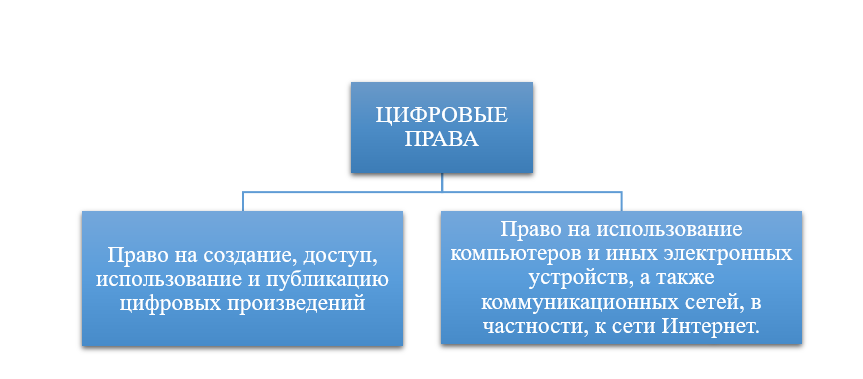

Анализируя рассматриваемую преступную деятельность, по нашему мнению, лицо, сменившее МАС-адрес приобретает право пользования доступом в Интернет за счет третьих лиц, то есть путем своих противоправных действий приобретает имущественное право. В свою очередь необходимо отметить, что в соответствии со ст. 128 ГК РФ, под имущественными правами помимо безналичных денежных средств, бездокументарных ценных бумаг, также понимаются цифровые права (см. рис. 2).

Рисунок 2 - Содержание термина «цифровые права»

Поскольку конструкция нормы 1596 звучит таким образом, что под мошенничеством в сфере компьютерной информации понимается хищение чужого имущества или приобретение права на чужое имущество, необходимо также ответить на вопрос о том можно ли считать имущественное право (в рассматриваемом нами случае, имущественное право на коммуникационную сеть Интернет) правом на чужое имущество? Ввиду этого так же предлагаем обратиться к точке зрения ряда ученых относительно содержания понятия «имущество». Так, например, профессор Е.А. Суханов, а также Т.Л. Левшина считают, что в содержании понятия имущества помимо вещей могут включаться также и имущественные права, и в широком смысле под имуществом стоит понимать совокупность вещей, имущественных прав и обязанностей. Стоит отметить, что аналогичной точки зрения придерживаются профессор М.И. Брагинский, А.М. профессор Эрделевский и многие другие ученые-цивилисты.

Рисунок 3 - Характеристика способов

3. Заключение

Подводя итог всему ранее изложенному, нельзя с полной уверенностью сказать о правильности квалификации такого рода преступных деяний, как правило, исходя из анализа следственной и судебной практики такого рода деяния квалифицируются по ст. 272 УК РФ, однако по итогам проведённого нами исследования, мы убеждены в возможности квалификации данных деяний по ст. 1596 УК РФ. В целом, можно утверждать, что на сегодняшний день законодательство в данной сфере достаточно «пробельно», ввиду чего при квалификации и расследовании подобного рода преступных деяний возникают дискуссионные вопросы.