Защита информации при использовании информационно-коммуникационных технологий

Защита информации при использовании информационно-коммуникационных технологий

Аннотация

Тема работы посвящена вопросам сохранения персональных данных при использовании компьютерных систем и коммуникаций. В статье проведен обзор уязвимостей при использовании информационно-коммуникационных технологий. Представлены характерные причины потери конфиденциальной информации. Рассмотрены основные категории причин несанкционированного доступа к персональным данным. Приведены описания данных категорий.

Описаны основные правовые аспекты использования информационно-коммуникационных технологий в контексте сохранения персональных данных частных лиц и организаций. Проведенными исследованиями установлены причины утечки данных и конфиденциальной информации. Приведены описания и рекомендации по улучшению безопасного использования информационно-коммуникационных технологий.

1. Введение

Одним из основных и принципов прогрессивной экономики на сегодняшний день является внедрение в данную отрасль информационно-коммуникационных технологий (ИКТ) , .

Опираясь на международный опыт применения ИКТ в экономической сфере, следует отметить опыт различных стран, констатирующий, что максимальным эффектом при функционировании общества является грамотное их внедрение. Следовательно, масштаб использования информационно-коммуникационных технологий способствует экономической сфере страны выдержать возникающую конкурентоспособность вследствие чего завоевать ведущее место на мировом рынке.

В силу того, что информационно-коммуникационные технологии развиваются стремительным образом и проникают во все сферы деятельности человечества, все процессы в экономике трансформируются в цифровые.

Внедрение информационно-коммуникационных технологий и цифровых процессов в различных сферах требует соблюдения мер безопасности .

2. Факторы информационной безопасности

Сегодня, когда под воздействием научно-технического прогресса информационно-коммуникационные технологии стали неотъемлемой частью любой области деятельности человека, возникла необходимость введения нового понятия – «Информационная или цифровая безопасность».

Термин «Информационная безопасность» произошел от взаимодействия двух английских словосочетаний Information Security, а также InfoSec, что в переводе означает – «практика предотвращения несанкционированного доступа, использования, раскрытия, искажения, изменения, исследования, записи или уничтожения информации» . Приведенную формулировку принято считать универсальной независимо от того, в какой именно форме существует информация.

Проблема информационной безопасности зародилась в период создания первых электронно-вычислительных машин.

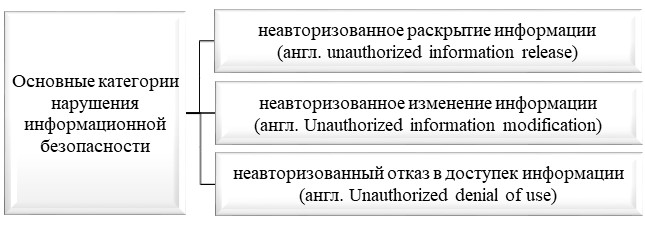

В 1975г. двумя крупными ученными в области компьютерных информационных систем из Массачусетского технологического института Дж. Зальцера и М. Шрёдера был опубликован материал «Защита информации в компьютерных системах» в данной публикации были приведены рекомендации о разделении всех существующих, на тот момент, нарушений безопасности. Таким образом, были выделены три основные категории, нарушений они представлены на рис. 1.

Рисунок 1 - Основные категории нарушения информационной безопасности, сформулированные Дж. Зальцера и М. Шрёдера

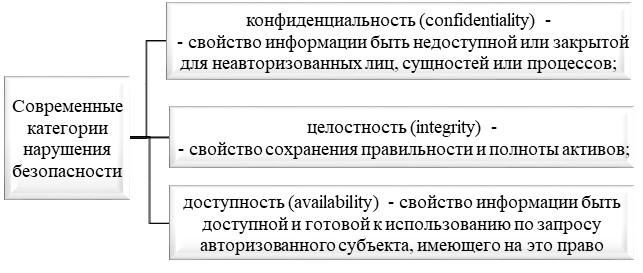

Рисунок 2 - Современные категории нарушения информационной безопасности

Первостепенной мерой для обеспечения неприкосновенности персональных данных выступает классификация информации, это обеспечивается дифференциацией её на публичную, четко конфиденциальную, или информацию для внутреннего использования. Самым ярким примером обеспечения конфиденциальности является шифрование .

К шифрованию данных следует отнести метод конверсии данных, когда из легко распознаваемого текста, который можно назвать «открытым текстом», происходит трансформация в зашифрованный вид. Такие данные возможно распознать только после их преобразования – дешифровки, применяя для этого специальный ключ, так называемый код, при помощи которого возможно расшифровать существующий текст и трансформировать его в понимаемый и доступный формат.

Владение ключом предоставляется очень ограниченному кругу участников данного процесса, а именно непосредственному отправителю данных и структурному ответственному за получение этих данных сотруднику. Засекреченная путем шифрования информация способствует невозможности доступа к конфиденциальным данным. Данную категорию информационной безопасности следует считать неотъемлемым элементом структуры информационной безопасности .

Следующая категория – это целостность, которая также регламентируется ГОСТом .

Не владея достоверными данными, невозможно принимать какие-либо решения или реализовывать необходимые мероприятия с целью защиты информации от изменения посредством случайности или намеренности при хранении, передаче или ее обработке. Более того, целостность информации могут нарушить многие различные действия, такие как изготовление логических бомб, совершение при программировании ошибок, целенаправленная, приносящая вред, модернизация программного кода, замена данных, доступ без авторизации и прочие подобные вредоносные явления , .

К повреждению целостности могут привести следующие действия: нечаянное уничтожение файлов, ошибочное введение значений, диверсификация настроек, осуществление неточных команд, и эти действия могут совершаться не только самими пользователями, но и системными администраторами .

Проводились исследования в различных организациях с целью определения роли личности в проблеме нарушения прав граждан на защиту персональных данных. Оказалось, что чаще всего допускают ошибки операторы, не имеющие высшего образования. Была выявлена закономерность увеличения ошибок по понедельникам, скорее всего это связано со снижением внимания операторов после выходного дня и пятницам в связи с нарастанием усталости к концу трудовой недели.

С целью защиты информации от повреждения и несоблюдения целостности рекомендуется использовать совокупность действий, связанных с контролированием и регулированием возможности вносить изменения не только в саму информацию, но и в системы, занимающиеся ее трансформацией.

К самым распространенным подобным мерам предосторожности относится строгое ограничение доступа определенных лиц наделенных возможностью изменения информации согласно непосредственно должностной инструкции. Необходимо применять цифровые системы, направленные на проверку наличия прав доступа, контролирование порядка идентификации и аутентификации пользователей, и обеспечение информационной безопасности. Параллельно требуется придерживаться принципа разделения полномочий.

Сущностью данного принципа является то, что изменяет данные или саму информационную систему один человек, другой же подтверждает это действие или не подтверждает. Наряду с этим, все вносимые модификации в жизненный цикл в обязательном порядке подлежат согласованию, а также проведению тестирования с целью определения информационной целостности. Кроме того, необходимо следить, чтобы в систему вносилась только корректно сформулированные транзакции.

Программное обеспечение следует обновлять, руководствуясь конкретными мерами безопасности. Каждое действие, вследствие которого происходит изменение, требуется тщательно и последовательно заносить в специальный протокол.

Далее рассмотрим доступность, соблюдение данной категории нарушения информационной безопасности обосновано ГОСТом РИСО/МЭК 27000-2012 .

Данный принцип заключается в том, что при необходимости авторизованные лица в обязательном порядке должны получить доступ к информации , .

Главными отрицательным показателем, воздействующим на информационные системы и препятствующие доступности, считаются DoS-атаки. Или Denial of Service, это английское словосочетание, перевод которого означает «отказ в обслуживании», сущность данной программы это вредоносная атака, которая саботирует доступ.

Но это не единственная угроза категории нарушения информационной безопасности – доступности, параллельно данному явлению следует считать человеческий фактор, а именно – ошибки, которые присущи человеку. Они могут быть не преднамеренные, а случайные вследствие некачественной профессиональной подготовки, из-за рассеянности и невнимательности или физической усталости и плохого самочувствия.

Отсутствие достаточных мер информационной безопасности способствуют ликвидации данных, увеличению риска воздействия вредоносных программ, например, таких как DoS-атак, на целостность информации и способствуют отсутствия возможности доступа к информационным системам рядовым пользователям .

В совокупности эти три ключевых принципа информационной безопасности именуются триадой CIA (Confidentiality – «конфиденциальность», Integrity – «целостность», Availability – «доступность»), они представляют собой стандартную общепринятую модель информационной безопасности .

3. Последствия утечки данных

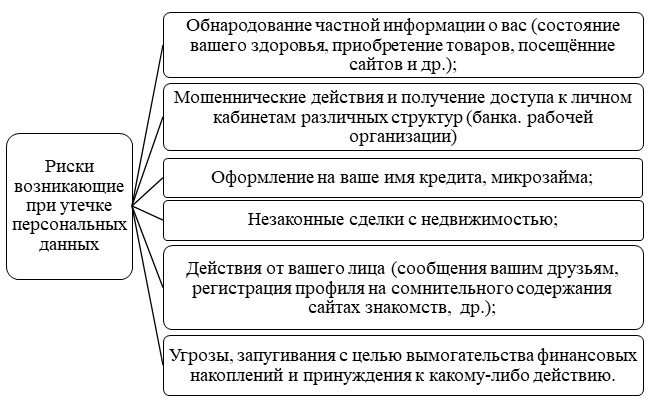

Проведенными исследованиями установлено, что утечка персональных данных не вызывает у нас опасений, мы миримся с происходящим, не задумываясь о том, что в любой момент информация о нас, может оказаться в открытом доступе. Угрозы и риски, которые могут принести утечка сведений о гражданине, представлены на рис. 3. .

Рисунок 3 - Угрозы и риски, которые могут принести утечка сведений о гражданине

Государство и различные организации, будь это структуры власти или промышленные, и торговые предприятия играют очень важную роль в защите информационной безопасности, и прежде всего в защите персональной информации. Необходимо строгое регулирование обработки данных и хранения. Важно также, чтобы работодатели и социальные службы вкладывали средства в защиту информации и обучение персонала и граждан по информационной безопасности .

4. Заключение

На сегодняшний день обеспечение информационной безопасности является залогом правового существования. Соблюдение мер защиты информации, таких как безукоризненное соблюдение законодательных и нормативно-правовых актов РФ, тщательный подбор персонала связанного с контролем идентификации и аутентификации пользователей, организация обучения данного персонала, разработка руководств действия при возникновении критических ситуаций, связанных с возможным хищением данных или взломом аккаунтов, составление должностных инструкций, использование специальных компьютерных разработок и технологий, при помощи которых возможно скрывать важную персональную информацию, все это позволит эффективно использовать цифровые ресурсы без риска утечки и неправомерного использования данных.