Вернуться к статье

Защита информации при использовании информационно-коммуникационных технологий

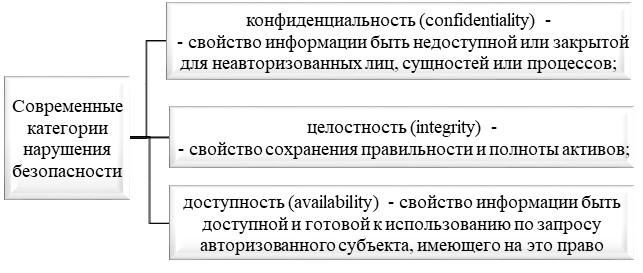

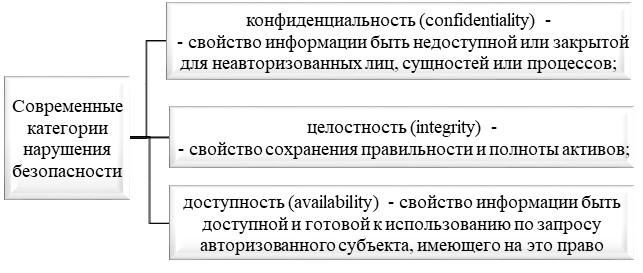

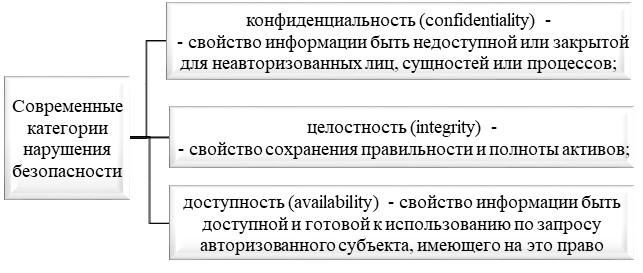

Рисунок 2 - Современные категории нарушения информационной безопасности

Рисунок 2 - Современные категории нарушения информационной безопасности

Политика конфиденциальности, обработки, хранения персональных данных и сбора статистической информации определяет политику Оператора в отношении обработки Данных Пользователей при использовании ими Ресурса, а также содержит сведения о реализуемых требованиях к защите персональных данных Пользователей и использовании файлов cookie согласно п. 1. ст. 6 № 152-ФЗ "О персональных данных". Подробнее о целях, сведениях и отзыве согласия.