К вопросу о кодировании и декодировании информации в сфере контроля процессов взаимодействия врача и пациента

К вопросу о кодировании и декодировании информации в сфере контроля процессов взаимодействия врача и пациента

Аннотация

В данной статье было рассмотрено кодирование и декодирование информации в контексте контроля процессов в сфере здравоохранения, проанализировано эффективное взаимодействие врача и пациента на примере радиочастотной идентификации (RFID-системы) и проведено динамическое моделирование работы циклического избыточного кода CRC-16-CCITT.

Аспект передачи и интерпретации данных в вопросе контроля курса лечения и адаптации пациентов в дальнейшем является важной составляющей проблемы взаимодействия врач-пациент в современной системе здравоохранения, поэтому целью работы являлось исследование и анализ применения циклического избыточного кода для технологии RFID сверхвысокой частоты.

Спроектированная схема моделируется и анализируется в среде динамического моделирования SimInTech. Результаты исследования показывают, что схема предложенная схема удовлетворяет требованиям протокола связи, а также реализует полином 16 степени CRC-схемы для RFID на сверхвысокой частоте.

1. Введение

В современной системе здравоохранения важное значение имеет взаимодействие между медицинским персоналом и пациентами, поскольку качественное общение и согласованная работа между этими сторонами играют ключевую роль в обеспечении эффективной и высококачественной медицинской помощи. Этот процесс включает в себя сбор информации о пациентах, проведение диагностических процедур, планирование и координацию лечения, а также предоставление пациентам рекомендаций и необходимой поддержки на различных этапах лечения. В этом контексте особенно актуальным становится внедрение новых информационных технологий, таких как системы радиочастотной идентификации (RFID), для обеспечения надежной и безопасной передачи информации в сфере здравоохранения.

2. Описательная характеристика радиочастотной идентификации

RFID (Radio Frequency Identification, Радиочастотная идентификация) – это технология беспроводного отслеживания, которая позволяет считывателю активировать транспондер на радиочастотной метке, прикрепленной к предмету или встроенной в него, позволяя считывателю удаленно считывать и/или записывать данные в RFID-метку

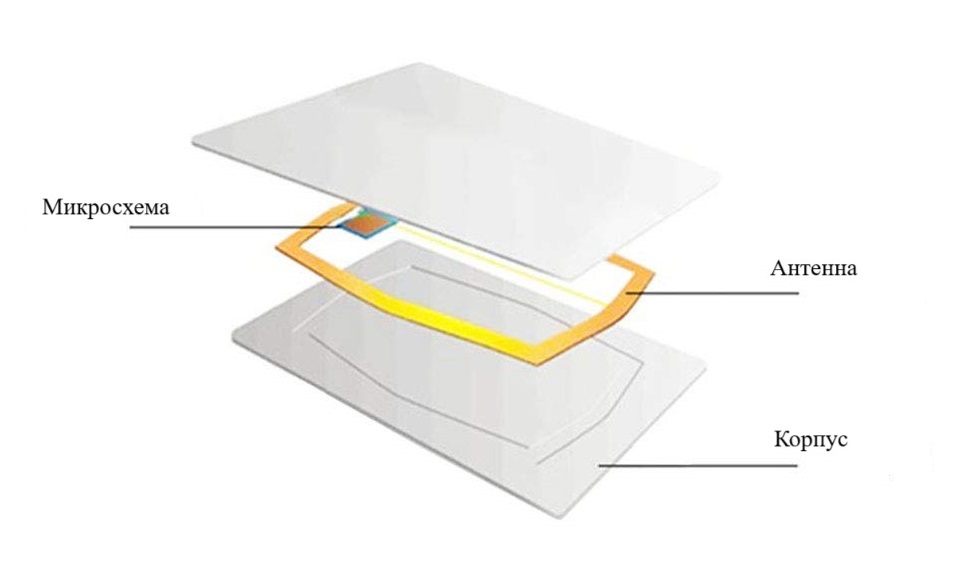

. Наиболее распространенная RFID-система состоит из метки (транспондер), считывателя (считывающее устройство, интеррогатор) и специального программного обеспечения. В свою очередь, транспондер представляет собой микросхему включающую антенну и память . На рисунке 1 представлено устройство RFID.

Рисунок 1 - Устройство пассивной RFID-метки

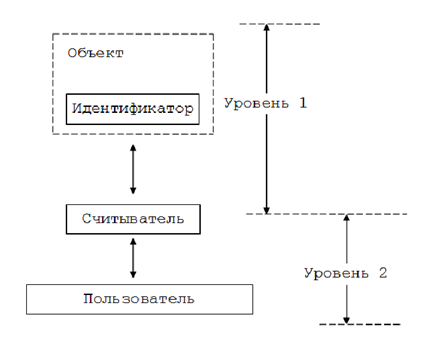

Рассмотрим принцип работы RFID системы. Он основывается на применении радиоволн, позволяющих осуществлять передачу данных без контакта между идентификатором, который может представлять метку, брелок, карту, и считывающим устройством. Считыватель излучает в окружающее пространство электромагнитную энергию. В свою очередь, идентификатор, принимает сигналы от считывающего устройства и генерирует обратный сигнал, который улавливается антенной считывающего устройства и обрабатывается электронным блоком

. На рисунке 2 представлена упрощенная структура принципа работы RFID.По принципу действия RFID система подразделяется на интерактивную и пассивную. Рассмотрим пассивную систему. При ее применении излучение не модулировано и служит только источником питания для идентификатора. Когда уровень принятой энергии достигает определенного порога, идентификатор активируется и модулирует радиочастотный сигнал считывателя своим кодом, который впоследствии считывается и обрабатывается.

Рисунок 2 - Упрощенная структура системы радиочастотной идентификации

3. Классификация RFID

Классификация RFID подразделяется на несколько типов

. По разновидности источника питания выделяют активные метки, пассивные метки, а также полупассивные.Метки, обладающие собственным источником питания, являются активными. Для данного типа меток требуется батарея, которая питает микрочип. Активные метки имеют широкий радиус действия, большую вычислительную мощность и более высокую рабочую частоту. Недостатком является высокая стоимость, больший размер для размещения батареи и короткий срок службы батарей. Преимуществом меток данного вида является безукоризненная точность считывания данных на максимальном расстоянии.

Метки, не имеющие встроенного источника энергии, являются пассивными. Они могут использоваться в системах торговых точек на автозаправочных станциях и системах контроля доступа в зданиях. Метки получают свою рабочую мощность от устройств RFID-считывателей. Антенна метки улавливает радиочастотную энергию от считывателя, сохраняет ее в конденсаторе, а затем использует ее для питания логических схем метки. После выполнения запрошенных команд метка использует оставшуюся энергию конденсатора для отражения или обратного рассеяния сигнала к считывателю на другой частоте.

Метки, обладающие тем же функционалом, что и пассивные называются полупассивными. Отличительной особенностью этого типа меток является наличие батареи, которая обеспечивает питание чипа. Благодаря данному факту полупассивные метки обладают большей работоспособностью, а радиус их считывания увеличивается.

По разновидности памяти выделяют метки только для чтения, для однократного записывания информации, а также для многократного записывания информации.

- RO (Read Only)

При данном типе памяти информация заносится при изготовлении, перезапись невозможна.

- WORM (Write Once Read Many)

При данном типе памяти информация записывается однократно и предполагает многократное чтение.

- RW (Read and Write)

При данном типе памяти информация может неоднократно заноситься и читаться.

В зависимости от разновидности рабочей частоты выделяют низкочастотный, среднечастотный и высокочастотный диапазон.

Рассмотрим низкочастотный диапазон LF, который варьируется в диапазоне 125–134 кГц. Питание низкочастотные метки получают пассивное с помощью индукции. В результате, как правило, имеют очень короткий диапазон действия – 10-20 см

.Используются LF-метки в суровых условиях и могут работать в непосредственной близости от металла, жидкости или грязи. Могут применяться для подкожных меток при чипировании животных и людей. Достоинством является низкая стоимость. Одним из недостатков является низкая скорость считывания данных по сравнению с другими рабочими частотами

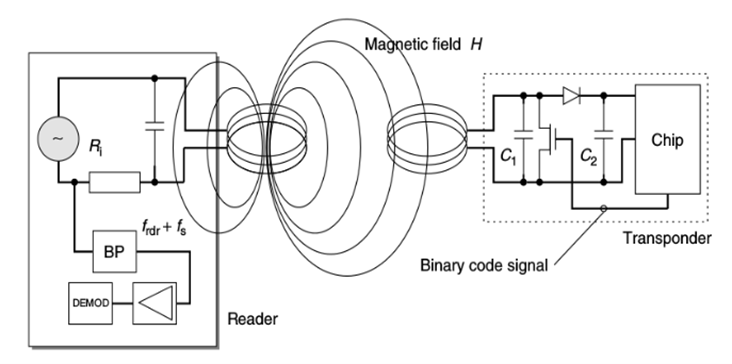

.Наиболее востребованным на сегодняшний день является среднечастотный диапазон HF (10–15 МГц, преимущественно 13,56 МГц). Он обладает широким радиусом действия, активно применяется для создания карт контроля доступа, а также использует алгоритмы шифрования

. На рисунке 3 представлена схема работы RFID для диапазона LF (125 кГц), HF (13,56 МГц).

Рисунок 3 - Схема работы RFID для диапазона LF (125 кГц), HF (13,56 МГц)

Основным недостатком UHF-меток является то, что они создают помехи в непосредственной близости от жидкостей и металлов. С помощью этого вида меток неосуществимы многие системы контроля доступа и отслеживание металлических предметов. Для устранения этой проблемы были разработаны некоторые материалы, которые могут защитить UHF-метки от искажений, связанных с металлом, но, к сожалению, их использование на практике может оказаться дорогостоящим. UHF-считыватели также могут создавать помехи для чувствительной электроники, например, медицинского оборудования.

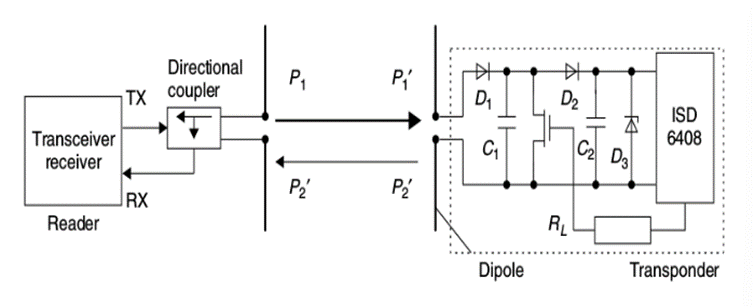

Метки ближнего поля (англ. UHF Near-Field). Их основная задача заключается в конструировании системы, которая будет надежно работать на небольшом расстоянии. Антенна меток ближнего поля могут быть соединены либо магнитно (индуктивно), либо электрически (ёмкостно). В подавляющей части случаев предпочтение отдается системам индуктивной связи так как часть реактивной энергии накапливается в магнитном поле. Такие системы подвержены не только воздействию объектов с высокой магнитной проницаемостью, но и способны работать в непосредственной близости от металла и жидкости

.В системе меток с индуктивной связью считыватель и антенны меток соединены с помощью магнитного поля. Если антенна метки электрически мала, то магнитное поле создаваемое антенной считывателя практически не воздействует на метку. С помощью данной технологии ожидается начало массового применения RFID-меток в розничной торговле фармацевтическими товарами (нуждающимися в контроле подлинности, учёте, но при этом зачастую содержащими воду и металлические детали в упаковке)

. На рисунке 4 представлена схема работы RFID для диапазона UHF (860–960 МГц).

Рисунок 4 - Схема работы RFID для диапазона UHF (860–960 МГц)

4. Применение RFID в здравоохранении

Использование идентификационной метки находит себя в различных областях

:1) Отслеживание

Отслеживание активов и оборудования является наиболее широко используемым приложением в больницах. Пассивные RFID-метки используются для отслеживания передатчика в телеметрии, а активные RFID-метки со штрих-кодом – для отслеживания инфузионных насосов, кроватей и инвалидных колясок.

RFID-метки выходят за рамки восприятия как исключительно средства отслеживания активов и все чаще рассматриваются как технология, которая может улучшить уход за уязвимыми пациентами. Кроме того, RFID используется для точного определения местоположения пострадавших и персонала на мете оказания неотложной помощи.

В фармацевтической промышленности RFID-метки применяются для борьбы с подделкой лекарств, кражей и использованием лекарств не по своему функциональному назначению.

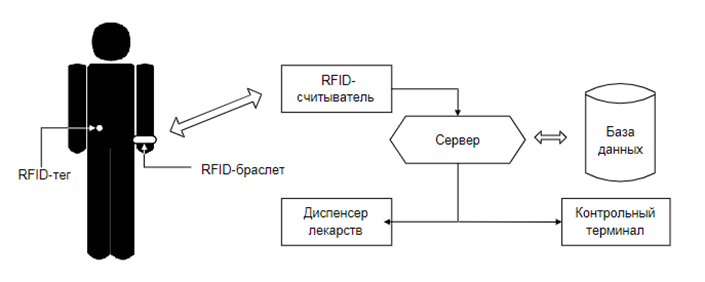

2) Идентификация и верификация

Одним из основных источников медицинских ошибок является неправильная идентификация пациента. Данную проблему можно решить путем реализации браслетов с RFID-меткой (см. рис. 5). При сканировании такого браслета RFID-считывателем отображается информация о личности пациента, его размещение в медицинском учреждении, данные карты, сведения об аллергических реакциях, а также непереносимости лекарственных средств.

Рисунок 5 - Принципиальная схема RFID-системы распределения медикаментов и контроля курса лечения

RFID-метка может быть применена для сбора данных, полученных с датчиков, и выполнения вычислений путем расширения возможностей интерфейса с датчиком.

4) Учет медицинских карт

RFID обеспечивает автоматизированное управление и контроль за медицинской документацией, гарантируя ее безопасное хранение и архивирование. Это позволяет оптимизировать рабочие процессы, связанные с регистрацией, поиском и архивированием документов, а также снизить риск ошибок и утраты информации.

5. Применение CRC-16 в RFID

Технология RFID сверхвысокой частоты (UHF) еще не сформировала в мире единого глобального стандарта, поэтому сосуществуют различные стандарты

. В настоящее время наиболее широко совместимыми протоколами являются EPC Class1 Generation2 (EPC C1G2) и радиочастота информационных технологий GB/T 29768, идентификация стандарта воздушного интерфейса 800/900 МГц (GB/T 29768), опубликованного Китаем. В России для реализации на частоте 860-960 МГЦ применяют ГОСТ Р ИСО/МЭК 18000-62-2014. Они все используют метод циклической проверки избыточности (CRC) для обеспечения точности передачи данных. В частности, ГОСТ Р ИСО/МЭК 18000-62-2014 может осуществлять CRC с помощью реализации полинома 16 степени.Для вычисления циклического избыточного кода (CRC-16) применяется полином , который соответствует стандарту CRC-16-CCITT.

Для вычисления значения кода CRC-16 необходимо загрузить CRC-регистр начальным значением FFFF, а затем на вход, обозначенный «данные», нужно подать синхронизованную битовую последовательность данных, которые требуется закодировать, начиная со старшего бита (MSB). После последнего такта ввода данных в регистре получится двоичное дополнение кода CRC-16. Инверсия битов позволит вычислить значение кода CRC-16 .

Рассмотрим общий принцип CRC. Он основан на двоичном делении. При присоединении строки избыточных битов к концу блока данных эта строка называется кодом проверки циклической избыточности или остатком проверки циклической избыточности. Таким образом, весь блок данных делится на другое заранее определенное двоичное число. Получатель удаляет весь блок данных с тем же номером. Если остаток не генерируется, блок данных считается полным и корректным, и блок данных принимается. Наличие остатка означает, что блок данных был поврежден при передаче, поэтому он должен быть отклонен

.Проверка CRC методом полиномиального кодирования, k бит , информации о передаче соответствующего полинома выглядит следующим образом :

либо 1. Кодирование, основанное на элементе k битовой информации, вычисляет связанную с элементом k битовую информацию r элемента контрольного кода, чтобы сформировать новый n

с целью получить новый информационный код C(x), C(x) – это последовательность символа, которая должна быть отправлена.

Этапы кодирования следующие:

1) Многочлен M(x) перемещается влево на длину около , то есть

такой же как

2) будет делиться на количество сгенерированных многочленов G(x), тип остатка R(x). R(x) является полиномиальным соответствующим элементом для контроля кода проверки CRC.

3) Последовательность символов, которая должна быть отправлена

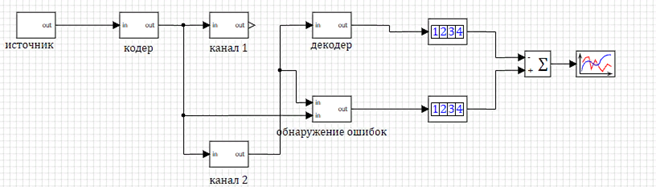

6. Построение проектной модели

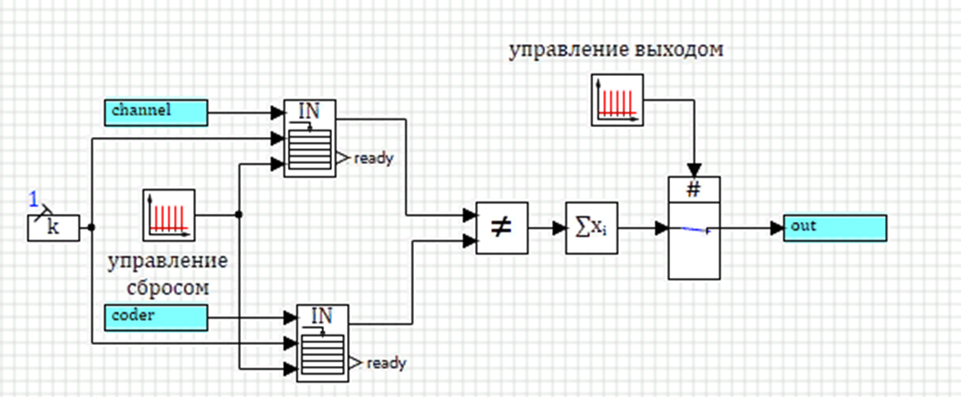

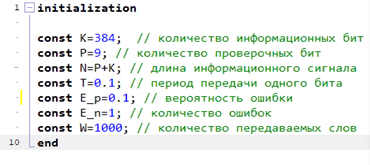

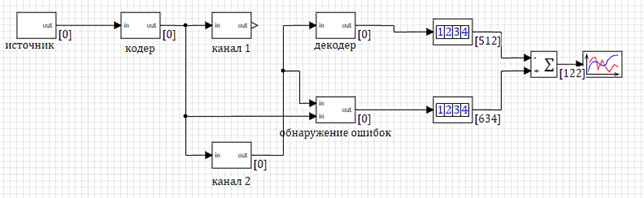

Далее для проверки целостности данных в программе динамического моделирования SimInTech промоделируем работу (см. рис. 6) системы циклических кодов CRC-16. Для этого необходим набор параметров, который включает в себя:

1) Название алгоритма, который в нашем случае будет CRC-16-CCITT;

2) Полиномиальный генератор – 0x1021;

3) Значение регистров, которое будет инициализировать – 0xFFFF;

4) Флаг, показывающий на наличие инвертирования порядка битов сообщения при входе в регистры – false;

5) Флаг, показывающий на наличие инвертирования порядка битов регистра при выходе – false;

6) Число, которое складывается по модулю 2 проверочные биты – 0x00.

Рисунок 6 - Модель системы циклических избыточных кодов для проверки целостности данных

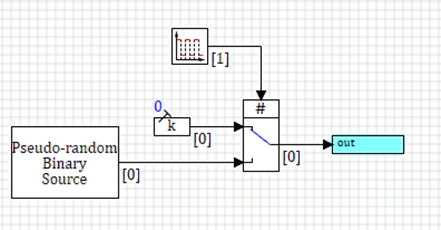

1. Источник

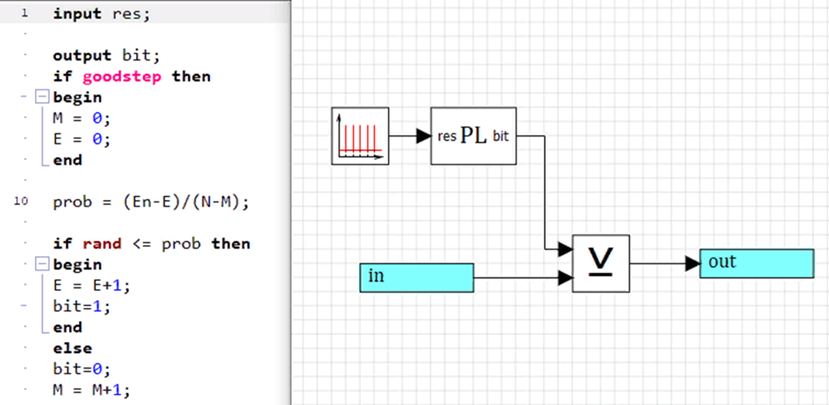

Модель источника (см. рис. 7) передаваемых данных необходима для формирования случайного информационного сообщения заданной длины, которое на выходе формирует ноль в течение времени формирования заданного числа проверочных бит.

Рисунок 7 - Субмодуль «Источник»

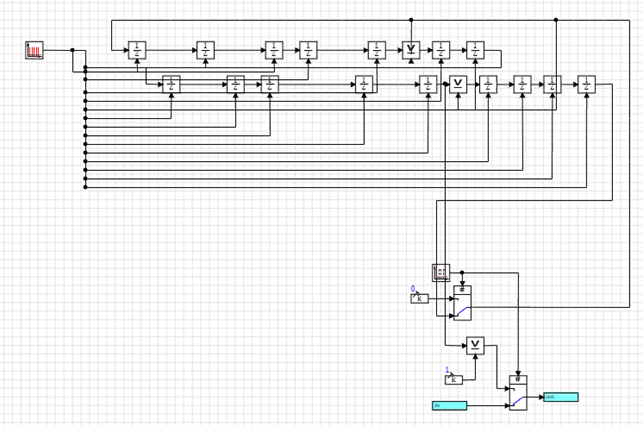

Ключи, которые обязаны переключаться после отправки информационных бит сообщения, содержаться в модели кодера (см. рис. 8). Необходимо сформировать сигнал, который будет равен «1» в течение передачи информационных бит и равен «0» в течение передачи проверочных бит. Моделирование сдвиговых регистров кодера происходит в блоках «Запаздывание на период квантования». Информационный бит должен задерживаться в регистре на 1 период передачи. Далее, необходимо сбросить значения, которые содержаться в регистрах после завершения кодирования, так как они могут повлиять на кодирование следующего информационного сообщения. Для этого в момент времени перед началом кодирования нового информационного сообщения следует сформировать сигнал сброса, который будет равен «1». После передачи информационных бит, для корректной работы кодера, в цепь обратной связи регистров следует подавать «0».

Рисунок 8 - Субмодуль «Кодер»

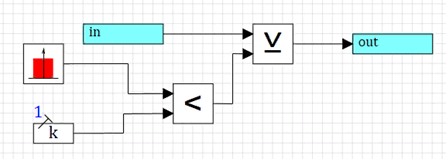

Работа модели канала связи (см. рис. 9) происходит следующим образом. В блоке «Равномерный шум» формируется число, которое находится в диапазоне от 0 до 1. Вероятность ошибки в канале связи задается в блоке «Константа». С помощью блока «XOR» информационному биту добавляется ошибка, если случайное число было меньше заданной вероятности.

Рисунок 9 - Субмодуль «Канал 1»

Работа модели канала связи (см. рис. 10) происходит следующим образом. Для каждого передаваемого сообщения возникнет заданное количество ошибок, если вероятность возникновения ошибки динамически изменяется в процессе передачи сообщения.

Рисунок 10 - Субмодуль «Канал 2»

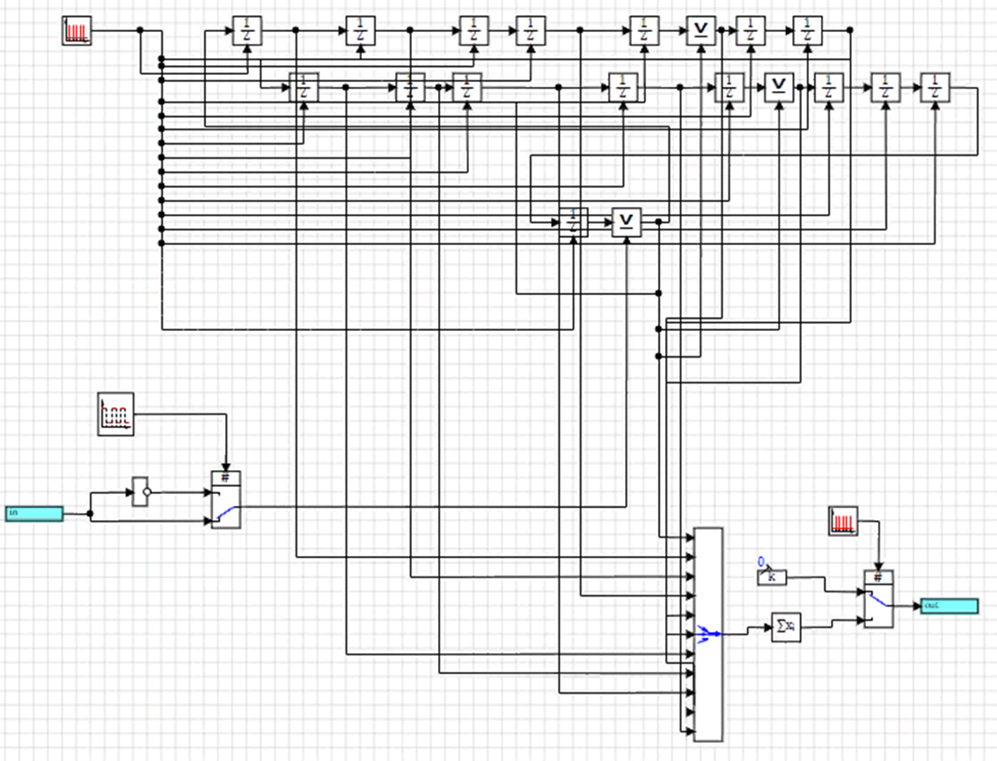

Перед началом декодирования нового информационного сообщения необходимо сформировать сигнал сброса, который будет равен «1». С помощью блока «Суммирование элементов вектора» необходимо просуммировать значения, которые остались в сдвиговых регистрах после завершения декодирования для определения наличия ошибки в полученном сообщении. Для объединения шести сигналов с каждого регистра в один вектор необходимо в блоке «Мультиплексор» задать значение свойства «Количество портов» равным «6». Во время декодирования необходимо формировать на выходе декодера (см. рис. 11) нулевой сигнал, а сам сигнал о наличии ошибки будет сформирован в момент окончания декодирования.

Рисунок 11 - Субмодель «Декодер»

Объединение принятых битов в вектор сообщения заданной длины происходит в блоках «Буфер последовательного ввода данных». Очищение буферов и вывод количества отличающихся бит на выходной порт субмодели (см. рис. 12) происходит после окончания принятия сообщения.

Рисунок 12 - Субмодель «Обнаружение ошибки»

Рисунок 13 - Параметры, заданные перед началом моделирования

7. Результаты исследования

Реализация динамического моделирования представлена на рисунке 14.

Рисунок 14 - Работа модели CRC-16-CCITT

Подведение итогов моделирования работы CRC-16-CCITT представлено в таблице 1.

Таблица 1 - Подведение итогов моделирования работы CRC-16-CCITT

Вероятность ошибки (Рнеоб) | 0,1 | 0,2 | 0,3 | 0,4 | 0,5 | 0,6 | 0,7 | 0,8 | 0,9 | 1,0 |

Вероятность необнаруженной ошибки (Ер) | 0,04 | 0,16 | 0,17 | 0,20 | 0,19 | 0,17 | 0,21 | 0,17 | 0,16 | 0,21 |

Количество необнаруженных ошибок (k) | 30 | 101 | 111 | 131 | 122 | 112 | 136 | 112 | 96 | 135 |

Общее количество ошибок (m) | 649 | 610 | 625 | 643 | 634 | 625 | 651 | 625 | 609 | 645 |

Моделирование работы CRC-16-CCITT показало высокую степень защиты данных при их передаче по каналам связи, а также оптимальную эффективность всей системы.

8. Заключение

В сфере здравоохранения применение RFID-меток является актуальным с точки зрения контроля процессов и в эффективном взаимодействии между врачами и пациентами. В частности, использование решений с метками RFID открывает возможности для быстрого определения личности пациента, помогает отслеживать график принятия медицинских препаратов больным, а также предотвращает принятие несовместимых медицинских препаратов.

Кроме того, было проведено динамическое моделирование работы циклического избыточного кода CRC-16-CCITT, которое позволяет минимизировать ошибки и повысить понимание передаваемой информации между врачами и пациентами, что способствует улучшению качества обслуживания и результатов лечения.

Таким образом, внедрение данных технологий позволяет не только повысить эффективность медицинской помощи, но и обеспечить более точный контроль над медицинскими процессами. Использование избыточного кодирования в RFID-системах является значимым шагом в направлении совершенствования контроля над оборотом медицинских ресурсов, что в итоге способствует улучшению качества жизни пациентов и оптимизации работы медицинского персонала.