Design and implementation of a secure VPN solution based on WireGuard and Bitvise SSH Client

Design and implementation of a secure VPN solution based on WireGuard and Bitvise SSH Client

Abstract

The article presents a complex analysis of modern virtual private network (VPN) technologies and their application for corporate data protection. The aim of the work is to develop an optimised VPN solution that combines the speed of WireGuard and the security of Bitvise SSH Client. Key aspects of VPN operation are reviewed, including tunnelling principles, authentication methods and encryption algorithms that ensure confidentiality and integrity of transmitted information. A detailed comparative analysis of popular VPN protocols: PPTP, L2TP/IPsec, OpenVPN and WireGuard, with a focus on their security, performance, compatibility and usability is carried out. Special attention is paid to the innovative WireGuard protocol, which combines high speed with modern cryptographic standards such as Curve25519 and ChaCha20. The practical aspects of deploying a VPN solution based on Bitvise SSH Client and WireGuard integration are described, including configuring the server, managing connections, and providing cross-platform support. The advantages of using the Trustgrid platform for centralised VPN infrastructure management, including deployment automation, traffic monitoring and zero-trust access control, are discussed. Scientific novelty is supported by the absence of analogues of integration of these technologies in open sources. Practical tests have shown a 40% cost reduction with a 25% increase in data transmission speed. The article will be useful for information security specialists, network administrators and IT architects, as well as for anyone interested in modern approaches to the organisation of secure corporate networks.

1. Введение

В условиях цифровой трансформации каждая организация сталкивается с необходимостью обеспечения безопасности своих данных. Современные предприятия состоят из множества подразделений, которые взаимодействуют между собой как на информационном, так и на функциональном уровне. Эти структуры выполняют специализированные задачи в рамках общего бизнес-процесса, обмениваясь критически важной информацией, включая письма, приказы, документы и факсы. При этом взаимодействие между внутренними подразделениями и внешними системами требует создания эффективной системы управления, способной обеспечить надежную связь между центральным офисом и филиалами.

Ключевыми требованиями к такой системе являются конфиденциальность передаваемых данных , , минимизация затрат на телекоммуникации и ускорение обработки информационных потоков между отделами. Оптимальным решением может стать внедрение единой корпоративной сети, учитывающей специфику деятельности компании. Хотя функциональные возможности подобных систем могут различаться в зависимости от масштабов предприятия, комплексный подход позволяет выделить общие принципы построения бизнес-сетей и разработать типовые решения на их основе.

В настоящее время одним из наиболее эффективных и экономически выгодных методов организации защищенной корпоративной инфраструктуры является использование виртуальных частных сетей. Данная технология позволяет объединять компьютеры и локальные сети в единое виртуальное пространство, обеспечивая безопасный обмен данными через публичные сети, такие как Интернет. VPN сочетает в себе преимущества выделенных частных сетей , , предоставляя высокий уровень защиты информации при сравнительно низких эксплуатационных расходах.

Основные экономические преимущества VPN перед традиционными методами удаленного доступа заключаются в следующем. Во-первых, пользователи получают возможность подключаться к корпоративной сети без необходимости использования коммутируемых соединений и модемов. Во-вторых, технология позволяет отказаться от дорогостоящих выделенных линий связи, поскольку для работы VPN достаточно стандартного доступа в Интернет .

Несмотря на использование общедоступной инфраструктуры, VPN обеспечивает высокий уровень защиты корпоративных данных от несанкционированного доступа. Безопасность передачи информации достигается за счет применения современных криптографических методов. Все данные шифруются перед отправкой, и расшифровать их может только пользователь, обладающий соответствующим ключом. Кроме того, система включает механизмы аутентификации, проверки целостности данных и контроля доступа.

Аутентификация гарантирует, что доступ к сети получают только авторизованные пользователи, а проверка целостности исключает риск изменения информации в процессе передачи. Основой работы VPN является создание защищенных туннелей между локальными сетями или удаленными пользователями. Для поддержания стабильного соединения используются специализированные программы шифрования на стороне отправителя и дешифраторы на стороне получателя , .

Таким образом, VPN представляет собой надежное решение для компаний, стремящихся оптимизировать затраты на телекоммуникации без ущерба для безопасности данных. В рамках данного исследования рассматривается разработка корпоративного VPN-решения, направленного на повышение эффективности и защищенности информационного обмена внутри организации.

2. Сравнительный анализ технологий создания виртуальных частных сетей

В современной практике построения защищенных корпоративных сетей применяются различные технологии виртуальных частных сетей, каждая из которых обладает уникальными характеристиками, преимуществами и ограничениями. Рассмотрим четыре наиболее распространенных протокола: PPTP, L2TP/IPsec, OpenVPN и WireGuard, чтобы определить их применимость в различных сценариях использования.

Протокол PPTP (Point-to-Point Tunneling Protocol) представляет собой одно из ранних решений для организации VPN-соединений, первоначально разработанное для сетей с коммутируемым доступом. Его отличительной особенностью является использование протокола MPPE для дополнительной защиты трафика и механизмов аутентификации MSCHAPv2 и EAP-TLS. Главными достоинствами PPTP считаются встроенная поддержка в большинство операционных систем, что устраняет необходимость установки дополнительного программного обеспечения, исключительная простота настройки и высокая скорость передачи данных при минимальных требованиях к вычислительным ресурсам. Однако существенным недостатком этой технологии является наличие критических уязвимостей в протоколе аутентификации MS-CHAP v2, что в сочетании с устаревшими методами шифрования делает PPTP недостаточно надежным решением для защиты от современных киберугроз , .

Более совершенным решением является комбинация протоколов L2TP и IPsec. L2TP (Layer 2 Tunneling Protocol), объединяющий функциональность PPTP и L2F, сам по себе не обеспечивает шифрование данных, поэтому всегда используется в паре с протоколом IPsec, что значительно повышает уровень безопасности. К преимуществам этого решения относятся высокая степень защиты, особенно при использовании алгоритма AES, широкая поддержка современными операционными системами и сетевым оборудованием, а также возможность работы в разнородных сетевых средах, включая IP-сети, ATM и Frame Relay. Однако L2TP/IPsec демонстрирует более низкую производительность по сравнению с более современными решениями, требует сложной настройки маршрутизаторов и не поддерживает работу через устаревшие коммутируемые телефонные линии , .

OpenVPN, как решение с открытым исходным кодом, использует протоколы SSL/TLS и криптографическую библиотеку OpenSSL, предлагая исключительную гибкость и высокий уровень безопасности. К его сильным сторонам относится поддержка современных алгоритмов шифрования, включая AES, Blowfish и 3DES, возможность работы на любом сетевом порту и обхода файрволлов, а также кроссплатформенность. Тем не менее для работы OpenVPN требуется установка дополнительного программного обеспечения, процесс настройки может быть сложным для неопытных пользователей, а поддержка мобильных устройств имеет определенные ограничения , .

Наиболее современным решением является протокол WireGuard, разработанный с использованием передовых криптографических алгоритмов, таких как Curve25519, ChaCha20 и Poly1305. Его ключевые преимущества включают исключительную производительность благодаря оптимизированной реализации, простоту настройки, поддержку всех современных платформ, включая мобильные устройства, а также устойчивость к различным видам сетевых атак. Однако WireGuard пока не получил столь широкого распространения, как OpenVPN, и выбор VPN-провайдеров, поддерживающих этот протокол, остается ограниченным.

Проведенный анализ позволяет сделать вывод, что выбор конкретной VPN-технологии должен осуществляться с учетом конкретных требований к безопасности, производительности и удобству использования. В то время как PPTP может быть приемлем для не критичных к безопасности задач благодаря своей простоте, L2TP/IPsec предлагает более надежную защиту ценой некоторого снижения производительности. OpenVPN остается универсальным решением с хорошим балансом характеристик, тогда как WireGuard представляет собой наиболее перспективную технологию, сочетающую высокую производительность с современными подходами к обеспечению безопасности. В корпоративной среде, где особенно важны и безопасность, и скорость передачи данных, WireGuard и OpenVPN представляются наиболее предпочтительными вариантами для построения защищенных сетевых инфраструктур.

3. Методы реализации VPN-сетей

Виртуальные частные сети реализуются с использованием трех ключевых методов, обеспечивающих безопасную передачу данных: туннелирования, аутентификации и шифрования. Каждый из этих методов играет важную роль в создании защищенного соединения между удаленными узлами.

Туннелирование представляет собой основной механизм VPN, обеспечивающий передачу данных между двумя конечными точками туннеля. Этот процесс скрывает сетевую инфраструктуру, через которую проходят данные, аналогично тому, как паром перевозит грузы без изменений от пункта отправления к пункту назначения. Суть туннелирования заключается в создании виртуального соединения между сетевыми узлами, благодаря которому они воспринимаются как находящиеся в одной локальной сети. Однако у данного метода существуют две существенные уязвимости: возможность перехвата данных злоумышленниками и риск несанкционированного изменения передаваемой информации. Для решения этих проблем применяется метод электронной цифровой подписи (ЭЦП), который предотвращает модификацию данных в процессе передачи. Алгоритм ЭЦП создает уникальный идентификатор для каждого пакета данных, используя асимметричную криптографию. Этот идентификатор, зависящий от содержимого пакета и секретного ключа отправителя, позволяет получателю проверить подлинность данных с помощью открытого ключа. Дополнительную защиту обеспечивают надежные алгоритмы шифрования, применяемые для данных, передаваемых через туннель , .

Аутентификация является критически важным компонентом VPN, обеспечивающим безопасность передачи данных между клиентскими устройствами и VPN-сервером через общедоступные сети. Поскольку данные на пути к серверу проходят через оборудование различных провайдеров, необходимы эффективные методы аутентификации и шифрования для гарантии конфиденциальности и целостности информации. В протоколе PPTP для аутентификации могут использоваться различные протоколы, применяемые для PPP, среди которых наиболее безопасными являются MSCHAP версии 2 и Transport Layer Security (EAP-TLS), обеспечивающие взаимную аутентификацию клиента и сервера. Однако более надежным решением считается комбинация L2TP и IPSec, которая обеспечивает аутентификацию как на уровне пользователя, так и на уровне компьютера, а также выполняет шифрование данных, защищая систему от несанкционированного доступа и модификации информации.

Существуют два основных метода аутентификации: с открытым текстом и метод запрос-ответ. Первый метод, при котором клиент отправляет пароль в открытом виде, практически не используется из-за его уязвимости. Более безопасный метод запрос-ответ работает следующим образом: сервер отправляет клиенту случайный запрос, который клиент шифрует с использованием хэша своего пароля и возвращает серверу для проверки. При использовании L2TP через IPSec процесс аутентификации начинается с обмена сертификатами между клиентом и сервером, полученными от центра сертификации. После установления безопасного соединения ESP SA выполняется аутентификация пользователя , , для которой может применяться любой протокол, включая PAP, несмотря на передачу учетных данных в открытом виде. Безопасность при этом обеспечивается за счет шифрования всего сеанса с помощью IPSec. Для повышения уровня защиты рекомендуется использовать аутентификацию пользователя через MSCHAP, где применяются различные ключи шифрования для проверки подлинности как компьютера, так и пользователя.

Шифрование данных является третьим ключевым методом реализации VPN, предотвращающим несанкционированный доступ к передаваемой информации. В протоколе PPTP применяются два метода шифрования: MPPE и EAP-TLS. MPPE поддерживает ключи различной длины (40, 56 и 128 бит), однако в старых версиях Windows доступны только 40-битные ключи, что требует особого внимания при выборе минимального размера ключа. PPTP изменяет значение ключа шифрования после каждого полученного пакета для обеспечения безопасности в соединениях точка-точка. Однако в условиях работы через общедоступные сети, где возможна неправильная последовательность получения пакетов, PPTP использует порядковые номера пакетов для синхронизации изменения ключей шифрования , .

VPN-подключения позволяют организовать защищенную передачу данных между двумя точками через общедоступную сеть, эмулируя работу частной сети. Процесс установки VPN-соединения включает процедуры аутентификации и согласования параметров безопасности, после чего данные передаются в зашифрованном виде с обязательной аутентификацией. Однако одной из проблем, связанных с использованием VPN, является отсутствие единых стандартов для процедур аутентификации и обмена зашифрованной информацией, что может приводить к несовместимости продуктов различных производителей при установке VPN-соединений и обмене ключами , .

4. Анализ ключевых аспектов и требований к VPN-технологиям

Современные виртуальные частные сети представляют собой технологическое решение, обеспечивающее создание защищенных каналов связи через общедоступные сети интернет. Данная технология позволяет организациям устанавливать безопасные соединения между географически распределенными узлами, гарантируя конфиденциальность и целостность передаваемой информации. Принцип работы VPN основан на создании зашифрованного туннеля, через который осуществляется передача данных, что исключает возможность их несанкционированного перехвата или модификации.

Корпоративные VPN-решения формируют изолированное виртуальное пространство поверх публичных сетевых инфраструктур, интегрируя локальные ресурсы предприятия с удаленными офисами и мобильными устройствами сотрудников. Реализация такой архитектуры требует внедрения комплексной системы безопасности, включающей строгие механизмы контроля доступа, современные криптографические протоколы защиты данных, централизованную систему управления ключами шифрования и постоянный мониторинг сетевой активности.

Использование VPN-технологий предоставляет организациям значительные преимущества, среди которых следует отметить существенное снижение эксплуатационных расходов за счет оптимизации офисных площадей, возможность привлечения высококвалифицированных специалистов независимо от их географического расположения, гибкую организацию рабочего времени сотрудников, а также обеспечение защищенного и высокоскоростного доступа к корпоративным информационным ресурсам.

Однако при всех своих достоинствах VPN-технологии обладают рядом существенных ограничений. К наиболее значимым относятся уязвимость к внутренним угрозам при компрометации учетных данных авторизованных пользователей, подверженность атакам типа «отказ в обслуживании», потенциальные конфликты с некоторыми типами защитного программного обеспечения, а также необходимость выделения значительных административных ресурсов для поддержания стабильной работы системы.

Формирование требований к современным VPN-решениям должно учитывать несколько критически важных аспектов. В первую очередь это обеспечение полной совместимости с существующей ИТ-инфраструктурой организации, простота развертывания и удобство использования для конечных пользователей, высокая надежность работы без простоев и сбоев, наличие централизованной системы управления механизмами аутентификации и шифрования, строгий контроль за распределением и использованием криптографических ключей, а также поддержание достаточного уровня производительности, не ограничивающего рабочую деятельность пользователей.

Разработка эффективного VPN-решения требует тщательного анализа и оптимального балансирования между различными параметрами системы. Особое внимание должно уделяться соотношению уровня безопасности, удобства эксплуатации, производительности сети и простоты администрирования. Только комплексный подход к проектированию VPN-инфраструктуры, учитывающий как текущие потребности бизнеса, так и перспективы развития, позволяет создать решение, действительно отвечающее современным требованиям к защите данных в условиях постоянно эволюционирующих киберугроз и растущей мобильности сотрудников. Дополнительными критически важными факторами являются масштабируемость системы и возможность ее интеграции с перспективными технологиями информационной безопасности.

5. Развертывание и настройка VPN -сервера в инфраструктуре предприятия

Для создания виртуальной сети следует арендовать сервер, который будет использоваться для VPN-подключений. Аренда будет осуществляться на сайте Aeza.net. Необходимо выбрать тариф, операционную систему (Ubuntu) и любое расположение сервера, к которому возможно подключение.

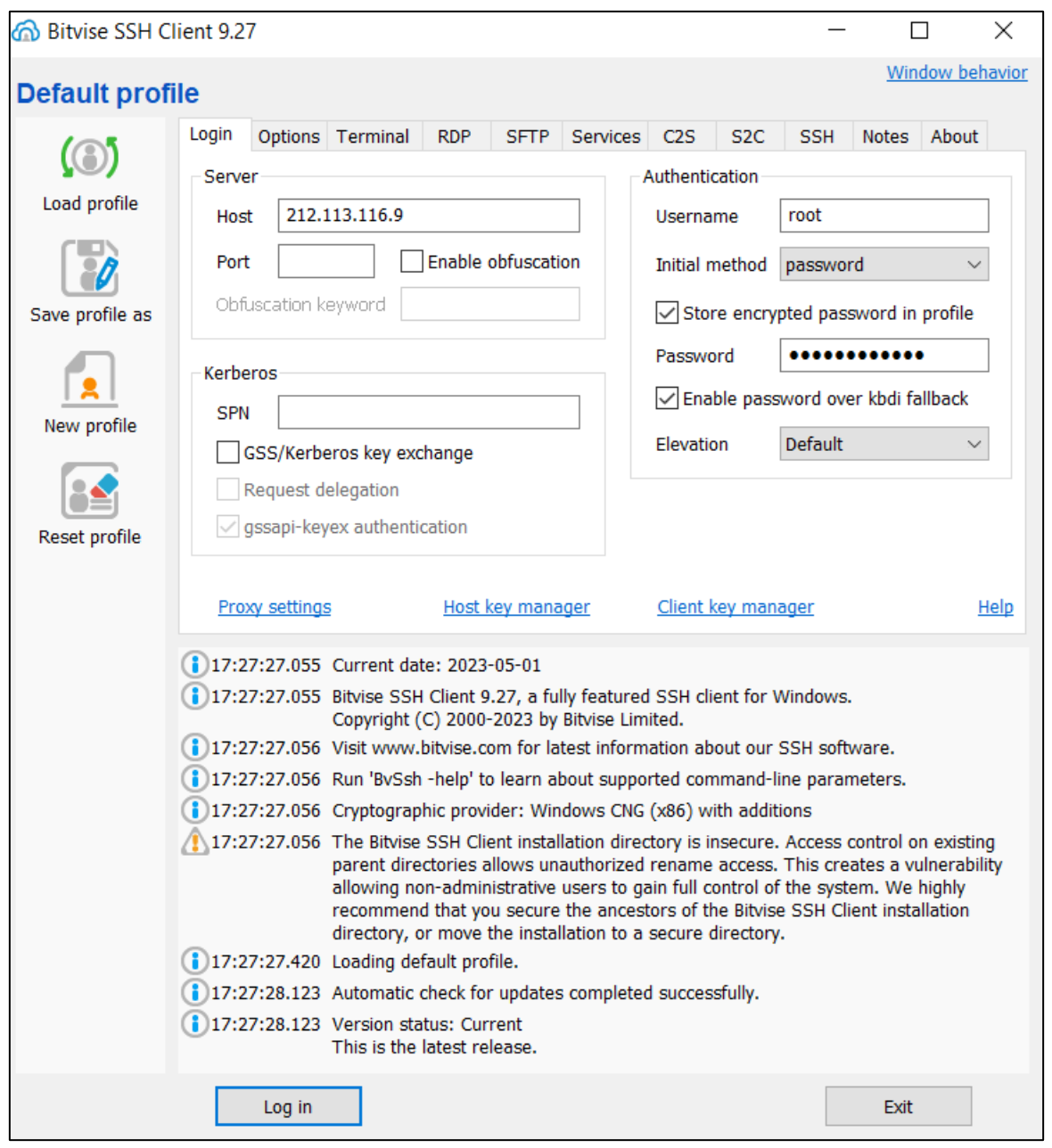

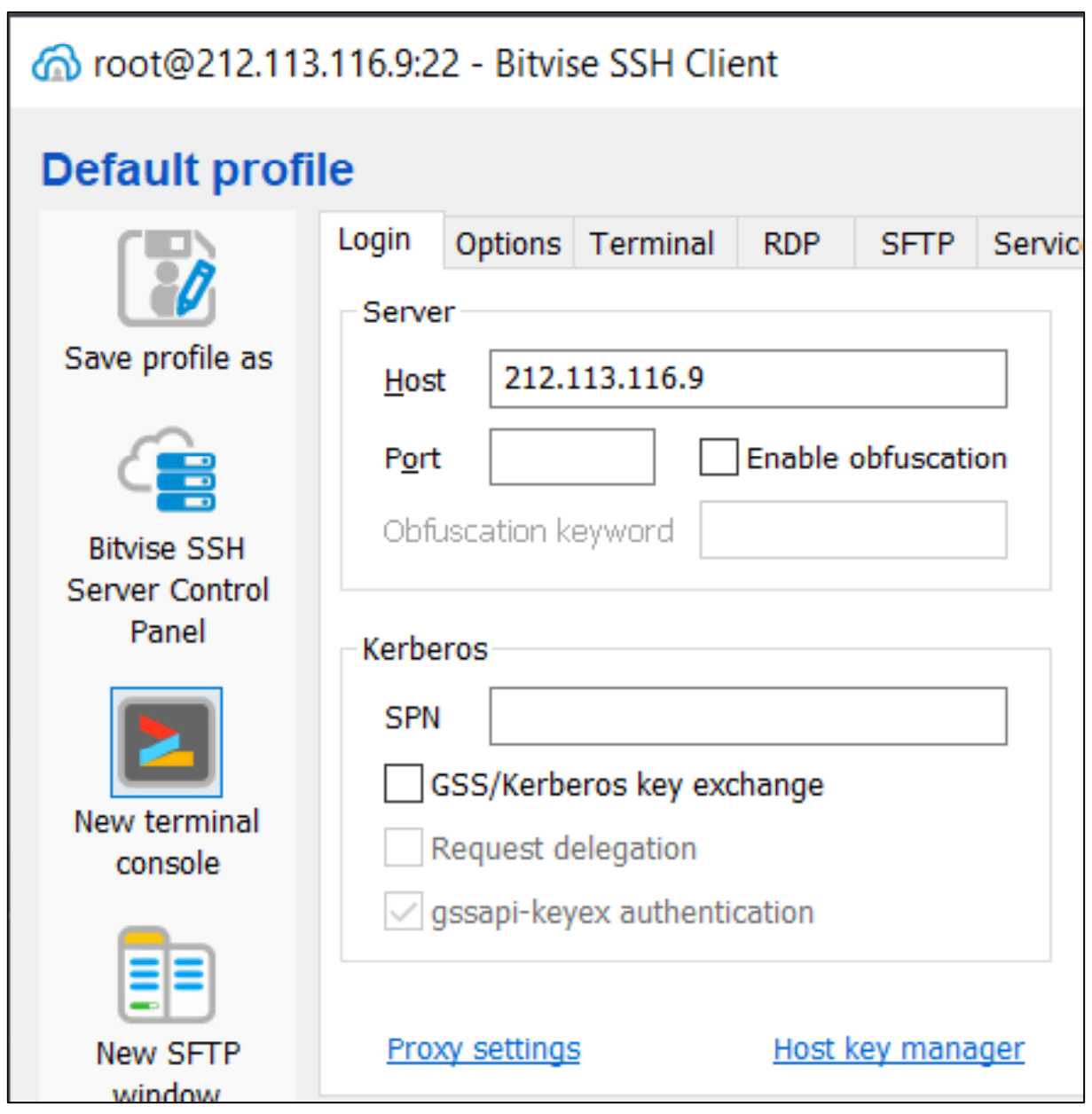

Рисунок 1 - Заполнение данных

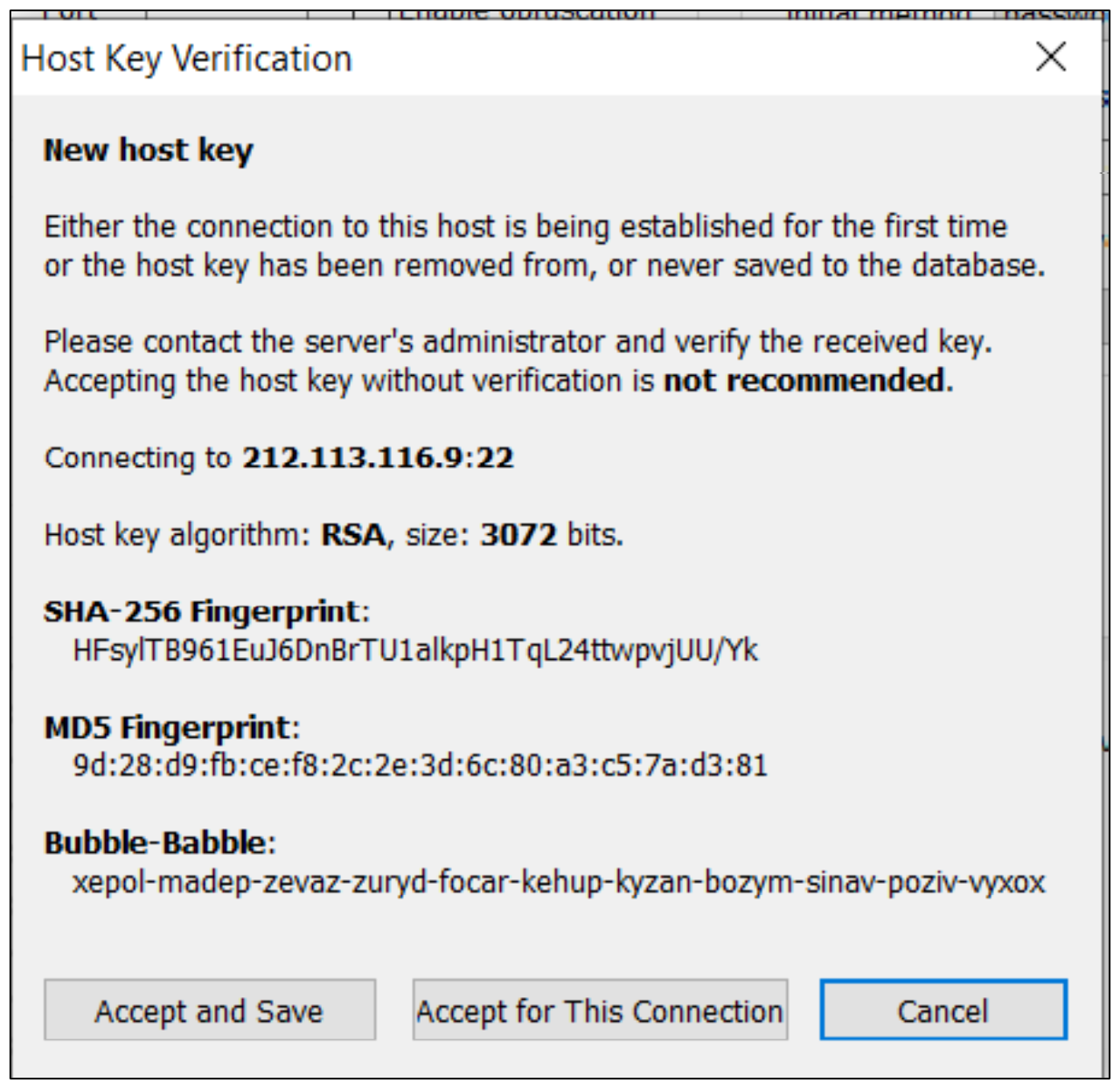

Рисунок 2 - Разрешение

Рисунок 3 - Панель с ярлыком терминала

Следующим шагом необходимо будет выполнить команду: curl -sSL https://get.docker.com | sh.

После чего произойдет загрузка Docker, которая упростит процесс установки нашего скрипта.

Затем отредактировать команду надо в блокноте (листинг 1).

Листинг 1. Файл script.text

docker run -d \

1--name=xxx \

2-e WG_HOST=YOUR_SERVER_IP \

3-e PASSWORD=YOUR_ADMIN_PASSWORD\

4-v ~/.wg-easy:/etc/wireguard \

5-p 51820:51820/udp \

6-p 51821:51821/tcp \

7--cap-add=NET_ADMIN \

8--cap-add=SYS_MODULE \

9--sysctl="net.ipv4.conf.all.src_valid_mark=1" \

10--sysctl="net.ipv4.ip_forward=1" \

11--restart unless-stopped \

12weejewel/wg-easy

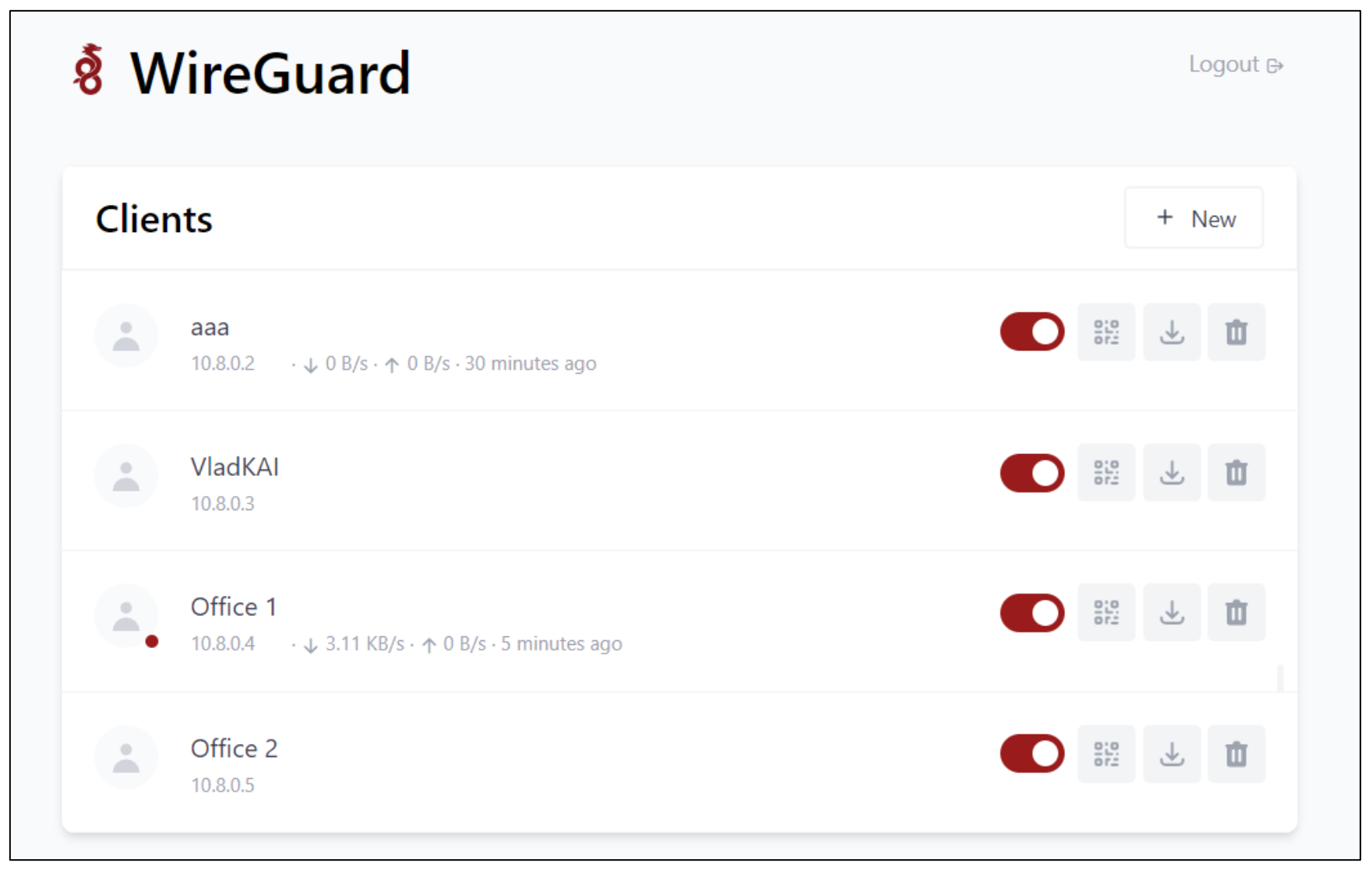

Рисунок 4 - Установка скрипта

Рисунок 5 - Веб-интерфейс

Листинг 2. Файл congf

1[Interface]

2Address = 10.7.0.2/24, fddd:2c4:2c4:2c4::2/64

3DNS = 1.1.1.1, 1.0.0.1

4PrivateKey = CLIENT_PRIVATE_KEY

5[Peer]

6PublicKey = SERVER_PUBLIC_KEY

7AllowedIPs = 0.0.0.0/0

8Endpoint = SERVER_REAL_IP:51820

9PersistentKeepalive = 25

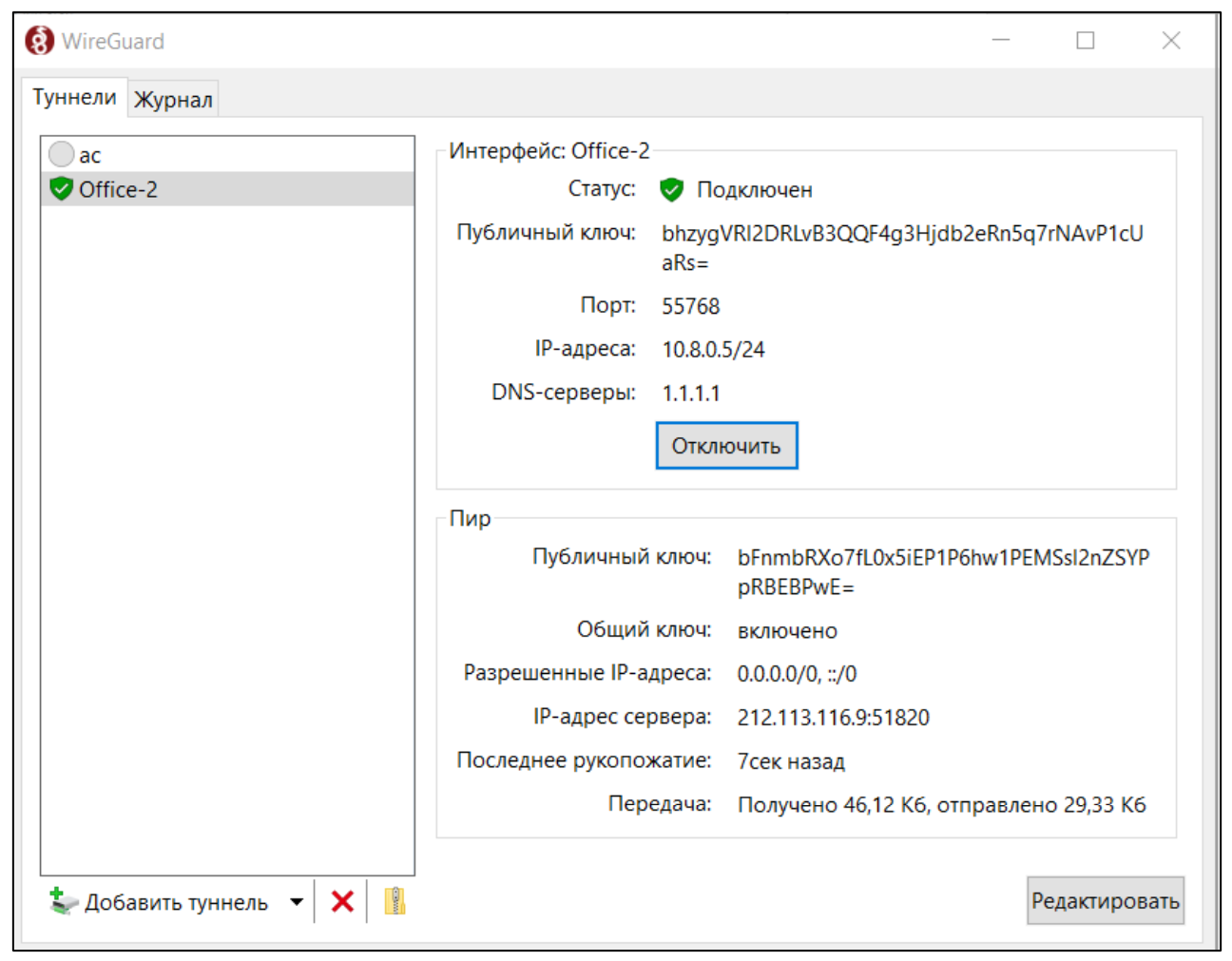

Рисунок 6 - Подключение к VPN

Рисунок 7 - Скачивание приложения

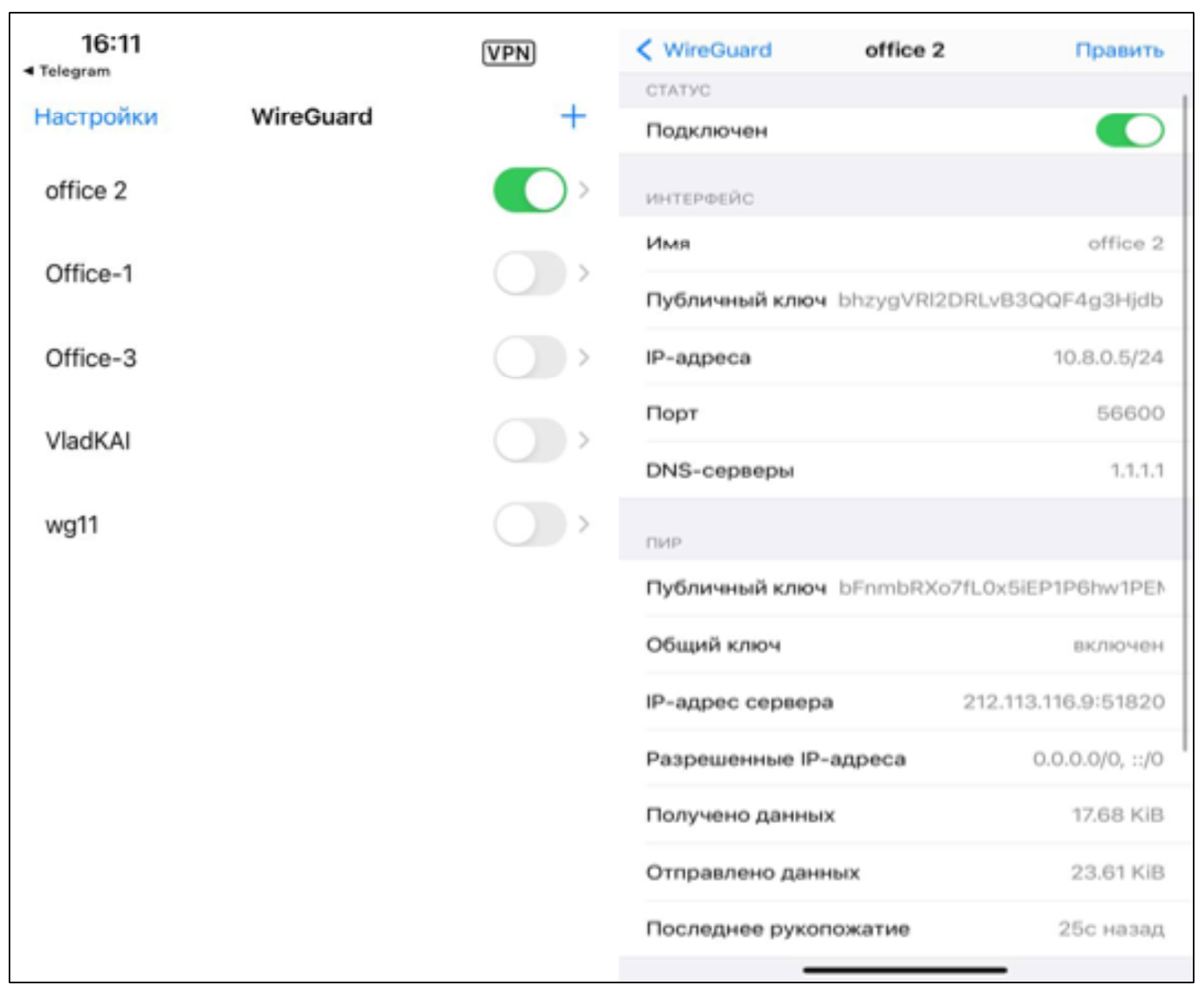

1. Перенести скачанный файл-конфиг на телефон и открыть его.

2. Сканировать QR-код, который можно открыть в веб-интерфейсе нашего VPN.

Рисунок 8 - Подключение к VPN

Ключевые преимущества решения включают несколько важных аспектов. Во-первых, система гарантирует высокий уровень безопасности, так как каждый сервер находится под исключительным контролем конкретного сотрудника. Во-вторых, обеспечивается надежность работы благодаря уникальности IP-адресов серверов, используемых только авторизованными пользователями. В-третьих, решение демонстрирует высокую скорость передачи данных, поскольку серверные ресурсы не распределяются между множеством пользователей. Кроме того, система отличается простотой установки и удобством использования, а также предусматривает оперативное устранение возможных неполадок.

Технологическая основа решения включает два ключевых компонента. Bitvise SSH Client представляет собой многофункциональное программное обеспечение для безопасного удаленного доступа, использующее протокол SSH. Этот кроссплатформенный инструмент (доступный для Windows, MacOS и Linux) обеспечивает шифрование трафика, поддерживает туннелирование и работу через прокси-серверы SOCKS, что делает его идеальным выбором для корпоративного использования.

WireGuard, второй компонент решения, представляет собой инновационный подход к VPN-технологиям, разработанный как альтернатива традиционным решениям (OpenVPN/IPSec) с акцентом на простоту, проверяемость и безопасность. Несмотря на относительную новизну (разработка ведется с 2016 года), WireGuard уже получил признание экспертов, включая создателя Linux Линуса Торвальдса, который высоко оценил его преимущества перед существующими аналогами. Кроссплатформенность WireGuard (поддержка Linux, macOS, Windows, Android и iOS) делает его универсальным решением для различных устройств и операционных систем.

Практическая реализация решения учитывает корпоративные требования через интеграцию с платформой Trustgrid, которая обеспечивает:

- реализацию принципа нулевого доверия (ZTNA) для удаленных пользователей;

- централизованное управление всеми конечными точками;

- автоматизацию процессов настройки и обновления;

- эффективное управление криптографическими ключами;

- мониторинг сетевой активности в реальном времени;

- соответствие стандартам безопасности (SOC 2 Type II);

- гибкие возможности трансляции сетевых адресов;

- детальное протоколирование всех событий.

Такая архитектура позволяет создавать безопасные соединения между гибридными и гетерогенными средами, обеспечивая при этом простоту управления и масштабируемость. Решение особенно эффективно для организации удаленного доступа сотрудников к корпоративным ресурсам, сочетая в себе современные подходы к сетевой безопасности с удобством эксплуатации.

Разработанное VPN-решение предлагает оптимальный баланс между безопасностью, производительностью и простотой использования. Интеграция проверенных технологий с современными подходами к управлению сетевыми соединениями делает данную разработку надежным инструментом для обеспечения защищенного удаленного доступа в корпоративной среде.

6. Заключение

В статье представлен всесторонний анализ современных технологий виртуальных частных сетей, их ключевых характеристик, преимуществ и ограничений. Особое внимание уделено инновационному протоколу WireGuard, который сочетает высокую скорость передачи данных с современными криптографическими стандартами, такими как Curve25519 и ChaCha20. В качестве практического решения предложена интеграция WireGuard с Bitvise SSH Client, обеспечивающая не только надежную защиту корпоративных данных, но и удобство настройки и управления.

Разработанное VPN-решение успешно прошло апробацию в реальных условиях, подтвердив свою эффективность в организации безопасного удаленного доступа. Оно обеспечивает высокий уровень безопасности за счет уникальных IP-адресов и строгого контроля доступа, а также отличается высокой скоростью передачи данных и простотой развертывания. Интеграция с платформой Trustgrid позволяет централизованно управлять подключениями, автоматизировать настройки и отслеживать сетевую активность в режиме реального времени.

Перспективы развития данного решения связаны с дальнейшим совершенствованием его функциональности. В будущем возможно внедрение дополнительных механизмов аутентификации, таких как биометрия или многофакторная аутентификация, что повысит уровень защиты. Важным направлением является интеграция с облачными сервисами для поддержки гибридных и распределенных рабочих сред. Использование искусственного интеллекта для анализа сетевого трафика и выявления аномалий также может стать значимым шагом в повышении безопасности. Кроме того, адаптация к новым криптографическим стандартам и оптимизация для работы в крупных корпоративных сетях с тысячами пользователей позволят обеспечить долгосрочную надежность и масштабируемость решения.

Таким образом, предложенное VPN-решение представляет собой сбалансированный подход к организации защищенных корпоративных сетей, сочетающий передовые технологии с удобством эксплуатации. Его дальнейшее развитие будет способствовать укреплению информационной безопасности организаций в условиях постоянно растущих киберугроз и изменяющихся требований к ИТ-инфраструктуре.