Development and testing of a demonstration environment for domestic network information protection tools

Development and testing of a demonstration environment for domestic network information protection tools

Abstract

This work examines the problem of import substitution in the field of network information protection equipment in Russia due to the withdrawal of foreign manufacturers from the domestic market and the increasing number of cyberattacks. The implementation of domestic information protection means that meet the requirements of Russian security standards will reduce the risks associated with the use of foreign software and equipment and increase the level of information security in the country. The aim of the work is to create a demonstration environment of information infrastructure with the use of domestic firewall of new generation. To achieve it, the following tasks are solved: to identify functional requirements for network means of information protection, to design a demonstration environment and to test it with a deployed domestic firewall. The main focus is on creating a demonstration test environment to evaluate the functionality and security of a new generation domestic firewall. Testing of various modules, such as antivirus and intrusion detection and prevention system (IDS), as well as load testing using Iperf and Cisco TRex software showed that UserGate firewall performance does not depend linearly on the number of enabled modules and the number of rules, and demonstrated its ability to effectively block malicious activity and protect corporate networks. The performed work makes a significant contribution to the process of import substitution in the field of network information protection and demonstrates the potential of Russian products for reliable protection of corporate networks from various threats and attacks.

1. Введение

Актуальность темы импортозамещения в сфере сетевых средств защиты информации обусловлена существенными изменениями на российском рынке информационной безопасности (ИБ). Уход зарубежных производителей с отечественного рынка ИБ привел к полной или частичной блокировке их решений в сетевых инфраструктурах конечных потребителей, создавая необходимость в развитии и применении отечественных альтернатив. Таким образом, возникает потребность в анализе имеющихся сетевых средств защиты информации, произведенных в Российской Федерации, и оценке их эффективности и применимости в различных сетевых инфраструктурах.

Для оценки эффективности отечественных решений в области сетевых средств защиты информации , требуется разработать демонстрационную тестовую среду. Разработка среды позволит не только протестировать функциональность и безопасность российских продуктов, но и продемонстрировать их потенциал специалистам информационной безопасности и другим заинтересованным сторонам, способствуя укреплению доверия к отечественным средствам защиты информации и содействуя развитию национальной отрасли информационной безопасности.

При выборе отечественного решения в области защиты информации необходимо провести всесторонний анализ требований, которые обычно предъявляются к зарубежным средствам и технологиям. Этот анализ должен стать неотъемлемой частью процесса выбора отечественных средств защиты информации (СЗИ). Кроме того, при определении и выборе отечественного СЗИ необходимо проанализировать его универсальность для различных корпоративных сетей и его совместимость с другими информационными системами, наиболее часто встречающимися в сетевых инфраструктурах предприятий.

Цель данной работы заключается в создании демонстрационной среды информационной инфраструктуры с применением отечественного межсетевого экрана нового поколения. Для достижения этой цели поставлены задачи:

1. Выявить функциональные требования, предъявляемые к сетевым средствам защиты информации.

2. Провести проектирование демонстрационной среды информационной инфраструктуры.

3. Провести тестирование демонстрационной среды с развернутым отечественным межсетевым экраном.

Анализ актуальности импортозамещения на отечественном рынке информационной безопасности показывает, что уход зарубежных производителей с российского рынка ИБ и рост атак со стороны зарубежных злоумышленников привели к практически одномоментному открытию большого количества уязвимостей в сетевой инфраструктуре предприятий. Это увеличивает шансы получения несанкционированного доступа к информационным системам и информации, обрабатываемой в них.

Согласно данным компании «Positive Technologies», в 2023 году продолжилась тенденция наращивания количества и разнообразия кибератак на российские компании . За первое полугодие 2023 года количество инцидентов выросло на 17% относительно того же периода 2022 года. Выросла доля целевых атак, они составили 78% от общего количества . Для организаций самыми распространенными последствиями успешных кибератак стали утечки конфиденциальной информации (67%) и нарушение основной деятельности (44%) .

На начало 2022 года преобладающую долю рынка сетевой информационной безопасности занимали межсетевые экраны иностранного производства. Однако дальнейшие события привели к существенным сложностям для организаций, использующих эти продукты:

- Блокировка работы функционала своих продуктов на территории РФ.

- Ограничение доступа к базам знаний и технической поддержке.

- Блокировка продаж лицензий на существующее оборудование.

Все это оказало влияние на развитие процесса импортозамещения в сфере ИБ на отечественном рынке. Кроме того, законодательные меры, такие как Указ Президента Российской Федерации №166 от 30.03.2022 г., устанавливают запрет на применение иностранных ПО и оборудования на стратегических информационных системах с января 2025 года.

Новизна и оригинальность работы заключаются в разработке и тестировании отечественного решения, способного заменить зарубежные аналоги, обеспечивая высокий уровень защиты корпоративных сетей. В отличие от существующих зарубежных решений, отечественные межсетевые экраны адаптированы к российским стандартам безопасности и законодательным требованиям, что делает их предпочтительными для использования в отечественных корпоративных сетях.

Таким образом, данный проект направлен на разработку и внедрение отечественного решения в сфере сетевой защиты информации, что является важным шагом для обеспечения информационной безопасности российских предприятий и организаций.

2. Функциональные требования к межсетевым экранам нового поколения

Для обеспечения надежной защиты корпоративных сетей от различных угроз и атак необходимо тщательно определить ключевые функции, которыми должны обладать межсетевые экраны нового поколения. Это особенно актуально в условиях импортозамещения, когда отечественные производители стремятся предложить продукты, конкурентоспособные с международными аналогами. Анализ функциональных требований, выявленных в опросе специалистов по информационной безопасности предприятий, позволяет выделить следующие ключевые характеристики, необходимые для выбора решения для демонстрационной среды:

1) Поддержка централизованного управления: централизованное управление позволяет администраторам эффективно контролировать и настраивать межсетевые экраны из одного центрального интерфейса. Это упрощает управление большими сетевыми инфраструктурами, снижает затраты на администрирование и минимизирует риск ошибок при настройке безопасности.

2) Наличие функционала системы обнаружения и предотвращения вторжений (IDPS): система обнаружения и предотвращения вторжений является критически важной для своевременного выявления и нейтрализации угроз. Она анализирует сетевой трафик в реальном времени, используя сигнатуры и эвристические методы для обнаружения аномалий и вредоносной активности.

3) Встроенный потоковый антивирус: наличие встроенного антивируса позволяет межсетевому экрану проверять входящий и исходящий трафик на наличие вредоносного программного обеспечения. Это обеспечивает дополнительный уровень защиты от вирусов, червей и других типов вредоносного ПО, проникающего через сеть.

4) Возможность организации защищенного удаленного доступа (VPN): защищенный удаленный доступ с использованием VPN-клиента необходим для обеспечения безопасного подключения удаленных пользователей к корпоративной сети. Это особенно важно в условиях увеличения числа удаленных сотрудников и необходимости обеспечения безопасности при доступе к корпоративным ресурсам.

5) Механизмы обеспечения отказоустойчивости, резервирования и кластеризации: поддержка отказоустойчивости и резервирования критически важна для обеспечения непрерывной работы сетевой инфраструктуры. Кластеризация межсетевых экранов позволяет распределить нагрузку и обеспечить автоматическое переключение на резервный узел в случае сбоя основного.

6) Поддержка не менее 1000 приложений: широкая поддержка приложений позволяет межсетевому экрану эффективно управлять и контролировать трафик различных приложений, обеспечивая их безопасность и производительность.

7) Возможность URL-фильтрации: URL-фильтрация предоставляет возможность блокировать доступ к нежелательным или вредоносным веб-сайтам, что способствует защите пользователей и корпоративной сети от фишинга и других интернет-угроз.

8) Блокировка доступа к вредоносным сайтам: эта функция позволяет автоматически блокировать доступ к сайтам, содержащим вредоносное ПО или участвующим в фишинговых атаках, защищая пользователей и данные от киберугроз.

9) Поддержка протоколов динамической маршрутизации: динамическая маршрутизация позволяет межсетевому экрану автоматически адаптироваться к изменениям в сетевой топологии, обеспечивая оптимальный маршрут для трафика и повышая общую производительность сети.

10) Поддержка HTTPS-инспекции: инспекция HTTPS-трафика необходима для проверки зашифрованных данных, что позволяет обнаруживать и блокировать угрозы, скрытые в зашифрованных соединениях.

11) Режим пакетной фильтрации с контролем сессий: пакетная фильтрация с контролем сессий позволяет более детально анализировать сетевой трафик, обеспечивая высокий уровень безопасности и предотвращая несанкционированный доступ.

12) Наличие сертификата ФСТЭК не ниже 6 уровня доверия: сертификат ФСТЭК подтверждает соответствие межсетевого экрана установленным стандартам безопасности и надежности, что является обязательным требованием для использования в государственных и корпоративных сетях.

13) Интеграция с контроллерами домена: интеграция с контроллерами домена позволяет межсетевому экрану эффективно управлять доступом пользователей и контролировать сетевой трафик на основе учетных записей и групп, определенных в домене.

14) Включение отдельных сигнатур в режим обнаружения или предотвращения: гибкость в управлении сигнатурами позволяет адаптировать систему обнаружения и предотвращения вторжений под специфические требования безопасности организации, повышая эффективность защиты.

Эти функциональные требования являются основой для разработки и выбора межсетевых экранов нового поколения, обеспечивая надежную защиту корпоративных сетей от различных угроз и атак.

3. Проектирование демонстрационной среды

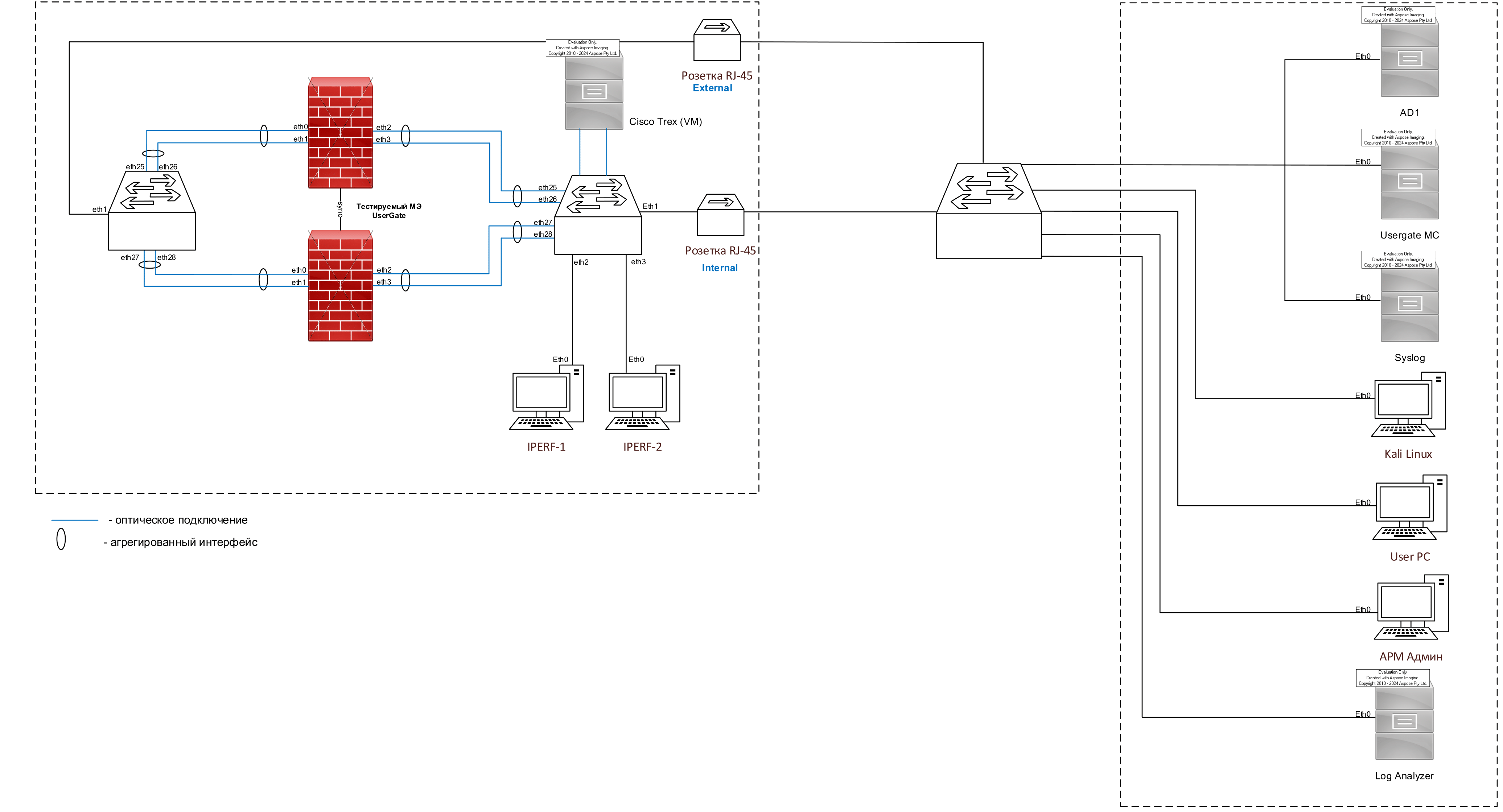

Ниже представлена информация о физическом и логическом подключении демонстрационной среды. Данная информация является основой для дальнейшей настройки компонентов стенда.

Компоненты демонстрационного стенда подключаются к сетевому оборудованию согласно таблице 1.

Таблица 1 - Параметры подключения оборудования

Оборудование | Порт | Сетевое оборудование | Порт |

Основной шлюз ПАК UserGate E1000 | port8 | Внутренний коммутатор Cisco Extreme №1 | XGi0/0/25 |

port9 | Внутренний коммутатор Cisco Extreme №1 | XGi0/0/26 | |

port10 | Внешний коммутатор Cisco Extreme №2 | XGi0/0/25 | |

port11 | Внешний коммутатор Cisco Extreme №2 | XGi0/0/26 | |

port6 | Резервный шлюз ПАК UserGate E1000 | port6 | |

port7 | Резервный шлюз ПАК UserGate E1000 | port7 | |

Резервный шлюз ПАК UserGate E1000 | port8 | Внутренний коммутатор Cisco Extreme №1 | XGi0/0/27 |

port9 | Внутренний коммутатор Cisco Extreme №1 | XGi0/0/28 | |

port10 | Внешний коммутатор Cisco Extreme №2 | XGi0/0/27 | |

port11 | Внешний коммутатор Cisco Extreme №2 | XGi0/0/28 | |

port6 | Основной шлюз ПАК UserGate E1000 | port6 | |

port7 | Основной шлюз ПАК UserGate E1000 | port7 |

Рисунок 1 - Структурная схема

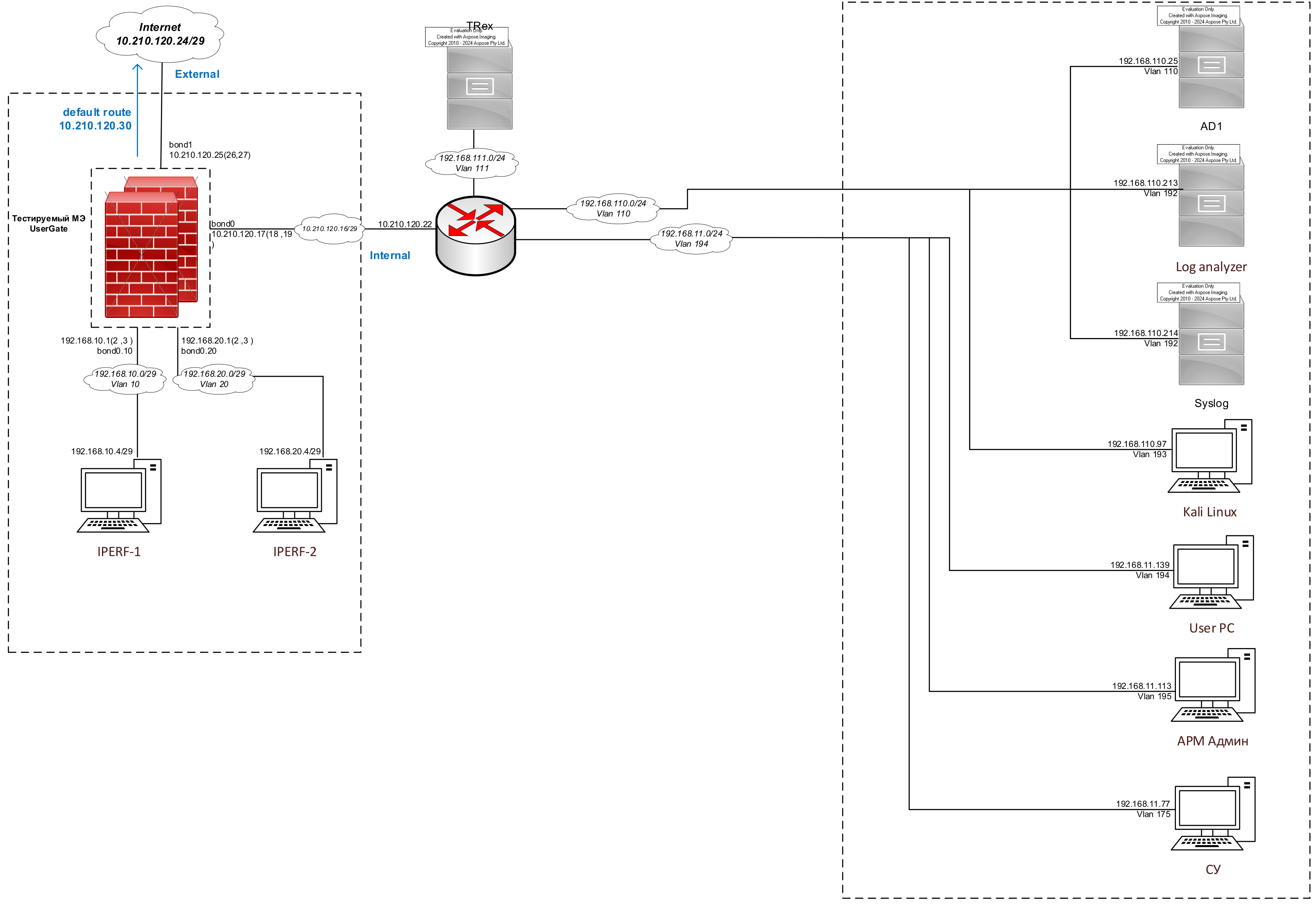

Таблица 2 - Сегменты, выделяемые на компонентах среды

Наименование сегмента | IP-адрес/маска | Номер Vlan |

Сегмент Интернет | 10.210.120.24/29 | - |

Сегмент тестовой нагрузки №1 | 192.168.10.0/29 | 10 |

Сегмент тестовой нагрузки №2 | 192.168.20.0/29 | 20 |

Сегмент синхронизации | 192.168.255.252/30 | - |

Сегмент транзитный с внутренней сеть. | 10.210.120.16/29 | - |

Сегмент пользовательский | 192.168.11.0/24 | 11 |

Сегмент серверный | 192.168.110.0/24 | 110 |

Сегмент нагрузочный | 192.168.111.0/24 | 111 |

Внешний сегмент VPN (пользователи) | 172.16.1.0/24 | - |

Настройка статической маршрутизации шлюзов кластеров МЭ и кластера криптографической защиты каналов связи выполняется в соответствии с таблицей 3.

Таблица 3 - Настройки статической маршрутизации кластера МЭ

Сеть назначения | Маска подсети | Шлюз |

0.0.0.0 | 0.0.0.0 | 10.210.120.30 |

192.168.11.0 | 255.255.255.0 | 10.210.120.22 |

192.168.110.0 | 255.255.255.0 | 10.210.120.22 |

192.168.111.0 | 255.255.255.0 | 10.210.120.22 |

Рисунок 2 - Логическая схема

4. Тестирование демонстрационной среды

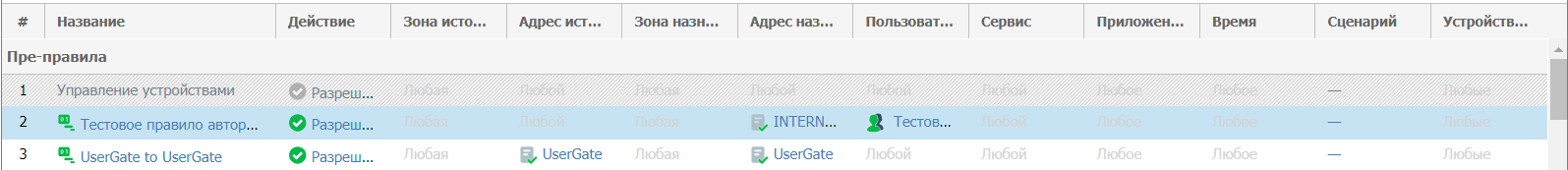

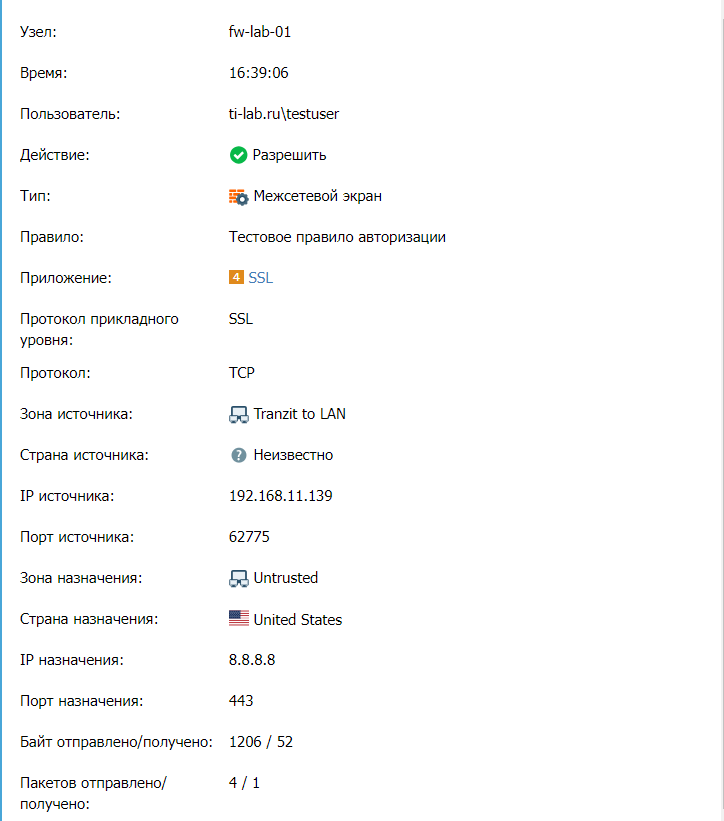

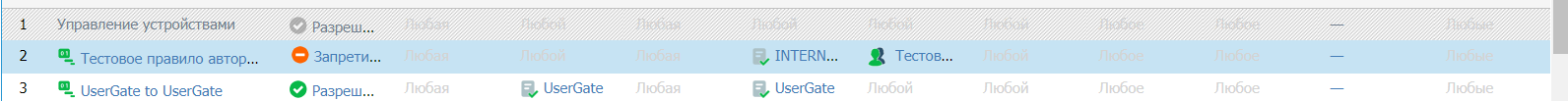

Рисунок 3 - Разрешающее правило

Рисунок 4 - Журнал трафика разрешающий

Рисунок 5 - Запрещающее правило

Рисунок 6 - Журнал трафика запрещающий

Рисунок 7 - Файл tcpdump

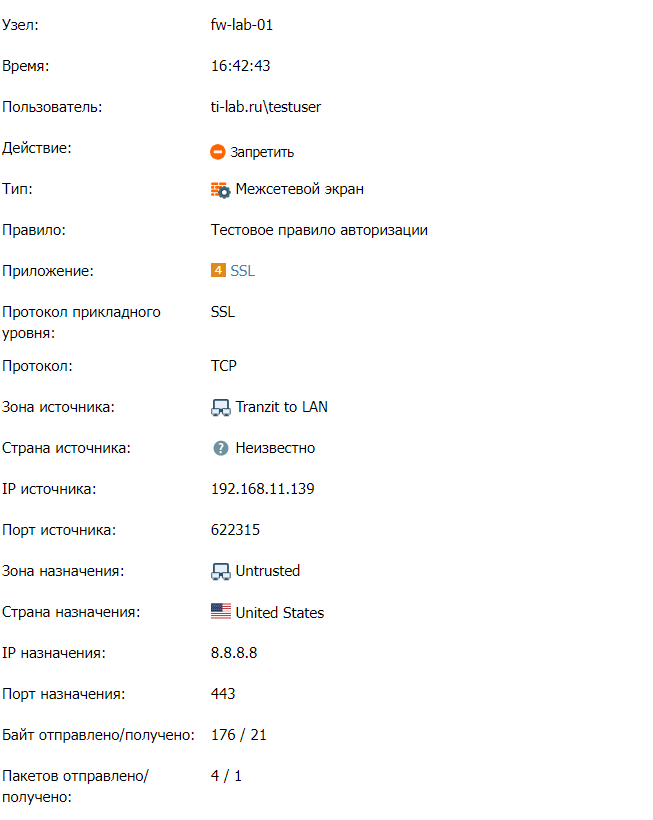

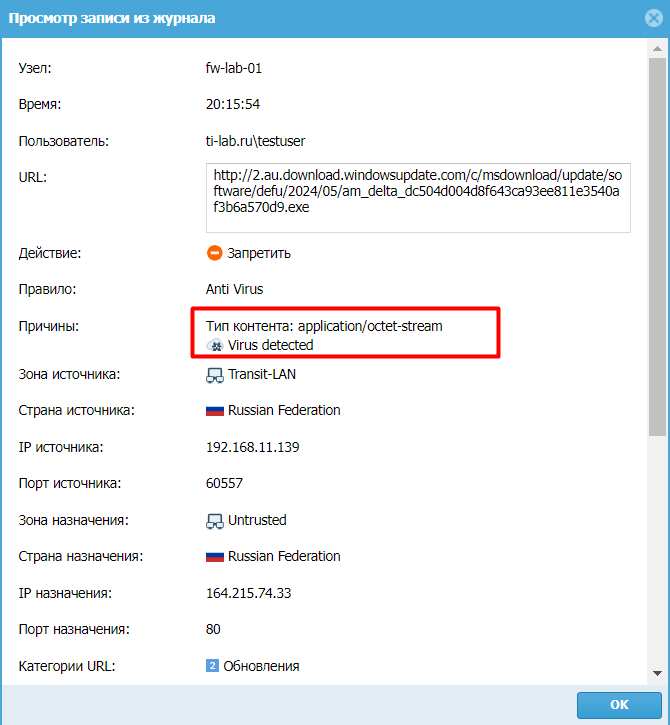

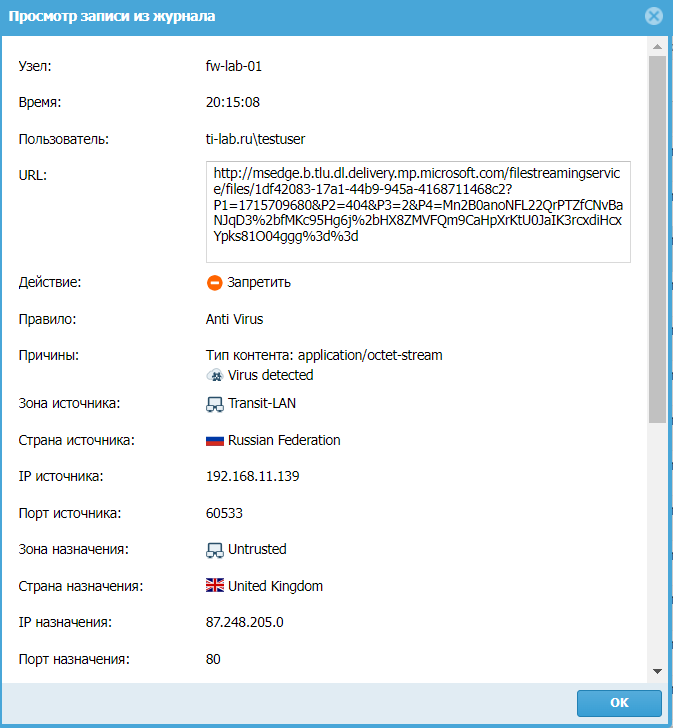

Рисунок 8 - Блокировка антивирусом

Рисунок 9 - Блокировка антивирусом

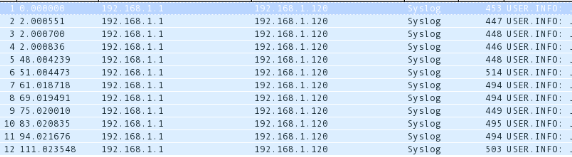

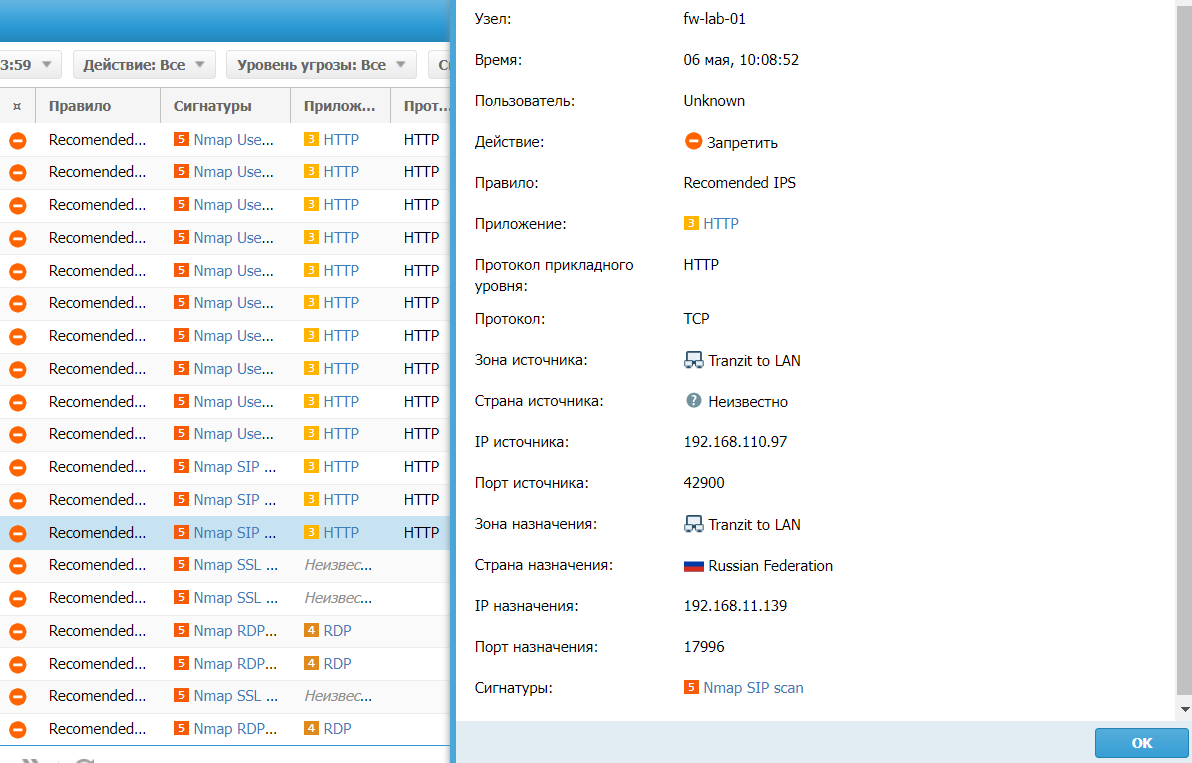

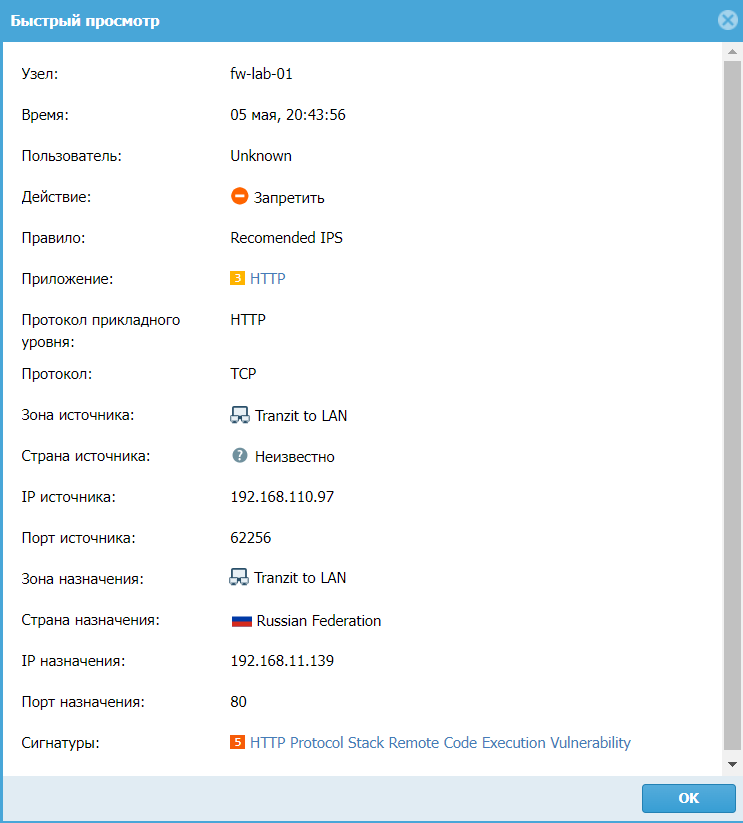

Рисунок 10 - Журналы СОВ

На время тестов отключим работу модуля СОВ и запустим выполнение зловредного троянского кода командой msfpayload windows/ meterpreter/reverse_tcp LHOST=<192.168.110.97> X > Desktop/Backdoor.exe.

Рисунок 11 - Установка эксплойта в тестируемой машине

Рисунок 12 - Блокировка троянской активности

- через ПО Iperf;

- через ПО Cisco TRex.

Рассмотрим первый вариант тестирования. Для реализации данного тестирования запустим ПО Iperf на обоих АРМах из сегментов сети 192.168.10.0/24 и 192.168.20.0/24. Один АРМ будет выступать в роли инициатора трафика, другой в качестве приемника трафика. Для получения максимально правдивых результатов команда для запуска ПО будет одинаковая для различных вариантов тестирования – iperf3.exe -c 192.168.10.4.

Параметры проведенного тестирования и его результаты представлены в таблице 3.

Таблица 4 - Результаты нагрузочного тестирования iperf

№ п/п | Включенные модули | Результат при 1 правиле МЭ, Гбит/c | Результат при 300 правилах МЭ, Гбит/c |

1. | МЭ | 1 | 1 |

2. | МЭ + АВ | 1 | 1 |

3. | МЭ + СОВ | 1 | 1 |

4. | МЭ+АВ+СОВ | 1 | 0,98 |

По результатам нагрузочного тестирования видно, что ПО Iperf , не может выдать количество трафика более 1 Гбит в секунду, в связи с этим результаты тестирования получаются не достоверными.

Приступим к тестированию 2 варианта реализации нагрузочных тестов. Для нагрузочных тестов был использован следующая конфигурация для генерации трафика:

- максимальные HTTPS = 800 000 активных сессий;

- генерация UDP трафика без сессий максимальная пропускная способность в 15 Гбит/c;

- EMIX трафик 10 GB/s и 786444 сессии.

По результатам данного варианта нагрузочного тестирования удалось получить следующие результаты (Табл. 4)

По результатам второго нагрузочного тестирования результаты при использовании разных модулей МЭ и разного количества правил практически идентичные. Это говорит о том, что производительность МЭ UserGate линейно не зависит от количества включенных модулей и количества правил МЭ.

Для получения более точных результатов тестирования требуется развернуть физический сервер с сетевой картой 40 Гбит/с для сервера нагрузочного тестирования. В рамках данной работы провести такого рода тесты не представляется возможным.

Таблица 5 - Результаты нагрузочного тестирования Cisco TRex

№ п/п | Включенные модули | Тип трафика | Результат при 1 правиле МЭ, Гбит/c | Результат при 300 правилах МЭ, Гбит/c |

1. | МЭ | HTTPS | 20 | 20 |

2. | МЭ | UDP | 15 | 15 |

3. | МЭ | EMIX | 10 | 10 |

4. | МЭ + АВ | HTTPS | 20 | 19 |

5. | МЭ + АВ | UDP | 15 | 13,5 |

6. | МЭ + АВ | EMIX | 10 | 10 |

7. | МЭ+АВ+СОВ | HTTPS | 20 | 19,8 |

8. | МЭ+АВ+СОВ | UDP | 15 | 15 |

9. | МЭ+АВ+СОВ | EMIX | 10 | 8,8 |

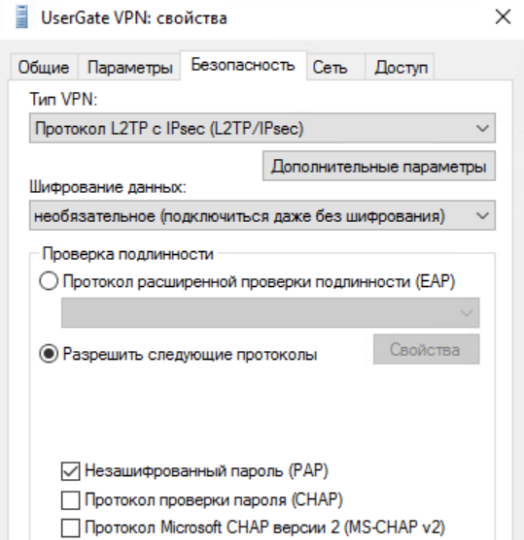

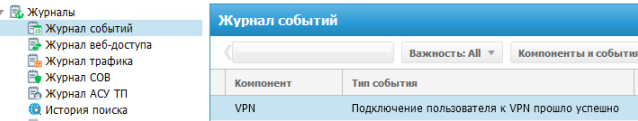

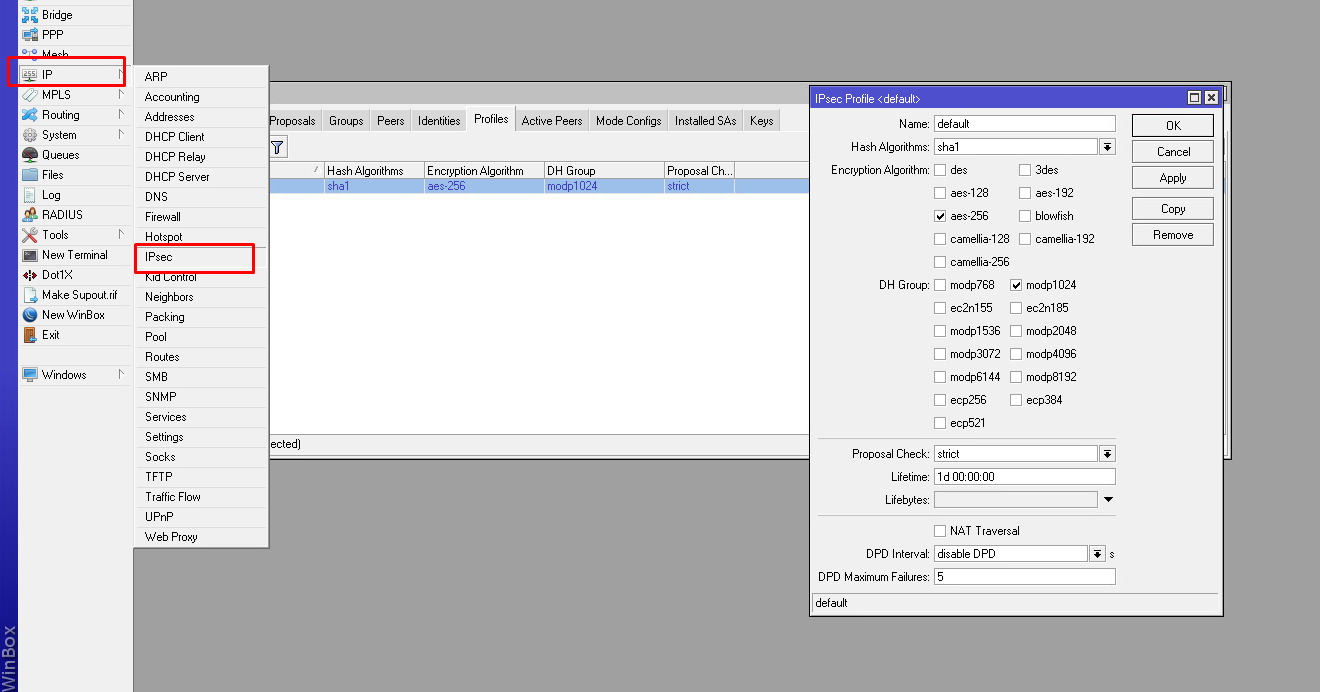

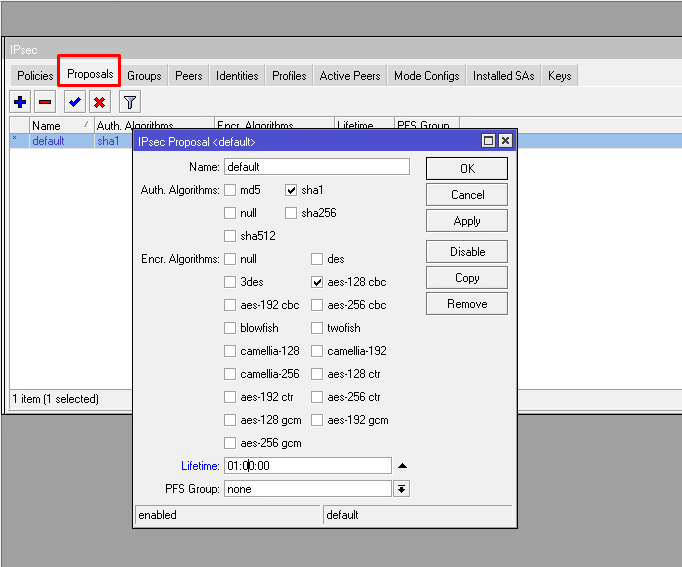

Рисунок 13 - Настройка VPN

Рисунок 14 - Событие подключения к VPN

Рисунок 15 - Первая фаза Site-to-site

Рисунок 16 - Вторая фаза Site-to-site

5. Заключение

Импортозамещение в сфере сетевых средств защиты информации является актуальной задачей, обусловленной значительными изменениями на российском рынке информационной безопасности. Уход зарубежных производителей и увеличение количества кибератак привели к необходимости разработки и внедрения отечественных решений, способных обеспечить надежную защиту информационных систем российских организаций.

В ходе работы была создана демонстрационная тестовая среда, которая позволила оценить функциональность и безопасность отечественного межсетевого экрана нового поколения. Были проведены тестирования различных модулей, таких как антивирус и система обнаружения и предотвращения вторжений, а также нагрузочные тестирования с использованием ПО Iperf и Cisco TRex , . Результаты тестов показали, что производительность межсетевого экрана UserGate нелинейно зависит от количества включенных модулей и количества правил, а также продемонстрировали его способность эффективно блокировать вредоносные активности и защищать корпоративные сети.

Внедрение отечественных средств защиты информации, соответствующих требованиям российских стандартов безопасности, позволит снизить риски, связанные с использованием зарубежного ПО и оборудования, и повысить уровень информационной безопасности в стране. Дальнейшее развитие и совершенствование отечественных решений в этой области будет способствовать укреплению национальной информационной безопасности и независимости.

Таким образом, данная работа внесла значительный вклад в процесс импортозамещения в сфере сетевой защиты информации и показала потенциал российских продуктов для обеспечения надежной и эффективной защиты корпоративных сетей от различных угроз и атак.