METHODS OF RESEARCH AND MODERNIZATION OF PSEUDO COGNITION OF CENTRIC NETWORKS

МЕТОДЫ ИССЛЕДОВАНИЯ И МОДЕРНИЗАЦИИ ПСЕВДОКОГНИТИВНОСТИ ЦЕНТРИЧЕСКИХ СЕТЕЙ

Научная статья

Маличенко С.В.1, *, Мордвинов В.А.2

1 ORCID: 0000-0002-2253-421X;

1, 2 МИРЭА – Российский технологический университет, Москва, Россия

* Корреспондирующий автор (sm.malichenko[at]gmail.com)

Аннотация

Предложен подход к описанию транспортных процессов, происходящих в сетях для комплексной характеризации задержек сетевого взаимодействия и описания методов модернизации существующих сетей ресурсного доступа. Рассматривается сложная сеть, в которой узлы хранят пакеты в конечном буфере и реализуют протокол произвольного доступа к каналу на основе задержки. Исследование проводится методами стохастического анализа. Предложенный подход служит основой для изучения когнитивности центрических сетей и анализа моделей оценки когнитивности. В качестве вывода показано, как на основе оцененных параметров когнитивные терминалы, могут прогнозировать траектории передачи для других узлов и разрабатывать интеллектуальные стратегии маршрутизации.

Ключевые слова: когнитивные сети, оценка параметров, центрические сети, интеллектуальная маршрутизация.

METHODS OF RESEARCH AND MODERNIZATION OF PSEUDO COGNITION OF CENTRIC NETWORKS

Research article

Malichenko S.V.1, *, Mordvinov V.A.2

1 ORCID: 0000-0002-2253-421X;

1, 2 Russian Technological University (MIREA), Moscow, Russia

* Corresponding author (sm.malichenko[at]gmail.com)

Abstract

An approach to the description of transport processes occurring in networks for the complex characterization of network communication delays and the description of methods of existing resource modernization access networks is proposed. A complex network is considered, in which nodes store packets in a finite buffer and implement a protocol of random access to the channel based on delay. The study is carried out by stochastic analysis methods. The proposed approach serves as a basis for studying the cognition of centric networks and analyzing cognitive assessment models. As a conclusion, it is shown how, based on the estimated parameters, cognitive terminals can predict transmission trajectories for other nodes and develop smart routing strategies.

Keywords: cognitive networks, parameter estimation, centric networks, smart routing.

Введение

Парадигма когнитивных сетей была представлена в статьях [1], [2], [3], где авторами было предложено реализовать интеллект в беспроводных сетях. Эта концепция положила начало обширным исследовательским усилиям по изучению методов сосуществования когнитивных сетей. В этих работах цель интеллектуальных сетей состоит в том, чтобы идентифицировать и использовать ресурс канала передачи, оставшийся неиспользованным, во временном и частотном диапазоне. Подход такого «белого пространства» находит соответствующие применения в сетях ресурсного доступа, но не позволяет исследовать важные возможности, возникающие из более широкого понятия интеллекта центрических сетей. Этот подход все чаще требует жесткой классификации узлов для первичных и вторичных пользователей, что не подходит для широкого спектра сетевых сценариев и приложений.

Наконец, метод «белого пространства» ограничивает операции когнитивных сетей не используемым ресурсом канала, тем самым игнорируя потенциальные преимущества по контролю взаимодействий между узлами посредством интерференции (для беспроводных) или сотрудничества (для проводных или оптических сетей). Однако, на сегодняшний день, возможности обучения и оптимизации когнитивных сетей ограничены относительно простыми сетевыми сценариями из-за высокой вычислительной сложности и низкой эффективности сетевых протоколов.

Эта статья представляет собой первую попытку включить передовые методы машинного обучения и искусственного интеллекта в работу сетей ресурсного доступа в режиме реального времени для управления взаимодействиями между процессами передачи данных. Таким образом, первым важным шагом является разработка основы для анализа динамики других узлов, работающих в сети. Это позволяет прогнозировать, классифицировать и адаптировать трафик к окружающей сетевой среде.

Прогностический доступ к каналу на основе обучения был предложен в публикациях [4], [5]. Однако алгоритмы обучения, представленные в этих работах, основаны на моделях, которые абстрагируют поведение сети и приводят к ограниченным аналитическим возможностям. Важно отметить, что в отличие от существующих вкладов в области когнитивных сетей мы предполагаем, что наблюдаемые терминалы реализуют протоколы, параметры которых определяются требованиями конкретного приложения. Кроме того, модели, предложенные в [4], [5], не могут отразить взаимозависимость между решениями о передаче пакетов между узлами и статистикой будущего состояния сети, которая имеет решающее значение для управления взаимодействиями. Предлагаемый здесь алгоритм включает структурную информацию о сложной динамике сети при деконструкции последовательностей простых наблюдений и не требует какой-либо контролируемой фазы обучения. Подход, основанный на теории скрытой марковской модели, такой как тот, что использовался в статье [4] для упрощенного пространства состояний, привел бы к невозможной вычислительной сложности и чрезмерной параметризации. В этой статье описывается попытка разработать метод анализа динамики сетей с допустимой сложностью. Мы утверждаем, что наш подход может обеспечить дополнительный уровень интеллекта когнитивной сети и способствовать созданию новых структур и маршрутов передачи.

В данной статье рассматривается сценарий, в котором узлы хранят пакеты в конечном буфере, а протокол произвольного доступа к каналу используется для совместного использования сетевого ресурса. События столкновения вызывают инициирование случайного периода отсрочки отправки пакета. Узлы могут использовать различные параметры отсрочки для оптимизации производительности поддерживаемых потоков трафика. Режим трафика и параметры протокола отдельных узлов известны. Отметим, что запутанность между процессами передачи узлов из-за их реакции на коллизию пакетов и фильтрующий эффект буферизации пакетов делают нашу задачу особенно сложной.

Численные результаты показывают, что изученные параметры обеспечивают адекватную реконструкцию свойств сети и что когнитивная сеть может использовать их для построения передовых предиктивных стратегий передачи. Однако, оценка трафика отдельных узлов и параметров протокола, объясняющих траекторию сети, наблюдаемую в одной конкретной выборке, может быть затруднена в некоторых областях из-за низкой информативности наблюдаемого трафика и временных зависимостей между наблюдениями. Знание параметров отдельных узлов может обеспечить дальнейшее уточнение стратегии передачи когнитивных сетей.

Остальная часть этой статьи организована следующим образом. В разделе «Сетевые операции» описывается сетевой сценарий и логические операции сетевых узлов. В разделе «Динамика состояния сети» выводится стохастический процесс, отслеживающий динамику процессов передачи данных. В разделе «Сетевая оценка» представлен алгоритм оценки параметров, определяющих динамику сети, по последовательности наблюдений. В разделе «Адаптация политики передачи» предлагается алгоритм маршрутизации когнитивного узла сети на основе оцененных параметров.В разделе «Будущая работа» обсуждаются будущая работа и направления дальнейших исследований. Выводы о работе завершают статью.

Сетевые операции

Рассмотрим сеть связи, состоящую из Nузлов, взаимодействующих друг с другом. Предполагается интервальное время, где длительность временного интервала t= 1, 2, ... подходит для передачи одного информационного пакета. Каждый узел хранит пакеты, которые должны быть доставлены, в буфере конечного размера Q. Очередь управляется по принципу «первым пришел –первым обслужен», при котором пакеты, превышающие емкость буфера, отбрасываются. Поступление пакетов в очередь каждого узла kопределяется как общий случайный процесс, управляемый вектором параметров 𝜏(𝑘). Для определенности пакеты, пришедшие в слотt, обрабатываются и доступны для передачи в том же слоте t. Вектор параметров 𝜏(𝑘) формирует процесс поступления пакетов в соответствии с режимом трафика, вызванным приложениями, работающими на узле. В общем случае режимы трафика различных узлов считаются независимыми друг от друга.

Стратегия передачи каждого узла регулируется протоколом доступа к каналу для конкретного узла. Здесь предполагается, что все узлы реализуют протокол произвольного доступа, основанный на механизме отсрочки (например, определенном в функции распределенной координации). Вектор параметров, управляющий механизмом отсрочки узла k, обозначается θ(𝑘). Каждый узел может иметь разный набор параметров, независимый от параметров других узлов. Мы видим, что предлагаемая структура может быть распространена на узлы, реализующие структурно разные протоколы, за счет большего пространства параметров.

В соответствии с рассматриваемым протоколом передачи решение о том, будет ли узел передавать в какой-либо конкретный временной интервал, определяется количеством пакетов в очереди передачи этого узла и его счетчиком задержки: если очередь не пуста, а счетчик задержки равен нулю, узел пытается передать первый пакет из очереди. Если попытка передачи успешна, пакет удаляется из очереди узла, а счетчик задержки сохраняет свое нулевое значение. В противном случае, если передача не удалась, пакет остается в очереди для последующей попытки передачи, а счетчик задержки устанавливается в ненулевое значение δ в соответствии с некоторым распределением вероятностей, определяемым параметрами θ(𝑘). В течение следующих δ временных интервалов узел не будет предпринимать никаких попыток передачи; он будет принимать только поступающие пакеты и будет уменьшать счетчик задержки на единицу в каждом слоте. Обратите внимание, что обратная связь от приемника необходима для определения решения отдельных узлов. Мы предполагаем, что приемники успешно переданных пакетов передают двоичную обратную связь соответствующему передатчику, чтобы сообщить об успешном или неудачном приеме.

В данной работе принята широко используемая модель столкновения. Таким образом, передача в заданном слоте считается успешной, если только один узел передает пакет, тогда как передачи, перекрывающие один и тот же узел, приводят к сбою передачи с вероятностью единица. В предлагаемую структуру могут быть включены более точные модели, включая эффект захвата пакетов [7], [8] и стохастические процессы, учитывающие изменения коэффициента усиления канала соединений [9], [10].

Динамика состояния сети

Применительно к рассматриваемому протоколу состояние узла полностью описывается парой  , где

, где  –длина очереди,

–длина очереди,  –счетчик задержки. Обратите внимание, что, если очередь пуста, счетчик отсрочки принудительно обнуляется. Пусть

–счетчик задержки. Обратите внимание, что, если очередь пуста, счетчик отсрочки принудительно обнуляется. Пусть  –вероятность для вершины

–вероятность для вершины  в состоянии

в состоянии  в конце слота t. Как мы только что упомянули, мы исключаем из рассмотрения пары

в конце слота t. Как мы только что упомянули, мы исключаем из рассмотрения пары  для

для  и

и  , так как они не соответствуют действительным состояниям.

, так как они не соответствуют действительным состояниям.

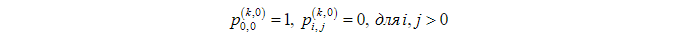

В этом разделе мы покажем, как эти вероятности могут быть вычислены рекурсивно для любого момента времени. Для этой цели временно предположим, что вероятности  для предыдущего временного интервала известны, и пусть начальное состояние каждого узла kустановлено равным (0, 0):

для предыдущего временного интервала известны, и пусть начальное состояние каждого узла kустановлено равным (0, 0):

(1)

(1)

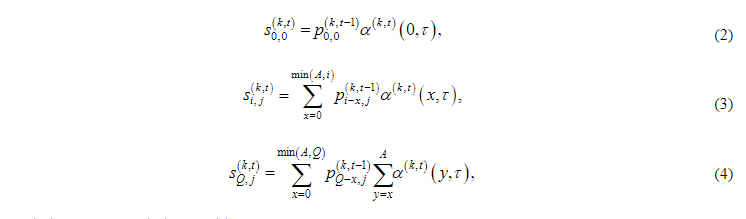

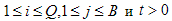

В начале каждого из последовательных временных интервалов, согласно предположениям моделирования, каждый узел сначала обрабатывает входящие пакеты. Пусть  будет вероятностью того, что узел kнаходится в состоянии

будет вероятностью того, что узел kнаходится в состоянии  для очереди из i пакетов и счетчика задержки jпосле добавления входящих пакетов в очередь в течение временного интервала t, но до того, как какой-либо пакет будет передан узлом. По построению для

для очереди из i пакетов и счетчика задержки jпосле добавления входящих пакетов в очередь в течение временного интервала t, но до того, как какой-либо пакет будет передан узлом. По построению для  ,

,  и

и  :

:

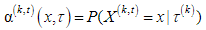

где – вероятность получения узлом k ровно xновых пакетов в слоте t, обусловленная вектором его параметров при

– вероятность получения узлом k ровно xновых пакетов в слоте t, обусловленная вектором его параметров при  . В общем случае эти вероятности могут зависеть от текущего состояния узла, но предполагается, что они не зависят от вероятностей прибытия на другие узлы при заданном состоянии узла k.

. В общем случае эти вероятности могут зависеть от текущего состояния узла, но предполагается, что они не зависят от вероятностей прибытия на другие узлы при заданном состоянии узла k.

Когда входящие пакеты добавляются в их очереди, узлы начинают обрабатывать исходящие пакеты. Из определения протокола доступа к каналу следует, что существует два способа перехода узла в каждое состояние, оба из которых определяются состоянием узла после прибытия пакета.

Действительно, если счетчик отсрочки узла равен нулю и его очередь пуста, то либо (а) узел находился в том же состоянии после прихода пакета и оставался неактивным, либо (б) у него был такой же нулевой счетчик отсрочки, но с одним пакетом в очереди, и этот пакет был успешно передан.

В качестве альтернативы, если счетчик отсрочки равен нулю и в очереди есть хотя бы один пакет, то либо (а) узел имел ту же очередь после прибытия пакета, но со счетчиком отсрочки, равным единице, и, следовательно, простаивал, или же (б) у него был тот же нулевой счетчик отсрочки, но с еще одним пакетом в очереди, и этот пакет был успешно передан.

Наконец, если и длина очереди, и счетчик отсрочки не равны нулю, то узел сохранил ту же очередь,что и после прибытия пакета, и либо (а) имел счетчик отсрочки, равный единице или больше, и ждал, либо (б) он имел нулевой счетчик отсрочки, что требовало от узла передачи, но эта передача не удалась, например, из-за помех.

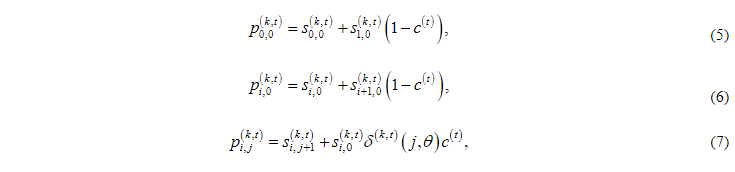

Таким образом, вероятности состояний для каждого узла могут быть получены с помощью следующих рекуррентных соотношений. Каждое равенство соответствует одному из трех вышеприведенных случаев, рассмотренных в том же порядке. Первые члены в правой части соответствуют возможностям, указанным в (а), вторые –в (б). Для  :

:

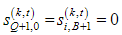

где формально  Отметим, что в каждом из приведенных выше сценариев перехода изменение длины очереди узла может быть объяснено либо тем, что узел имеет более длинную очередь в предыдущем временном интервале и не получает пакетов в текущем временном интервале, либо имеетболее короткую очередь и получает несколько новых пакетов в этом временном интервале. Обе эти возможности уже учтены в вероятностях

Отметим, что в каждом из приведенных выше сценариев перехода изменение длины очереди узла может быть объяснено либо тем, что узел имеет более длинную очередь в предыдущем временном интервале и не получает пакетов в текущем временном интервале, либо имеетболее короткую очередь и получает несколько новых пакетов в этом временном интервале. Обе эти возможности уже учтены в вероятностях  выше.

выше.

Здесь  обозначает двоичную переменную, указывающую на событие коллизии, когда несколько узлов пытаются одновременно передать данные во временном интервале t. Кроме того,

обозначает двоичную переменную, указывающую на событие коллизии, когда несколько узлов пытаются одновременно передать данные во временном интервале t. Кроме того,  обозначает вероятность установки счетчика отсрочки на jна узле kпосле передачи в временной интервал tтерпит неудачу, где

обозначает вероятность установки счетчика отсрочки на jна узле kпосле передачи в временной интервал tтерпит неудачу, где  – вектор параметров, управляющих распределением отсрочки.

– вектор параметров, управляющих распределением отсрочки.

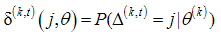

Используя приведенные выше вероятности состояния узла, мы можем получить вероятность  передачи для узла kво временном интервале t. Согласно протоколу, это происходит тогда и только тогда, когда этот узел имеет непустую очередь и нулевой счетчик отсрочки:

передачи для узла kво временном интервале t. Согласно протоколу, это происходит тогда и только тогда, когда этот узел имеет непустую очередь и нулевой счетчик отсрочки:

Все определенные выше вероятности –  –являются неявными функциями отсрочки и параметров трафика,

–являются неявными функциями отсрочки и параметров трафика,  и

и  соответственно, где

соответственно, где  и

и  –векторы параметров для узла k. Кроме того, все эти вероятности также зависят от вектора коллизий при передаче

–векторы параметров для узла k. Кроме того, все эти вероятности также зависят от вектора коллизий при передаче  .

.

Сетевая оценка

В предыдущем разделе было показано, как, зная параметры, управляющие случайными процессами на терминалах, можно получить некоторое представление об ожидаемом поведении сети. В частности, мы построили вероятности состояний  и вероятности передачи

и вероятности передачи  как функции векторов параметров

как функции векторов параметров  и

и .

.

Имея это, имеет смысл поставить противоположную задачу восстановления параметров узла  и

и  по наблюдению за поведением сети. Отметим, что это предположение наихудшего случая по сравнению с сетевым сценарием, где когнитивный терминал имеет доступ к заголовкам передаваемых пакетов, которые содержат идентификаторы передатчиков и порядковые номера пакетов [11]. Этот дополнительный уровень информации может, возможно, улучшить качество оценки параметров на более коротких выборках.

по наблюдению за поведением сети. Отметим, что это предположение наихудшего случая по сравнению с сетевым сценарием, где когнитивный терминал имеет доступ к заголовкам передаваемых пакетов, которые содержат идентификаторы передатчиков и порядковые номера пакетов [11]. Этот дополнительный уровень информации может, возможно, улучшить качество оценки параметров на более коротких выборках.

При этой ограниченной наблюдательной информации мы сталкиваемся со следующей проблемой. Для конечной выборки 𝑛1,𝑛2,...,𝑛𝑇 по распределениям случайных величин η𝑡 необходимо оценить параметры  и

и  вероятностных распределенийвероятностных распределений

вероятностных распределенийвероятностных распределений  и

и  управляющие, соответственно режимами трафика и стратегиями отсрочек на каждом узле k(для конкретных параметризаций функций

управляющие, соответственно режимами трафика и стратегиями отсрочек на каждом узле k(для конкретных параметризаций функций  и

и  . То есть у нас есть проблема параметрической идентификации, к которой из-за ограниченности наблюдательной информации мы подходим как к задаче критериальной оптимизации. А именно, мы хотели бы найти параметры узла, которые лучше всего объясняют трафик 𝑛1,𝑛2,...,𝑛𝑇как выборки η𝑡.

. То есть у нас есть проблема параметрической идентификации, к которой из-за ограниченности наблюдательной информации мы подходим как к задаче критериальной оптимизации. А именно, мы хотели бы найти параметры узла, которые лучше всего объясняют трафик 𝑛1,𝑛2,...,𝑛𝑇как выборки η𝑡.

Сама по себе задача представляет собой NP-полную задачу, для решения которой необходимо руководствоваться значениями векторов  и

и  для каждого узла, но для упрощения процесса моделирования лучшим шагом станет упрощение рассматриваемого процесса и отталкивание от реальных данных, наблюдаемых в сетях. Наши возможности параметрической идентификации в этой задаче ограничены характером наблюдаемого процесса. Качество любого заданного вектора значений параметров может быть измерено только в той степени, в которой эти значения влияют на количество передающих узлов, измеренное в ограниченном количестве наблюдений, доступных оценщику.

для каждого узла, но для упрощения процесса моделирования лучшим шагом станет упрощение рассматриваемого процесса и отталкивание от реальных данных, наблюдаемых в сетях. Наши возможности параметрической идентификации в этой задаче ограничены характером наблюдаемого процесса. Качество любого заданного вектора значений параметров может быть измерено только в той степени, в которой эти значения влияют на количество передающих узлов, измеренное в ограниченном количестве наблюдений, доступных оценщику.

На практике это означает, что при решении этой задачи мы можем столкнуться со следующей трудностью, присущей ее постановке. Для данной выборки наблюдений вероятностная аппроксимация может иметь несколько локальных экстремумов, которые не обязательно совпадают с истинными параметрами, стоящими за наблюдаемым поведением. Более того, если эти локальные экстремумы соответствуют близким (или равным) вероятностям выборки, это означает, что существует несколько значений параметров, которые схожи (или идентичны) по своей объяснительной способности для рассматриваемой выборки.

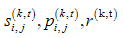

Поэтому для проведения моделирования проведем упрощение вероятностной модели (8) следующим образом. Реальный процесс маршрутизации осуществляется на рабочих сетях как представлено на рисунке 1.

Рис. 1 –Структура современной сети ресурсного доступа

Для количественной оценки эффективности работы сети при моделировании будет производится подсчет количества доставленных пакетов в узел T из узлов PC1-PC5. Каждый узел n имеет характеристики узла θ(k) и τ(k)

и τ(k) – векторы параметров узла n и имитируют задержку доставки пакетов в соседний узел. Представленная схема на рисунке 1 имитирует реальные процессы, происходящие в сетях ресурсного доступа, но лишь с тем допущением, что исходящий пакет из узла n проходит до конечного узла T лишь через один шлюз G, что соответствует действительной архитектуре сетей.

– векторы параметров узла n и имитируют задержку доставки пакетов в соседний узел. Представленная схема на рисунке 1 имитирует реальные процессы, происходящие в сетях ресурсного доступа, но лишь с тем допущением, что исходящий пакет из узла n проходит до конечного узла T лишь через один шлюз G, что соответствует действительной архитектуре сетей.

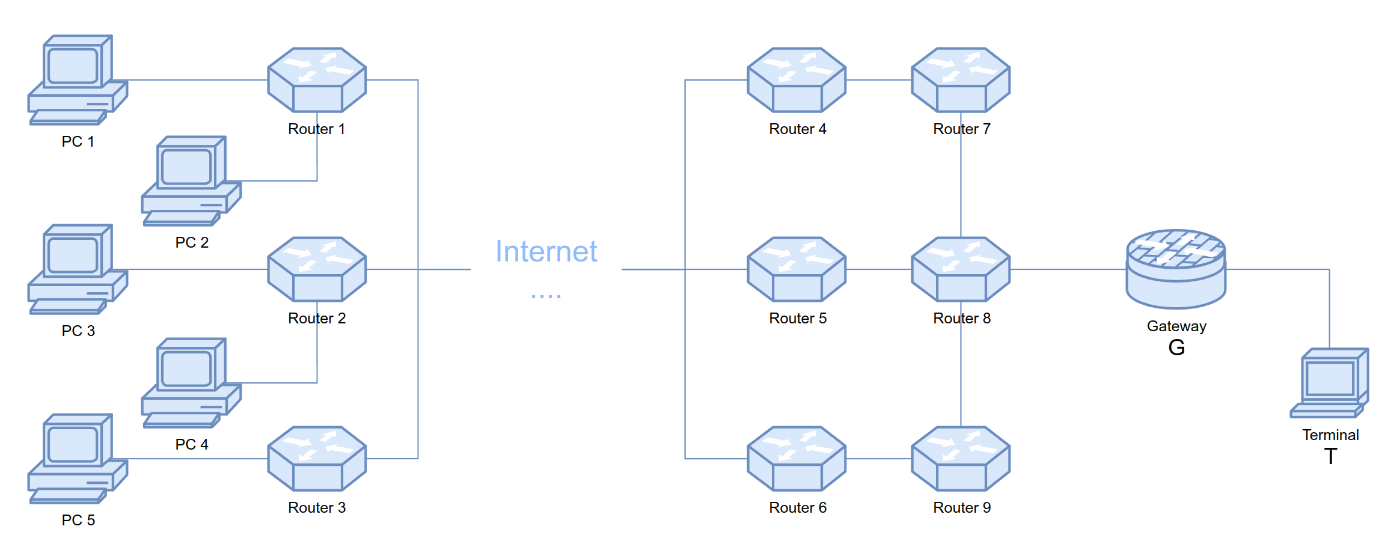

График процесса представлен на рисунке 2.

Рис. 2 – График зависимости времени доставки пакетов от их количества при исходной структуре сети

Из графика видно, что задержка принятия информационных пакетов растет экспоненциально при увеличении объема генерируемых пакетов.

Действительный процесс маршрутизации трафика в когнитивных сетях ресурсного доступа соответствует представленным результатам лишь с небольшой погрешностью, так как сеть на основе имеющихся данных производит временной и параметрический анализ и оптимизирует пропускную способность для изменения значения векторов θ(k) и τ(k)

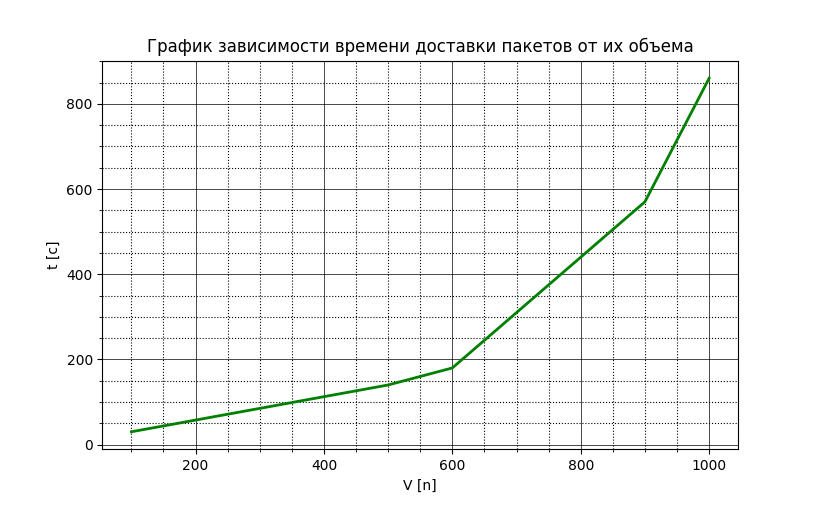

и τ(k) для каждого узла. Представленную в данной статье модель вероятностной оценки возможно применить для оценки когнитивности сети, но данная работа выходит за рамки текущей статьи. Предлагаемый алгоритм расчета показателей узла и пропускной способности сети может быть осуществлен с помощью все тех же упрощений. Для конечного определения эффективности сети будем руководствоваться количеством доставленных пакетов в узел G. Так, схема сети на рисунке 1 будет иметь вид как представлено на рисунке 3.

для каждого узла. Представленную в данной статье модель вероятностной оценки возможно применить для оценки когнитивности сети, но данная работа выходит за рамки текущей статьи. Предлагаемый алгоритм расчета показателей узла и пропускной способности сети может быть осуществлен с помощью все тех же упрощений. Для конечного определения эффективности сети будем руководствоваться количеством доставленных пакетов в узел G. Так, схема сети на рисунке 1 будет иметь вид как представлено на рисунке 3.

Рис. 3 – Улучшенная структура сети ресурсного доступа

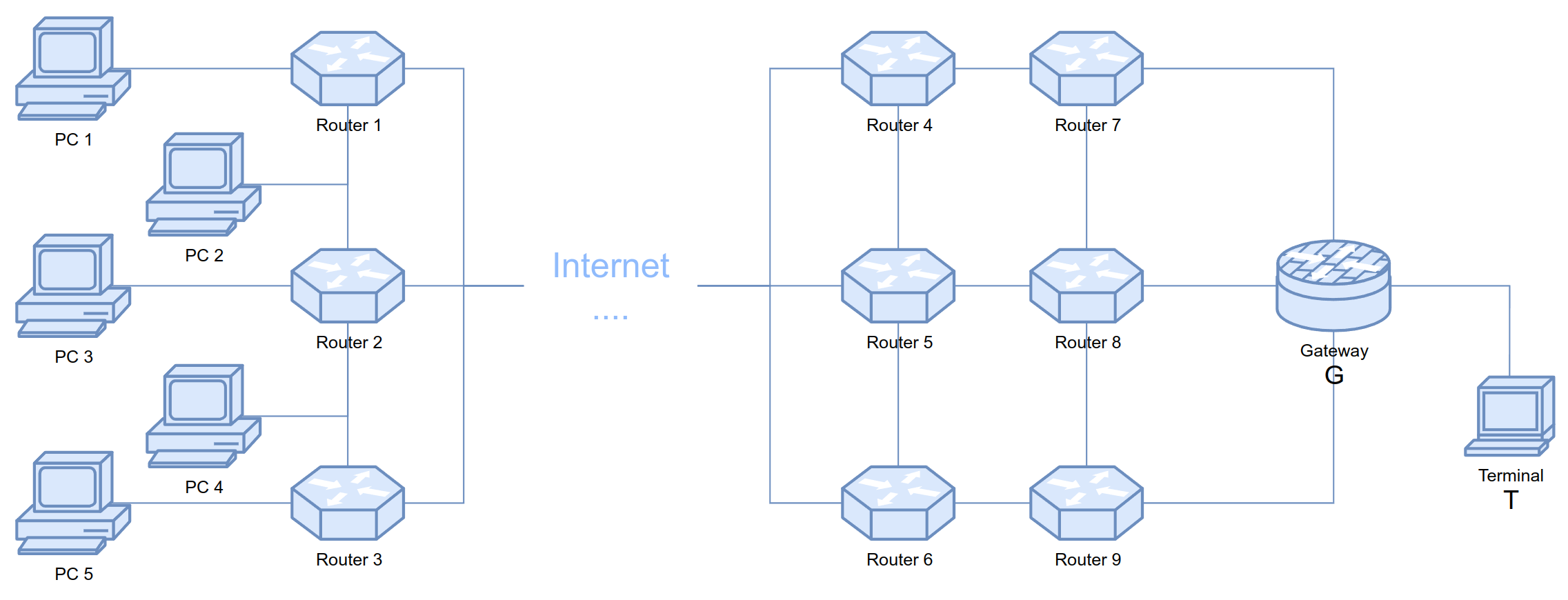

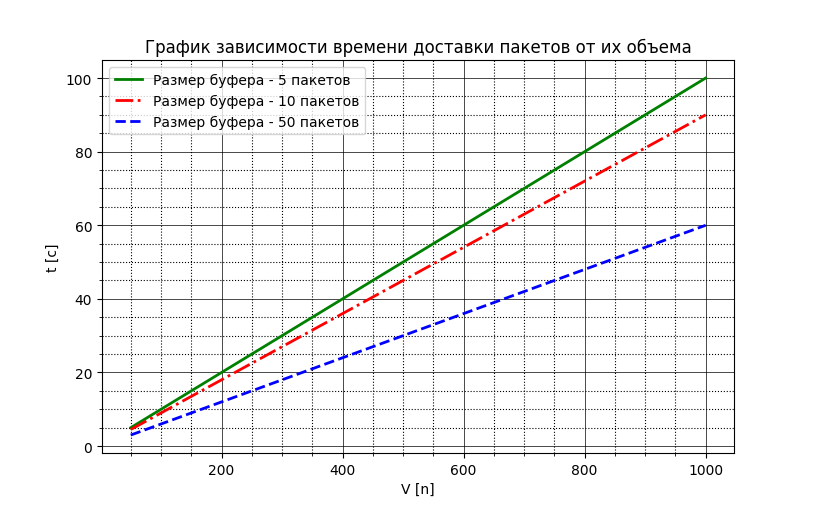

На рисунке 4 представлен временной график доставки пакетов в узел G в зависимости от начального числа пакетов. При этом, здесь отображены графики с разным размером буферов для хранения пакетов (прямой – 5, штрихпунктирный – 10, пунктирный – 50).

Рис. 4 – График зависимости времени доставки пакетов от их количества в улучшенной структуре

Из графика видно, что временная зависимость в данных условиях проявляет себя слабее при одинаковом объеме передаваемых данных.

Адаптация политики передачи

Чтобы проиллюстрировать применимость предложенной структуры оценки сети, мы сперва формулируем проблему сосуществования, когда когнитивная сеть формирует свою стратегию доступа к каналу, чтобы избежать конфликтов с другими узлами, работающими в сети. Структура, представленная в этой статье, предоставляет сети возможность изучать параметры, управляющие динамикой маршрутизации, предсказывать будущее состояние сети и, возможно, управлять взаимодействиями, вызванными помехами (для беспроводной сети) в описанной сложной сетевой среде. Нужно отметить, что этот сценарий представляет собой только пример широкого спектра приложений, доступных с нашей структурой сетевого анализа.

Чтобы обеспечить возможность прогнозирования и управления, необходимо построить условную вероятность будущей траектории доступа к каналу как функцию предыдущих наблюдений и действий когнитивной сети. Для этого предлагается включить в модель булеву случайную переменную yt , отражающую решение когнитивного узла передавать (yt=1

, отражающую решение когнитивного узла передавать (yt=1 ) или хранить молчание (yt=0

) или хранить молчание (yt=0 ) в слоте t. Эта переменная повлияет на статистику будущего состояния сети и, следовательно, на количество передающих узлов ηt

) в слоте t. Эта переменная повлияет на статистику будущего состояния сети и, следовательно, на количество передающих узлов ηt . Важно отметить, что для вычисления этой вероятности потребуется сопоставить историю наблюдений с распределением состояний. Однако, как мы предположили в разделе 4, получить точную параметрическую идентификацию всех узлов не всегда возможно из-за двух факторов: низкой информативности наблюдаемого сигнала и отличия истинной функции правдоподобия от ее аппроксимации. Влияние обоих факторов неодинаково для разных параметрических областей.

. Важно отметить, что для вычисления этой вероятности потребуется сопоставить историю наблюдений с распределением состояний. Однако, как мы предположили в разделе 4, получить точную параметрическую идентификацию всех узлов не всегда возможно из-за двух факторов: низкой информативности наблюдаемого сигнала и отличия истинной функции правдоподобия от ее аппроксимации. Влияние обоих факторов неодинаково для разных параметрических областей.

Первый фактор играет основную роль, когда рассматриваемая сеть работает в экстремальных или близких к экстремальным режимам. Когда трафик поступает редко, а передачи скудны, последующая частота коллизий низка, и, следовательно, количество информации о максимальных параметрах отсрочки в данной выборке также невелико. И наоборот, когда поступление трафика настолько частое, что буферы пакетов на передатчиках редко опустошаются или, что еще хуже, большую часть времени заполняются до предела, а информация о параметре скорости поступления практически отсутствует ни в одной из выборок.

Другой фактор присутствует из-за функции квазиправдоподобия, которую можно использовать для аппроксимации истинного правдоподобия выборки. Хотя трудно предсказать негативное влияние этого упущения на качество параметрической оценки, разумно ожидать, что отклонение от истинного правдоподобия обычно растет с увеличением частоты столкновений.

Будущая работа

В этой статье рассматривается оценка параметров трафика и протокола, определяющих динамику сети ресурсного доступа, в которой несколько терминалов совместно используют ресурс канала. Исследовательские результаты, представленные здесь, открывают новый класс когнитивных сетей и подчеркивают ограничения прямой оценки как из-за пропускной способности канала наблюдения, так и из-за неизбежных приближений, вызванных сложностью. Чтобы сделать шаг вперед в когнитивных технологиях, необходимо будет создать необходимые компоненты и алгоритмы.

1. Информационный канал: информация, передаваемая наблюдениями, должна быть тщательно изучена в связи с реализованными сетевыми протоколами и параметрами. Это исследование позволит разработать специфичные для сценария функции и классы оценщиков.

2. Гетерогенные протоколы (для беспроводных сетей). В сетях следующего поколения узлы могут динамически адаптировать свои протоколы передачи к конкретному обслуживаемому приложению. Хотя предлагаемая методология применима к такому сценарию, необходимо знать количество терминалов, реализующих протокол из каждого семейства, для выполнения соответствующего динамического программирования. Следовательно, должны быть разработаны алгоритмы определения семейства протоколов, активно используемых в сети, для предоставления этой информации алгоритму, оценивающему параметры.

Также стоит рассмотреть случай, когда допущение об единообразии протоколов передачи не выполняется. Предлагаемый подход можно адаптировать к этой постановке, сформулировав задачу так, чтобы, во-первых, каждый из рассматриваемых протоколов удовлетворял принципу оптимальности Беллмана для вероятностей состояний терминалов, чтобы сделать вероятность передачи узла вычислимой (для фиксированной последовательности коллизий) через динамическое программирование, как в уравнениях (2) – (8); а во-вторых, параметризации этих протоколов объединяются в общее пространство параметров (например, путем объединения их вместе и добавления новых категориальных параметров, указывающих, какой из протоколов используется для каждого узла). Новая параметризация может предотвратить использование алгоритмов на основе градиента и может потребовать применения методов комбинаторной оптимизации.

3. Изменяющиеся во времени сетевые параметры. Алгоритмы оценки должны учитывать сценарий, в котором параметры трафика и протокола изменяются с течением времени в ответ на изменения среды или приложений. Предлагаемый алгоритм можно адаптировать к этому случаю, добавив дополнительные переменные состояния, отслеживающие основное приложение и состояние сети. Параметры, моделирующие динамику этих переменных, могут быть оценены в большем временном масштабе. Несоответствие между прогнозируемой и наблюдаемой траекторией сети можно использовать для выявления крупномасштабных изменений состояния.

4. Альтернативы полной параметрической идентификации. Для решения проблемы адаптации политики передачи представляет интерес изучить подходы, которые не требуют оценок процессов поступления и передачи пакетов на всех узлах, что позволяет избежать полной параметрической идентификации. Такие подходы могут быть более надежными, поскольку они потребуют оценки меньшего числа параметров, которые, кроме того, могут иметь большее значение для решений по адаптации. Полная параметрическая идентификация может, однако, быть адекватной в других задачах, например, возникающих в состязательных условиях, когда обнаружение конкретных комбинаций процессов приема-передачи является самоцелью. Кроме того, параметрическая идентификация может информировать об определении стоимостных функций, предназначенных для настройки обмена для конкретных приложений и обеспечения взвешенного трафика.

Заключение

В представленной статье предложена основа для анализа сетевых операций в когнитивных сетях ресурсного доступа, а также улучшения структуры существующих центрических сетей ресурсного доступа. Алгоритм оценивает параметры трафика и протокола передачи, управляющего процессами передачи пользовательских терминалов в сложном сетевом сценарии с буферизацией пакетов и случайным доступом к каналу. Предполагается, что минимальная информация доступна для наблюдения когнитивным терминалом. Для этого сложного сценария предлагаемый алгоритм может точно реконструировать свойства наблюдаемого сигнала и оценить параметры трафика в некоторых областях параметров с приемлемой вычислительной сложностью. Оцененные параметры предоставляют когнитивным терминалам возможность прогнозировать динамику сетей и контролировать взаимодействия, вызванные задержками или помехами.

|

Конфликт интересов Не указан. |

Conflict of Interest None declared. |

References

Cherny S.A. Ispolzovaniye neyronnykh setey dlya modelirovaniya kognitivnykh struktur[The use of neural networks for modeling cognitive structures] / S.A. Cherny, A.V. Shestakov.// Mezhdunarodnyy nauchno-issledovatelskiy zhurnal[International research journal]. –2019. –No12. –P. 114–117. [in Russian]

Gushchin A.V. Metody raspredeleniya resursov v setyakh kognitivnogo radio [Resource allocation methods in cognitive radio networks] / A.V. Gushchin, V. L. Litvinov // Trudy uchebnykh zavedeniy svyazi[Proceedings of educational institutions of communication].–2016. –No3.–P. 31–35.[in Russian]

Mitola J. Cognitive radio: an integrated agent architecture for software defined radio / J. Mitola // Stockholm : Royal Institute of Technology, 2000. –100 p.

Clancy T. Predictive dynamic spectrum access / T. Clancy, B. Walker // Forum Technical Conference. –2006.

Yarkan S. Binary time series approach to spectrum prediction for cognitive radio / S. Yarkan, H. Arslan // IEEE 66th Vehicular Technology Conference. –2007. –P. 1563-1567.

Bianchi G. Performance Analysis of the IEEE 802.11 Distributed Coordination Function / G. Bianchi // IEEE Journal on Selected Areas in Communications, –2000. –Vol. 18 –No 3. –P. 535–547.

Whitehouse K. Exploiting the capture effect for collision detection and recovery / K. Whitehouse, A. Woo, F. Jiang etal.// Proceedings of the 2nd IEEE workshop on Embedded Networked Sensors. –2005. –P. 45–52.

Lee J.K. An experimental study on the capture effect in 802.11a networks / J.K. Lee, W. Kim, S.J. Lee et al. // Proceedings of the second ACM international workshop on Wireless network testbeds, experimental evaluation and characterization. ACM.–2007. –P. 19–26.

Tan C.C. On first-order Markov modeling for the Rayleigh fading channel / C.C. Tan, N.C. Beaulieu // IEEE Transactions on Communications. –2000. –Vol. 48 –No 12. –P. 2032–2040.

Badia L. A channel representation method for the study of hybrid retransmission-based error control / L. Badia, M. Levorato, M. Zorzi // IEEE Trans. on Communications. –2009. –Vol. 57. –No 7. –P. 1959–1971.

Levorato M. A learning framework for cognitive interference networks with partial and noisy observations / M. Levorato, S. Firouzabadi, A. Goldsmith // IEEE Trans. on Wireless Communications. –2011. –Vol. 11. –No 9. –P. 3101–3111.