PROBLEM SOLVING OF WEBSITE VULNERABILITY

Бойченко О.В. 1, Тупота Е.С.2

1 ORCID: 0000-0003-3326-1015, Доктор технических наук, 2 Студентка, Институт экономики и управления ФГАОУ ВО «КФУ имени В.И. Вернадского»

РЕШЕНИЕ ПРОБЛЕМ ПРЕДОТВРАЩЕНИЯ УЯЗВИМОСТЕЙ САЙТОВ

Аннотация

В статье рассмотрена возможность использования современной технологии ситуационных центров в разработке методов и алгоритмов обработки информации в информационных системах поддержки решений.

Ключевые слова: информационная система поддержки решений, ситуационный центр, система хранения данных.

Boychenko O.V.1, Tupota E.S.2

1 ORCID: 0000-0003-3326-1015, PhD in Engineering, 2 Student, Institute of Economics and Management, V.I. Vernadsky Crimean Federal University

PROBLEM SOLVING OF WEBSITE VULNERABILITY

Abstract

In the article possibility of the use of modern technology of situational centers is considered in development of methods and algorithms of treatment of information in the informative systems of support of decisions.

Keywords: information system decision support, situational center, storage system.

Вопрос актуальности защиты веб ресурса от взлома весьма актуален. Веб сайт является своеобразным диалоговым окном между покупателем и производителем. Злоумышленники могут как и похищать персональные данные клиентов, так и специально видоизменять сайт, либо перенаправлять пользователей на другие необходимые взломщикам ресурсы. Взломы могут быть абсолютно разные. Рассмотрим основные виды уязвимости и пути обеспечения безопасности ресурсов.

Цель. Составить реестр общераспространённых уязвимостей веб ресурсов. Разработать концепцию поведения владельца веб-сайтов в случаи взлома.

Результаты исследования. Например, есть группа взломщиков, которые с помощью взлома размещают на сайтах оскорбительную или неуместную информацию, изменяет исходный код страницы. В данном случае необходимо просто восстановить сайт из последнего бэкапа и удалением всей неуместной информации. Однако, говорить о полной безопасности веб сайта, без своевременного контроллинга безопасности, невозможно.

Определенную опасность представляют взломщики, которые преднамеренно пытаются украсть данные, незаметно подменить информацию или специально распространять вредоносную информацию. В данной ситуации необходимо оградить контент от посетителей сайта.

Рассмотрим самые актуальные проблемы взлома и практические примеры по устранению или уменьшению влияния на безопасность веб ресурса в целом.

Одним из самых простых способов «незаметного взлома» является кликджекинг. Хакер поверх сайта- жертвы кладет iframe, пользователь делает привычные ему действия, однако эти же самые действия делаются на другом – «замаскированном» сайте, который работает внутри iframe. Этого достичь весьма просто, путем создания идентичных координат на хакерском сайте. Однако, разработчик может предотвратить данную ситуацию путем добавления тега X-Frame-Opitions: DENY.

Фишинг один из самых популярных методов получения уникальных данных пользователей в виде логина или пароля доступа к конкретному ресурсу. Создаются сайты-клоны, с идентичным интерфейсом, пользователям осуществляется рассылка с целью их дальнейшего перехода на них. Например, вместо сайта google.com мы получим goggle.com gogle.com и так далее. Стоит отметить, что современные браузеры защищены от фишинга, однако дополнительная проверка в виде SMS может уберечь пользователя от разглашения его конфиденциальной информации, например как номер банковской карты и т.д.

Недостаточное шифрование данных. Разработчику необходимо убедится, что хранимая или передаваемая конфиденциальная информация не может быть изъята без определенного разрешения. Необходимо применять зашифрованные протоколы сертификата SSL.

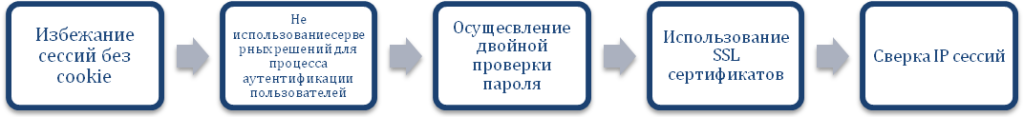

Кража ID сессии. Имея уникальный идентификатор сессии, у хакера пропадает необходимость в пароле или логине пользователя, что бы «стать» им. Уникальный индетификатор сессии хранится в cookie браузера. Стоит учесть, что в браузере может быть отключены параметры cookie, тогда его можно найти в самом URL. Меры по противодействию кражи представлены на рисунке 1.

Рис. 1 - Меры по противодействию кражи

Использование серверных решени1 для аутентификации не допустимо, так как сервер автоматически добавляет ID сессии в URL. При изменении критической информации или совершении важных операций, осуществлять двойную проверку пароля. Использование SSL сертификатов, что позволяет зашифровать передаваемые данные;

Кража ID сессии, является самой популярной атакой среди онлайн-сервисов.

Атаки типа XSS. Представляет собой атаку по внедрению кода, который будет выполнен на компьютере жертвы при открытии страницы. Данные могут быть изъяты из форм, с помощью отслеживания события onsubmit. Таким образом, перед отправкой формы на сайт, эта же информация попадет в руки злоумышленника. Уязвимость данного типа может быть использована для проведения распределенной атаки (DDoS). Передается большое количество запросов, которые «ломают» сервер. Данную уязвимость можно отнести к данному классу в случаи использования скриптов. Подделка межсайтовых запросов (CSRF) в комплексе с XSS уязвимостью могут помочь злоумышленнику получить конфиденциальную информацию. Пользователь проходит на защищенном сайте аутентификацию, переходит на не защищенный сайт, тем самым передавая запрос на реализацию той или иной операции. Возможно осуществить следующую защиту сайта от данного типа атаки/уязвимости:

* Не встраивать счетчик посещаемости на сайтах, информация о количестве пользователей и их IP передается на посторонние сайты, который может быть подвержен атаке;

* Кодирование JavaScript, CSS правил и URL, перед отображением на странице.

* Использование кодирования входных данных, с помощью библиотеки HTML Purifier

* Обеспечение безопасностей сookie, с помощью использования SSL протокола, использования параметров типа HTTPOnly и т.д.

* Рекомендовать пользователям веб-ресурса использовать специальные расширения для браузеров, которые будут проверять поля форм и своевременно предотвращать их запуск.

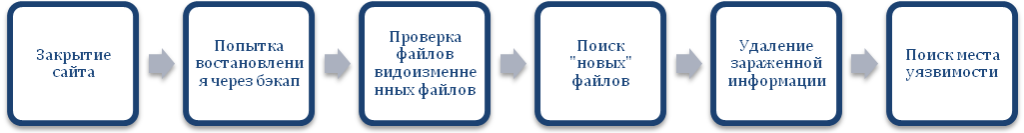

В случаи взлома веб ресурса, необходимо осуществить ряд мер. (рис. 2.)

Рис. 2 -Меры осуществляемые в случаи взлома веб-сайта

Рассмотрим каждый этап более подробно.

Первое мероприятие, требует немедленное закрытие сайта на проведение дальнейших «ремонтных» работ. Это необходимо осуществить, так как взлом мог быть осуществлен с помощью рабочих файлов, и мы рискуем снова столкнуться с проблемой взлома. Таким образом, мы обеспечиваем защиту посетителей сайта от посещения взломанных страниц и некорректной информации. И обеспечиваем работу по восстановлению ресурса.

Вторым этапом является, попытка восстановления сайта через последний сделанный бэкап. Стоит отметить, что взломщики вполне могли удалить их, либо бэкапы могут касаться только конкретной части сайта. В таких случаях автоматически восстановить сайт не получится. Необходимо идти дальше.

Третьим этапом является проверка файла .htaccess. Данный Данный вид взлома является популярным среди хакеров. С помощью изменения содержимого файла злоумышленники могут добавить собственные страницы или осуществлять перенаправление пользователей на сайты-клоны с попыткой дальнейшего фишинга. Стоит учитывать, что зачастую хакеры встраивают вредоносные PHP файлы.

Четвертый этапом является, поиск файлов намеренно добавленных хакерами. Отметим, что работают в основном с .php и .js файлами. Для этого на сервер добавляются файлы с похожими на стандартные именами. Однако стоит учесть тот факт, что злоумышленник может преднамеренно модифицировать имеющиеся файлы. И в этом случаи, зачастую модифицируется сам код java script, в этом случаи необходимо точно понимать функционал файла. Существуют утилиты, которые вполне могут справится с поставленной задачей самостоятельно- PHP Decoder UnPHP. Хакер может исказить файлы, чтобы в ручную их не возможно было проанализировать без углубленных специфических знаний.

Пятым этапом является, очистка зараженной информации. Необходимо заново добавить ключевые файлы, сценарии, плагины.

Шестым этапом является, поиск причины уязвимости сайта и ее закрытие. Необходимо обновить все пароли доступа к сайту, заменить устаревшие плагины и скрипты.

Существует ряд программ и плагинов для упрощения этих этапов- WordPress плагин Exploit Scanner, плагин Antivirus. Exploit Scanner не является совершенным, т.к. может указывать и на “здоровый” код. Однако ручное сканирование, приведет к более точному результату.

Таким образом, в результате проведенных исследований было выявлен перечень основных уязвимостей сайтов. Были разработан реестр описывающий возможности предотвращения или уменьшения риска возникновения уязвимости. Был разработан перечень мер по ликвидации взлома веб-ресурса и представлены программные продукты позволяющие упростить некоторые этапы.

Литература

- Кукушкин Н. В., Чиркин Е. С. Автоматизированный поиск уязвимостей веб-сайтов // Гаудеамус . №20. С.138-139.

- Брумштейн Юрий Моисеевич, Бондарев Андрей Андреевич Системный анализ вопросов информационной безопасности вузовских сайтов // Вестник АГТУ. Серия: Управление, вычислительная техника и информатика . 2014. №2. С.138-147.

- Ярочкин, В.И. Информационная безопасность; Академический проект - М., 2008. - 544 c.

References

- Кукushkin N. V., Chirkin E. S. Avtomatizirovannyj poisk ujazvimostej veb-sajtov // Gaudeamus . 2012. №20. S.138-139.

- Brumshtejn Jurij Moiseevich, Bondarev Andrej Andreevich Sistemnyj analiz voprosov informacionnoj bezopasnosti vuzovskih sajtov // Vestnik AGTU. Serija: Upravlenie, vychislitel'naja tehnika i informatika . 2014. №2. S.138-147.

- Jarochkin, V.I. Informacionnaja bezopasnost'; Akademicheskij proekt - M., 2008. - 544 c.