CRITERIA FOR ASSESSING THE QUALITY OF ALGORITHMS FOR DETECTING NETWORK ANOMALIES

Микова С.Ю.1, Оладько В.С.2, Нестеренко М.А.3, Кузнецов И.А.4

1Студентка,

2кандидат технических наук,

3студент,

4студент,

Волгоградский государственный университет

КРИТЕРИИ ОЦЕНКИ КАЧЕСТВА АЛГОРИТМОВ ОБНАРУЖЕНИЯ СЕТЕВЫХ АНОМАЛИЙ

Аннотация

В статье рассмотрена проблема возникновения аномалий в сети. Выделены и проанализированы алгоритмы, которые могут применяться для обнаружения сетевых аномалий. Описаны характеристические признаки, достоинства и недостатки каждого алгоритма. Выявлены критерии оценок алгоритмов обнаружения аномалий. Был проведён анализ алгоритмов в соответствии с выделенными критериями оценок.

Ключевые слова: выявление атак, локальная сеть, сетевой трафик.

Miková S.Y.1, Oladko V.S.2, Nesterenko M.A.3 Kuznetsov I.A.4

1Student,

2Candidate of Technical Sciences,

3Student,

4Student,

Volgograd State University

CRITERIA FOR ASSESSING THE QUALITY OF ALGORITHMS FOR DETECTING NETWORK ANOMALIES

Abstract

The article considers the problem of the origin of anomalies in the network. Algorithms to detect network anomalies identified and analyzed. Characteristic features, advantages and disadvantages of each algorithm are described. Assessment criteria algorithms detect anomalies identified. Conducted an analysis of algorithms in accordance with the selected criteria.

Keywords: attack detection, LAN, network traffic.

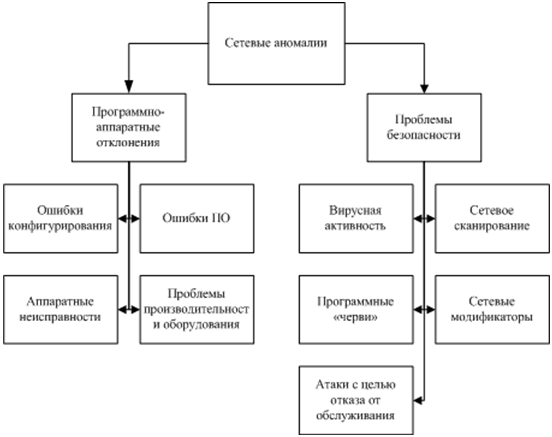

В настоящее время насущна проблема обнаружения сетевых атак, так как их действие может привести к утечке или искажению данных. Как правило, одним из признаков возможной атаки злоумышленника является возникновение аномалий в сети. Сетевые аномалии могут возникать по разным причинам, связанных с деятельностью злоумышленников, некомпетентных пользователей, неисправностью аппаратуры, дефектами программного обеспечения. Существуют видимые аномалии, проявляющиеся в некорректной работе информационно-вычислительной системы, а также аномалии, которые не имеют видимых признаков, но могут привести к сбоям через длительное время. Сетевые аномалии можно разделить на две группы: программно-аппаратные отклонения и проблемы безопасности (см. риc. 1).

Рис. 1 – Виды сетевых аномалий

Нормальную работу сетевых устройств и пользователей ПК, как правило, можно описать определённой системой поведения. Работа пользователей обуславливается их должностными инструкциями, что предполагает использование одних и тех же сетевых ресурсов, определённую активность сетевых устройств, направление входящего/исходящего трафика на портах коммутаторов, маршрутизаторов, серверах, сетевых экранах и т.д. Как правило, пользователи посещают одни и те же сайты в интернете, пользуются одними и теми же информационными ресурсами в локальной сети: корпоративные порталы, почтовые и файловые севера и т.д. Аномальное проявление активности никак не проявляется при:

1) штатной работе компьютеров, серверов или сетевых устройств;

2) исполнение пользователем работы в рамках своих должностных инструкций и обязанностей.

В соответствии с [1] при исследовании нормального поведения необходимо составить профиль, описывающий характеристики нормальной работы компьютерной сети. Подобная статистика может быть получена с активных сетевых устройств: коммутаторов, сетевых экранов, прокси-серверов, с помощью средств активного мониторинга. Затем должна быть проанализирована, сохранена в базе данных. Любое отклонение от правил полученного профиля должно быть подвержено анализу системы обнаружения аномальных явлений сетевой информационной инфраструктуры.

Анализ показывает, что существует множество алгоритмов обнаружения аномалий в сети, описание которых представлено в таблице 1.

Таблица 1 – Алгоритмы выявления аномалий

| Название алгоритма | Характеристика алгоритма |

| 1. Алгоритм на основе дискретного вейвлет-преобразования с применением статистических критериев | В данном алгоритме используется техника скользящих окон W1 и W2, позволяющая увеличить надёжность обнаружения незначительных аномалий. Достоинства данного алгоритма: атака хорошо обнаруживается на каждом уровне БВП декомпозиции (критерий Фишера обнаруживает атаку наиболее явно), Недостатки данного алгоритма: при начальном уровне разложения обнаруживает наибольшее количество аномалий, но некоторые аномалии могут быть пропущены, если начать разложение с более старших уровней. На старших уровнях повышается количество возникновения ложных тревог. |

| 2. Алгоритм обнаружения аномалий Бродского–Дарховского. | При выборе стандартного режима особое влияние проявляют шумы. При выборе алгоритма в режиме скользящего окна совокупное действие помех уменьшается, и выбросы, характеризующие начало и конец воздействия, представляются в более явном виде. Для практической реализации лучше использовать алгоритм в режиме скользящего окна. |

| 3. Алгоритм, основанный на сумме квадратов вейвлет-коэффициентов | Алгоритм обладает большой эффективностью. Наибольший эффект обнаруживается при использовании коэффициентов аппроксимации для вейвлетов Хаара на верхних уровнях разложения. Но увеличение размера окна анализа может привести к возрастанию вероятности правильного обнаружения аномалии, но при этом возрастает вероятность ложного обнаружения. |

| 4.Алгоритм, основанный на максимуме квадратов вейвлет-коэффициентов | Алгоритм обладает меньшей эффективностью, чем алгоритм, основанный на сумме квадратов вейвлет-коэффициентов. Наиболее информативно отражают атаку в этом алгоритме коэффициенты аппроксимации с использование вейвлета Хаара. |

Данные алгоритмы были проанализированы по 4 критериям: ошибки первого рода, ошибки второго рода, размер окна, сложность реализации. Чтобы оценить качество алгоритма необходимо проанализировать процесс его функционирования. В таблице 2 приведена оценка алгоритмов на наличие выполнения каждого из факторов, влияющих на точность выполнения алгоритмов:

- «+» означает выполнимость данного критерия оценки по отношению к алгоритму;

- «-» означает невыполнимость данного критерия оценки по отношению к алгоритму.

Таблица 2 – Анализ алгоритмов

| Название алгоритма | Ошибки первого рода | Ошибки второго рода | Размер окна | Сложность алгоритма |

| 1) алгоритм на основе дискретного вейвлет-преобразования | + | + | + | _ |

| 2) алгоритм Бродского-Дарховского | + | + | + | - |

| 3)алгоритм на основе сумме квадратов вейвлет-коэффициентов | + | - | + | + |

| 4) алгоритм на основе максимума квадратов вейвлет-коэффициентов. | + | - | + | + |

В результате анализа было выявлено, что в каждом из рассмотренных алгоритмов присутствует вероятность возникновения ошибок первого рода, позразумевающие ложных тревог, из-за которых не удаётся полностью автоматизировать борьбу со многими видами угроз. Ошибки второго рода, подразумевающие пропуск опасных событий, свойственны алгоритму на основе дискретного вейвлет-преобразования и алгоритму Бродского-Дарховского. Из всех рассмотренных алгоритмов наиболее простыми в реализации являются: алгоритм на основе дискретного вейвлет-преобразования с применением статистических критериев и алгоритм обнаружения аномалий Бродского-Дарховского. Но наиболее точными при выполнении являются алгоритм на основе сумме квадратов вейвлет-коэффициентов и алгоритм на основе максимума квадратов вейвлет-коэффициентов.

Литература

- Жидков И.В. Кадушкин И.В. О признаках потенциально опасных событий в информационных системах//Вопросы кибербезопасности -2014. - №1. – с. 40-48

References

- Zhidkov I.V. Kadushkin I.V. O priznakakh potentsial'no opasnykh sobytiy v informatsionnykh sistemakh//Voprosy kiberbezopasnosti -2014. - №1. – s. 40-48