ANALYSIS OF RELIABILITY MODEL OF THE ORGANIZATIONAL COMPONENTS OF THE INFORMATION SECURITY SYSTEM OF THE MODEL OF INFORMATION OBJECT DECOMPOSITION METHOD

Булгаков О.М.1, Стукалов В.В.2, Кучмасов Е.А.3

1Доктор технических наук, профессор, Воронежский институт МВД России; 2Кандидат технических наук, Воронежский институт правительственной связи (филиал) Академии ФСО России

3Специалист, Главный центр связи и защиты информации МВД России

АНАЛИЗ МОДЕЛИ НАДЕЖНОСТИ ОРГАНИЗАЦИОННОЙ КОМПОНЕНТЫ СИСТЕМЫ ЗАЩИТЫ ИНФОРМАЦИИ ОБЪЕКТА ИНФОРМАТИЗАЦИИ НА ОСНОВЕ МЕТОДА ДЕКОМПОЗИЦИИ

Аннотация

В статье рассмотрена возможность применения модели оценки надежности технических систем для анализа надежности организационного компонента системы защиты информации объекта информатизации.

Ключевые слова: модель надежности; система защиты информации; объект информатизации; декомпозиция; вероятность отказа; последовательно-параллельная схема.

Bulgakov О.M.1, Stukalov V.V.2, Kuchmasov E. A.3

1Doctor of technical sciences, professor, Voronezh Institute of the Ministry of the Interior of Russia; 2Candidate of technical sciences, Voronezh Institute of Government Communications (branch); 3The expert, The Main Center of Communication and Cryptographic Protection of Information of the Ministry of the Interior of Russia

ANALYSIS OF RELIABILITY MODEL OF THE ORGANIZATIONAL COMPONENTS OF THE INFORMATION SECURITY SYSTEM OF THE MODEL OF INFORMATION OBJECT DECOMPOSITION METHOD

Abstract

The possibility of assessing the reliability of technical systems for the analysis of the reliability of the organizational component of the information object information protection system is demonstrated.

Key words: reliability model; information protection system; object information; decomposition; probability of failure; serial-parallel scheme.

При оценке защищенности информации, проводимой с целью анализа эффективности системы защиты информации (СЗИ) типовых объектов информатизации обычно не уделяется должного внимания надежности защиты информации. Это связано с тем, что в настоящее время не существует моделей надежности, согласующихся с одной стороны, с общими подходами построения моделей надежности технических систем, а с другой стороны – учитывающих специфику СЗИ. Разработанные модели надежности технических систем по ряду причин не применимы к СЗИ, таким образом, вопрос о разработке модели надежности СЗИ является важной и актуальной задачей.

При построении моделей надежности сложных технических систем с известными количественными характеристиками широко применяются схемы, представляемые последовательно-параллельными соединениями элементов [1]. Они достаточно редко применяются для анализа СЗИ ввиду проблем детализации структуры объектов (декомпозиции) и четкого выделения элементов схемы и их взаимосвязей.

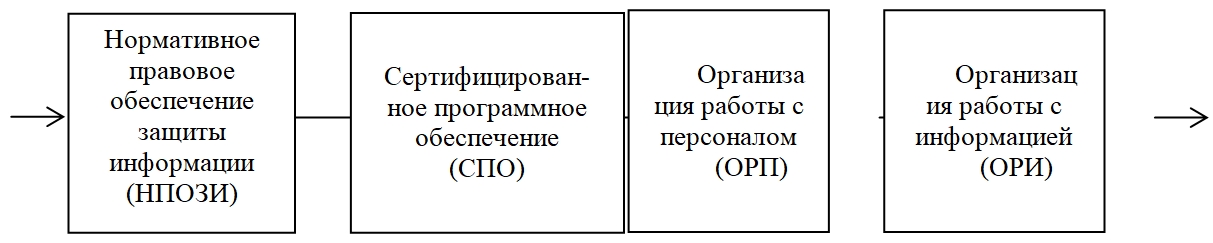

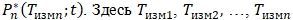

Рассмотрим структурную схему организационного компонента (ОК) СЗИ (рис. 1).

Рис. 1 - Обобщенная схема надежности ОК СЗИ

При параллельном соединении системных элементов в схеме надежности отказ системы наступает лишь при одновременном отказе всех элементов системы, а при последовательном - при выходе из рабочего состояния хотя бы одного из них [1]. Будем считать фактором отказа (аргументом вероятности отказа в некоторый фиксированный момент времени) интенсивность I вредоносного воздействия на СЗИ, направленного на её преодоление или вывод из строя. В нашем случае выход из строя одного из средств (способов) защиты приводит к отказу всего компонента в целом. Каждое из направлений не может функционировать вне зависимости от работоспособности трех других. Отсюда можно сделать вывод, что все четыре направления организационных мер защиты информации, как одного из компонентов СЗИ в целом на схеме ее надежности должны быть соединены последовательно (рис.1).

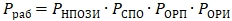

Тогда вероятность безотказной работы ОК СЗИ:

(1)

(1)

где  – вероятность безотказной работы ОК СЗИ;

– вероятность безотказной работы ОК СЗИ;

- вероятности безотказной работы соответствующих направлений ОК СЗИ: нормативного правового обеспечения, сертифицированного программного обеспечения, организации работы с персоналом, организации работы с информацией.

- вероятности безотказной работы соответствующих направлений ОК СЗИ: нормативного правового обеспечения, сертифицированного программного обеспечения, организации работы с персоналом, организации работы с информацией.

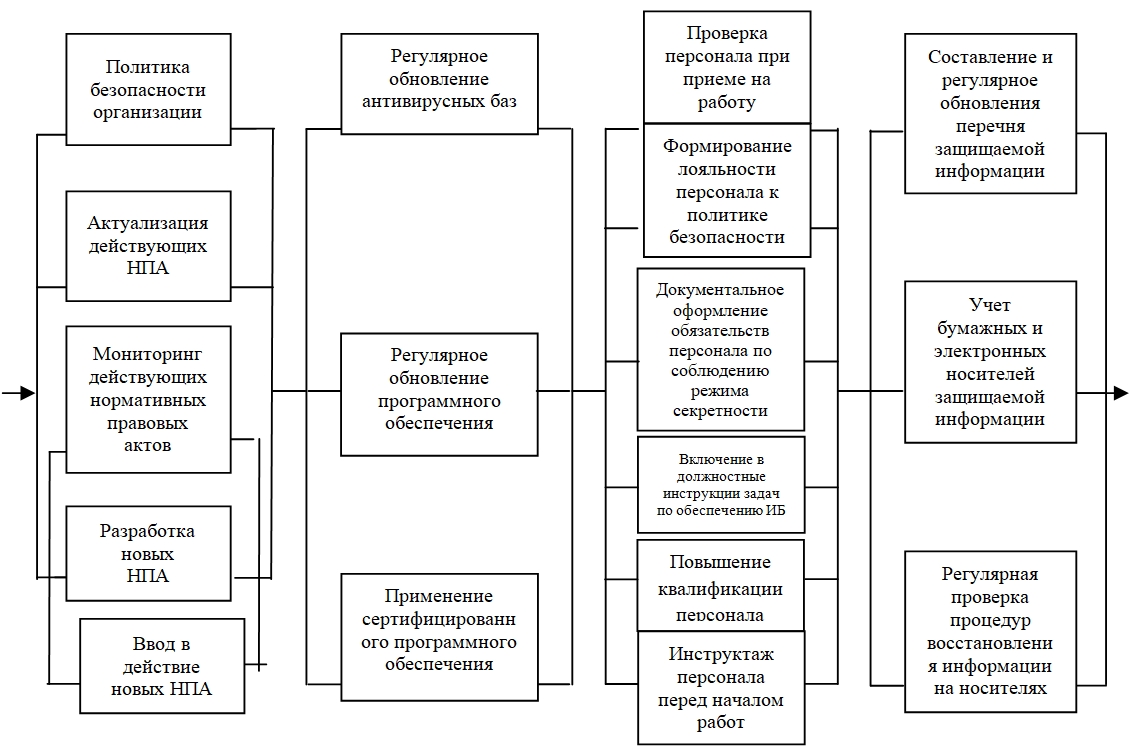

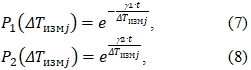

Рассмотрим подробно состав каждого из способов защиты и построим схему надежности ОК СЗИ с учетом декомпозиции (рис. 2.).

Под отказом в теории надежности понимается событие, заключающиеся в нарушении работоспособного состояния объекта или выхода функциональных параметров за допустимый диапазон значений [2]. Применяя данное определение к СЗИ, термин «отказ» можно трактовать как возникновение уязвимости в СЗИ в виде хотя бы одного канала утечки информации или появление возможности преодоления СЗИ злоумышленником.

Рассмотрим причины и механизмы возникновения отказа в различных подсистемах ОК СЗИ.

Применительно к нормативному правовому обеспечению защиты информации к таким причинам можно отнести:

- отсутствие утвержденной политики безопасности организации, разработанной в соответствии с требованиями регуляторов в области информационной безопасности;

- устаревание и нерегулярный мониторинг актуальности действующих НПА на международном, государственном и других уровнях;

- необоснованно долгие сроки вступления в силу вновь изданных (принятых) НПА и начало работы по новым требованиям и др.

Рис. 2 - Схема надежности организационного компонента системы защиты информации и его подсистем

Так как при выходе из строя хотя бы одной из составляющих частей данной подсистемы ОК СЗИ вероятность НСД к информации увеличится, но не приведет к отказу всей системы в целом, и каждая часть системы может функционировать вне зависимости от других, обеспечивая требуемый уровень защиты, то можно сделать вывод что все части рассмотренной подсистемы ОК СЗИ должны быть соединены параллельно (рис. 2.).

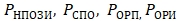

Вероятность безотказной работы данной подсистемы:

(2)

(2)

где  - вероятности отказа составляющих частей данного компонента в соответствии с рис.2.

- вероятности отказа составляющих частей данного компонента в соответствии с рис.2.

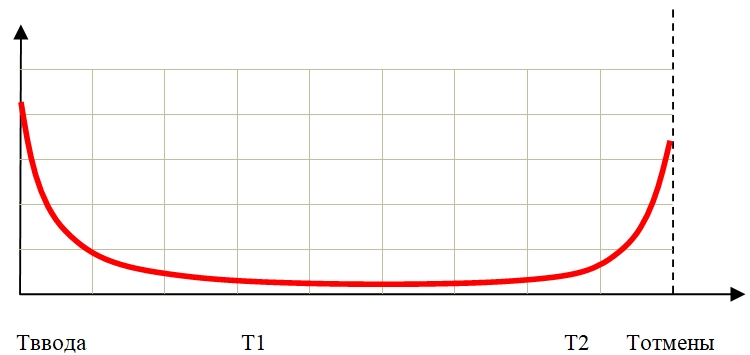

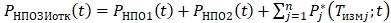

Очевидно, что все сомножители в (2) зависят от времени, причем на качественном уровне – сходно. Примерный вид зависимости от времени вероятности отказа рассматриваемой подсистемы показан графиком на рис. 3.

Рис. 3 - Вероятность отказа подсистемы нормативного правового обеспечения защиты информации

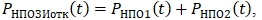

За основу построения графика на рис.3 взята классическая корытообразная кривая интенсивности отказов технических средств или радиокомпонентов [3], которую мы представили суммой графиков зависимостей:

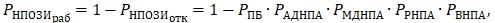

где  (3)

(3)

характеризует вероятность отказа системы при внедрении новой нормативно-правовой базы. Относительно большие значения на начальном участке обусловлены тем, что в начале внедрения механизм реализации новых НПА недостаточно отработан, основные положения еще недостаточно изучены и восприняты всем персоналом, работающим в организации и т.д.

В правой части выражения (3): Т1 – характерное время «приработки» нормативно-правовой базы, характеризующееся сроками изучения и внедрения в практическую деятельность НПА персоналом среднего уровня квалификации;  – коэффициент, отражающий квалификацию и мотивацию персонала.

– коэффициент, отражающий квалификацию и мотивацию персонала.

Количественно Т1 может определяться как время, за которое  уменьшается в е раз при

уменьшается в е раз при  .

.

Функция

(4)

(4)

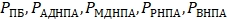

описывает возрастание вероятности отказа системы при моральном устаревании нормативно-правовых актов, регламентирующих политику безопасности организации. Этот процесс неизбежен при современном темпе технического развития, следствием которого является изменение задач обрабатываемой информации на контролируемом отрезке времени, что требует регулярного совершенствования политики информационной безопасности и её нормативной базы.

Здесь Т2 – характерное время устаревания нормативно-правовой базы, обусловленное изменением внешних правовых, технических и социально-экономических факторов;  – коэффициент, характеризующий интенсивность отказов системы вследствие утраты актуальности действующих НПА и зависящий от квалификации персонала в области нормативно-правового регулирования и структуры нормативного контроля в организации.

– коэффициент, характеризующий интенсивность отказов системы вследствие утраты актуальности действующих НПА и зависящий от квалификации персонала в области нормативно-правового регулирования и структуры нормативного контроля в организации.

Для упрощения анализа на относительно коротком временном отрезке (ta ~ Т1) можно полагать  и

и  не зависящими от времени, если в пределах ta обе эти функции не претерпевают скачкообразных изменений.

не зависящими от времени, если в пределах ta обе эти функции не претерпевают скачкообразных изменений.

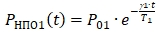

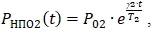

Кривая на рис. 3 является упрощенной моделью, т.к. не учитывает модернизацию и актуализацию нормативно-правового обеспечения защиты информации, например, за счет ввода новых НПА и доработки уже существующих документов. Данные процессы могут быть описаны выражениями:

и т.д. вплоть до некоторого  – времена внесения изменений в НПА, ΔPj, j=1,…,n – величины, характеризующие ожидания от внедрения j-го нормативного правового акта,

– времена внесения изменений в НПА, ΔPj, j=1,…,n – величины, характеризующие ожидания от внедрения j-го нормативного правового акта,  – функция Хэвисайда [4].

– функция Хэвисайда [4].

по аналогии с (3) и (4).

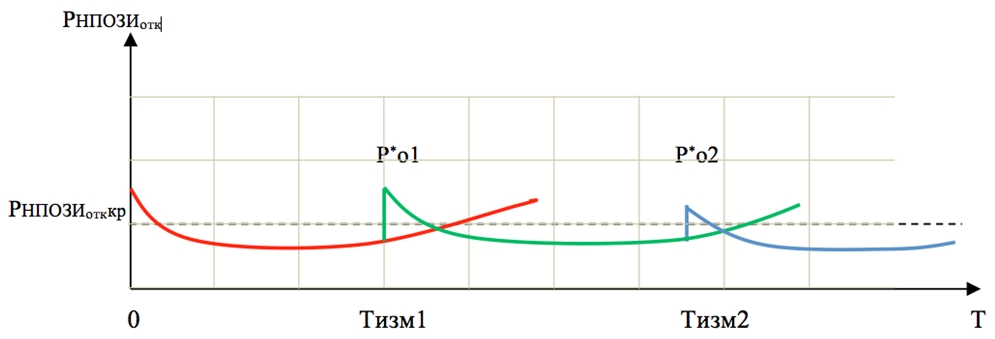

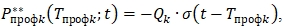

График, иллюстрирующий эти процессы, показан на рис.4, а скорректированное выражение для вероятности отказа подсистемы нормативного правового обеспечения защиты информации:

(9)

(9)

Пунктиром на рис. 4 показан приемлемый (допустимый) уровень вероятности отказа.

Как видно из графика на рис. 4 регулярные своевременные (до превышения приемлемого уровня или критического уровня)изменения нормативной базы обеспечивают поддержание требуемого уровня надежности подсистемы.

Рис. 4 - Вероятность отказа подсистемы нормативного правового обеспечения защиты информации при периодическом обновлении НПА

Применительно к механизму отказов СПО причинами отказа (деградации) будут: нерегулярное обновление антивирусных баз, версий операционных систем и прикладного программного обеспечения, использование в работе несертифицированного программного обеспечения, ошибки инсталляции программ, нерегулярная или некорректная чистка реестров системы, нерегулярное удаление временных файлов прикладного программного обеспечения.

Наряду с обновлением СПО уменьшению способствует профилактическая работа системного администратора по переустановке операционной системы, прикладного программного обеспечения и утилит, дефрагментации логических дисков, очистке реестров и удалению неиспользуемых файлов и программ.

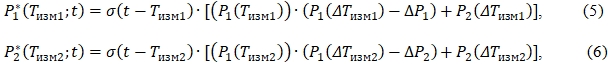

Этот процесс может быть описан ступенчатой функцией:

(10)

(10)

Qk характеризует степень положительного воздействия k-го профилактического мероприятия.

Применительно к механизму ОРП под отказом понимается: недостаточно высокий уровень требований к персоналу при приёме на работу, низкий уровень квалификации работников, либо нерегулярное её повышение, отсутствие инструктажей перед началом проведения работ и др.

При рассмотрении подсистемы ОРП следует учитывать прием на работу новых сотрудников, назначение на другую должность, необходимость периодического повышения уровня квалификации сотрудников.

Уменьшению  способствует своевременное повышение квалификации персоналом.

способствует своевременное повышение квалификации персоналом.

При систематическом повышении квалификации персоналом, контроле со стороны руководства, своевременном приеме зачетов усредненное значение  не будет превышать некоторый приемлемый (критический) уровень.

не будет превышать некоторый приемлемый (критический) уровень.

Применительно к ОРИ причинами отказов могут быть: несвоевременное обновление перечня защищаемой информации, неправильное отнесение информации к разряду защищаемой, неправильный учет носителей защищаемой информации, утрата носителей защищаемой информации и т.д.

Уменьшение  производится за счет своевременных профилактических мер по корректировке перечней защищаемой информации, проведению разъяснительной работы с персоналом, приему у него зачетов по знанию документов, регламентирующих порядок работы с защищаемой информацией и т.д.

производится за счет своевременных профилактических мер по корректировке перечней защищаемой информации, проведению разъяснительной работы с персоналом, приему у него зачетов по знанию документов, регламентирующих порядок работы с защищаемой информацией и т.д.

При систематическом проведении профилактических мероприятий  также не будет превышать критическое значение.

также не будет превышать критическое значение.

Иллюстрация процессов  при корректирующих воздействиях на подсистемы будет в целом аналогична рис. 4.

при корректирующих воздействиях на подсистемы будет в целом аналогична рис. 4.

Таким образом, организационный компонент системы защиты информации типового объекта информатизации с помощью декомпозиции можно представить четырьмя подсистемами. Зависимости от времени вероятностей отказов выделенных подсистем ОК СЗИ: НПОЗИ, СПО, ОРП и ОРИ описываются идентично суммированием убывающей и возрастающей экспонент (рис. 3). Однако смысл и способы определения коэффициентов в показателях экспонент для вероятности отказа каждой подсистемы ОК СЗИ различны. Не совсем идентичны будут и описания воздействий на подсистемы с целью поддержания приемлемого уровня их надежности. Тем не менее, есть основания утверждать, что вероятности отказов всех декомпозиционно выделенных компонентов ОК СЗИ как наиболее универсальных характеристик их надежности могут быть описаны одинаковым простым математическим аппаратом. Это позволяет существенно упростить оценки надежности организационного компонента и системы защиты информации в целом. На первый взгляд, не возникает трудностей с определением коэффициентов в выражениях (3) – (8). Временные параметры в знаменателях показателей экспонент и некоторые коэффициенты в числителе могут определяться разработчиком СЗИ или нормативными документами по ее эксплуатации и им подобными. Предполагается, что оставшаяся часть коэффициентов может быть установлена по экспертным оценкам.

В настоящее время теория надёжности технических систем разработана достаточно хорошо. Применение основных положений, терминов и определений теории надёжности технических систем в информационной безопасности открывает большие возможности для разработки моделей СЗИ, повышения достоверности оценок характеристик надёжности СЗИ и их отдельных компонентов, в особенности тех, на которые классические подходы теории надёжности технических систем ранее не распространялись. Предложенные нами модели надежности организационного компонента СЗИ и его подсистем показывают, что применение к системам защиты информации методов прогнозирования и оценки надежности технических систем расширяет базу для создания алгоритмов и методик анализа надёжности СЗИ, выбора эксплуатационных показателей их качества.

References

Баранова А.В., Ямпурин Н.П. Основы надежности электронных средств. — М.: Академия, 2010. — 234 с.

Острейковский В. А. Теория надежности. — М.: Высшая школа, 2003. — 457 с.

Бриндли К. Измерительные преобразователи: Справочное пособие: Пер. с англ. – М.: Энергоатомиздат, 1991. – 144 с.

Баскаков С.И. Радиотехнические цепи и сигналы. Учеб. для вузов по спец. «Радиотехника» – 3-е изд., перераб. и доп. – М.: Высшая школа, 2000. – 462 с.: ил.