Телекоммуникационная модель компьютерной сети с многоуровневым анализом безопасности с использованием алгоритмов квантового шифрования для генерации ключей

Телекоммуникационная модель компьютерной сети с многоуровневым анализом безопасности с использованием алгоритмов квантового шифрования для генерации ключей

Аннотация

Целостность и конфиденциальность многоуровневой безопасности связи гарантируется с помощью ключа полученного в результате генерации квантового компьютера. Этот процесс важен для обеспечения безопасности. В данной статье этот процесс используется для генерации ключей аутентификации и ключей сеанса, которые используется в процессе IPSec. Таким образом, реализуется многоуровневое защищённая безопасная связь с использованием квантового ключа и IPSec. Он добавляет поле для реализации стратегии управления на основе безопасности пакета, использует ключевое эффективное время для удовлетворения различных требований безопасности и использует «одноразовый блокнот», алгоритм, обеспечивающий безусловную безопасность. После правил с использованием ключей показан процесс передачи пакетов данных. В данной статье описывается процесс обмена пакетами в данной системе, а также моделирования системы и анализ полученных результатов.

1. Введение

Современный мир требует постоянно более высокого уровня безопасности. Во многих ситуациях это достигается с помощью криптографии, для которой одним из критических элементов является непредсказуемость ключей шифрования. Другие приложения безопасности, такие как управление идентификацией и доступом, также требуют надежной криптографической основы, основанной на уникальных токенах.

Ключи используются для шифрования информации, а также в других криптографических схемах, такие как цифровые подписи, коды личной идентификации и аутентификации сообщений. Они используются повсюду в современных цифровых коммуникациях и обеспечивают доверие, которое лежит в основе коммуникаций в нашем глобализированном мире, включая Интернет и финансовые системы.

Безопасность этих ключей или цифровых токенов зависит от качества случайности, использованной для создания самого ключа. Если генерация случайных чисел и процессы, связанные с ней, слабы, то ключ можно легко скопировать, подделать или угадать, и безопасность всей системы будет поставлена под угрозу. Поэтому высококачественная генерация ключей, обеспечивающая непредсказуемость случайных ключей, имеет решающее значение для безопасности.

Ключ является основой безопасности защищённых систем передачи данных и используется для обеспечения:

1) конфиденциальности (секретность данных)

2) целостности (данные не были подделаны)

3) аутентификации (данные отправляются нужному человеку в правильном порядке)

4) отказоустойчивости (можно доказать, кто отправил данные)

5) безопасного контроля доступа (с помощью токенов безопасности или паролей)

В такой ситуации логично использовать ключи шифрования, использующие при создании надёжные методы генерации случайных чисел (ГСЧ). В отличие от классической физики, квантовая физика фундаментально случайна. Существуют процессы, непредсказуемость которых является фундаментальной и может быть доказана.

Возможность смоделировать квантовый процесс и доказать его случайность важна в двух отношениях. Во-первых, это позволяет идентифицировать критические параметры, которые затем можно отслеживать в реальном времени, чтобы заранее гарантировать качество создаваемых случайных битов. Это свойство позволяет уменьшить или даже исключить необходимость статистического тестирования выходного потока в реальном времени.

Второе важное преимущество, связанное с использованием квантового процесса, заключается в том, что его режимы отказа можно моделировать и оценивать. Это позволяет разрабатывать ГСЧ, которые «корректно отрабатывают», обеспечивая, например, блокировку случайного потока битов в случае сбоя вместо создания несовершенных случайных чисел. Учитывая тот факт, что квантовая физика описывает поведение фундаментальных строительных блоков (атомов, частиц и т. д.) физического мира, можно утверждать, что все является квантовым, и, следовательно, ГСЧ, основанные на классической физике, также являются квантовыми.

Например, можно сказать, что для ГСЧ, основанного на тепловом шуме электронного компонента, этот шум также является квантовым. Эта точка зрения имеет некоторые основания, но этот шум можно рассматривать как грязный квант, поскольку он состоит из большого ансамбля квантовых процессов, которые взаимодействуют друг с другом. Из-за этого процесс не отражает фундаментальную случайность элементарного квантового процесса. Существуют хорошие ГСЧ, основанные на классической физике, но все, что о них можно сказать, это то, что они создают поток, который, вероятно, является случайным. Напротив, поток битов, создаваемый квантовым ГСЧ (QRNG), доказуемо случаен.

Относительно защищённой придачи данных существуют протоколы связи сетевой безопасности, такие как L2TP, MPLS, TLS/SSL, IPSec . Эти протоколы должны обеспечивать целостность и конфиденциальность, а также должны соблюдать требования к многоуровневой безопасности. Чтобы реализовать безопасную связь между хостами в телекоммуникационной системе в некоторых исследованиях сосредоточились на модели многоуровневой политики безопасности, в частности в работе изучена и улучшена модель контроля доступа , а в модель политики доступа сети . Другие исследования направлены на модификации протокола IPSec. В одном из них добавили теги безопасности в IPSec SA , в другом — улучшили IPSec на основе авторизации пользователя и программы .

Хотя эти методы могут быть в состоянии реализовать многоуровневую сетевую безопасность связи, но ключ, который они используют, получен путем традиционных математических вычислений методом расчета. С развитием компьютерных технологий вычислительная мощность, особенно после появления квантовых компьютерный и квантовых алгоритмов, этот метод обмена ключами, безопасность которого зависит от сложности вычислений, сталкиваются с серьезными проблемами.

Технология квантового распределения ключей (QKD), чья безопасность гарантируется основными принципами квантовой механики, обеспечивает безопасный метод распределения ключей для удаленных пользователей, которые могут обмениваться случайными числами. Развитие надежных реле, квантового реле и квантовой маршрутизации позволяют построить сеть QKD. Ученые создали DARPA сеть, сеть SECOQC и другие сети QKD. Один из методов использования квантовой криптографии – это сочетание квантовой криптографии и классических протоколов связи. Также учёные разработали протокол Q3P путем объединения квантового распределения ключей с протоколом «точка-точка» (PPP) , модернизировали протокол TLS/SSL , для использования квантового ключа для защиты безопасности данных, использовали QKD в 802.11 , . Другие доказали, что интеграция QKD и ISAKMP осуществимы .

Квантовые ключи можно использовать во многих сценариях, например в сети правительства, телефонной сети, финансовых сетях и электросетях , . Но нет подходящего метода использования технологии квантового распределения ключей для удовлетворения особых требований безопасности в многоуровневых сетях безопасности.

У каждого из протоколов подключения есть свои требования к использованным ресурсам, так же есть свои особенности при взаимодействии. Поэтому логично проводить работы по сборке системы с генерацией ключей шифрования используя наиболее распространённые протоколы.

В этой статье новая модель телекоммуникационной сети разработана используя квантовое распределение ключей и усовершенствования протокола IPSec.

2. Проектирование модели

А. Иерархическая сеть

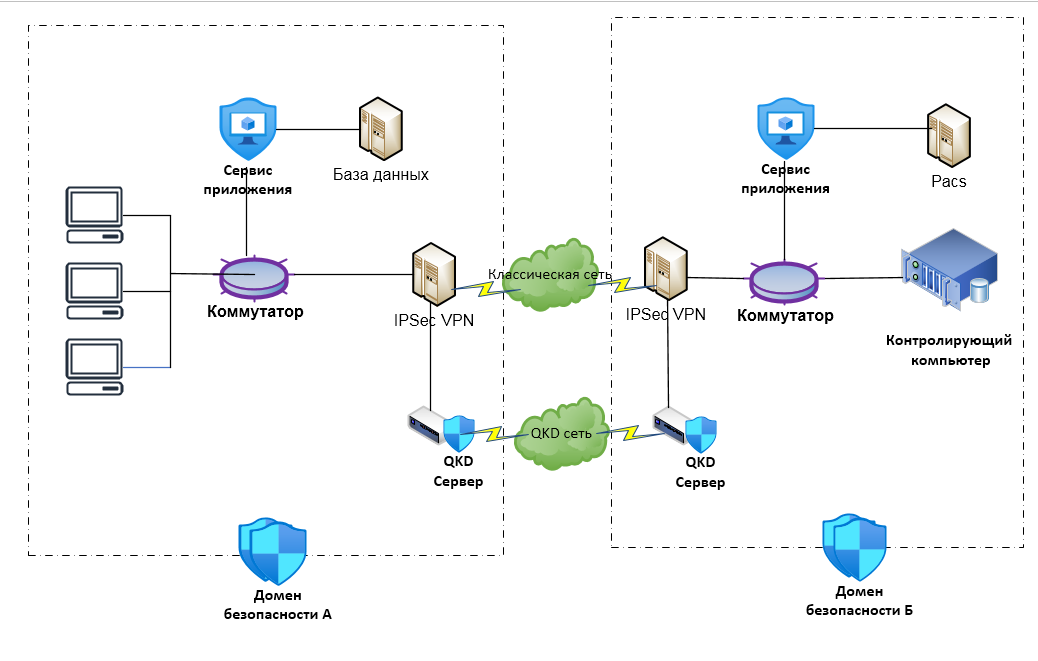

Рисунок 1 - Пример многоуровневой сети

Б. Модель использования квантового ключа

Квантовый ключ хранится в базе данных, каждая пара IP-адресов (IP1, IP2) соответствует последовательности данных квантового ключа KIP1,IP2, и «C» представляет собой существующую емкость хранилища ключей, Cm представляет собой критические значения ключевых величин, адрес которых необходимо восстановить. Условие запуска для процесса распределения квантовых ключей описывается следующим образом:

Алгоритм «Одноразовый блокнот» (One-time pad (OTP)) доказал свою эффективность и безусловную безопасность. Длина его ключа равна длине текста. Для достижения безусловной безопасности передачи данных, мы добавляем алгоритм «одноразового блокнота» в набор алгоритмов шифрования и дешифрования, определенный как AT = {AES, OTP, DES и т. д.}.

По структурным характеристикам IPSec протокола, весь процесс состоит из трех типов ключей: ключ аутентификации, главный ключ и ключ сеанса. В нашей модели основная идея – замена ключа аутентификации и сеанса, на ключи сгенерированный с помощью квантовых ключей. При использовании квантового ключа для обеспечения многоуровневой безопасности данных необходимо учитывать баланс между производительностью QKD и требованиями безопасности. Поэтому введем временной параметр TM, который используется для обозначения времени действия сеансового ключа. Мы используем TM для обозначения сколько раз можно использовать ключ. Например, время действия сеансового ключа для алгоритма OTP – TM=1.

Зададим четыре уровня безопасности: совершенно секретно (top secret (TS)), конфиденциально (confidential (CS)), секретно (secret (S)) и не секретно (no secret (N)), правила для данных пакетов разного уровня представлены в Таблице 1.

В Таблице 1 параметры, a1, a2, a3, a4 являются целыми положительными числами, и их значения удовлетворяют:

C. Емкость хранилища ключей

Когда скорость генерации ключей квантового распределения ключей системы равна R, а время обработки каждого пакета с длинной l равна t. То для каждого уровня безопасности, средняя длина сеансового ключа будет определяться как Li, а объем пакетных данных будет определяться как Mi, где i ∈ {1,2,3,4}. Когда обе стороны хотят добиться бесперебойной передачи данных с длиной Mi, объем предварительной памяти между ними должен соответствовать следующим условиям:

Затем,

Таким образом, общая емкость хранилища ключей для передачи в обе стороны может быть получена,

Когда среднее количество ключей, используемых каждым пакетом меньше количеству ключей QKD при обработке пакета времени, то есть Li/ai < Rt, тогда предварительное сохранение не требует квантового ключа.

Таблица 1 - Правила для пакетов данных

Уровень безопасности | Алгоритм | ТМ |

Совершенно секретно (TS) | OTP | a1=1 |

Конфиденциально (CS) | Выберите один из AT | a2 |

Секретно (S) | Выберите один из AT | a3 |

Не секретно (N) | Выберите один из AT | a4 |

Таблица 2 - Пример SPD политики

Уровень безопасности отправителя | Уровень безопасности получателя | Уровень безопасности пакта | Направление | Режим обработки |

TS | S | TS | Наружу | Отказ |

TS | S | S | Наружу | Отправка |

3. Новый процесс передачи данных

Была внедрена локальная база данных доступа к пользовательским данным (User Access Database (UAD)). Завершено сопоставление сетевого оборудования, идентификация пользователя, идентификация уровня безопасности пользователя в улучшенном IPSec на основе авторизации пользователя. Полезная нагрузка полномочий вставляется в сообщения 5 и 6 для осуществления обмена уровнем безопасности. Эти два сообщения принадлежат мастер-режиму IKE и будут использоваться для аутентификации. База данных политики безопасности SPD в модифицированной версии. IPSec на основе прав пользователя используется для управления режимом обработки пакетов данных.

Наша модель основана на предположении, что каждый пакет имеет флаг уровня безопасности. Улучшаем структуру базы данных, добавив новое поле с именем «уровень безопасности пакета», чтобы можно было не только поддерживать классификацию пользователя, но также и для поддержки классификации пакетов. Когда отправитель и получатель имеют одинаковый уровень безопасности, а пакеты данных имеют разные уровни безопасности, пример стратегии данных доставки пакетов показан в Таблице 2.

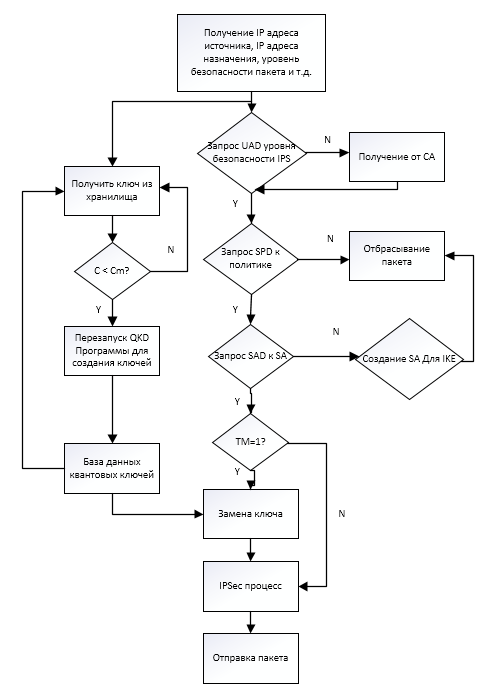

Рисунок 2 - Процесс отправки пакета данных

Рисунок 3 - Процесс получения пакета данных

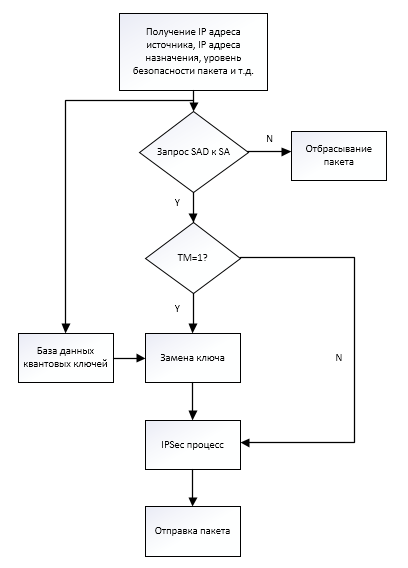

В принимающем узле программа сначала получает источник и IP-адрес назначения, идентификацию SA и другую информацию из пакета данных. Затем она запрашивает SAD определить, существует ли эффективная SA в соответствии с идентификацией. Когда действующая SA не существует, пакет будет отброшен. В противном случае она заменяет текущий сеансовый ключ используя квантовый ключ если TM=1. Наконец, программа отправляет пакет на верхний уровень после расшифровки.

В этих двух процессах распределение квантовых ключей не всегда будет активно. После получения IP-адреса отправителя и получателя программе необходимо получить сумму ключей, которые принадлежат паре IP-адресов. Если объем памяти меньше критического значения Cm, то программу квантового распределения ключей необходимо перезапустить.

4. Заключение

В этой статье представлена модель коммуникации, в которой время действия сеансового ключа используется для решения проблем низкой скорости распространения квантового ключа, а алгоритм OTP используется для достижения безусловной безопасности для данных самого высокого уровня. Были разработаны правила использования квантового ключа и описаны процессы отправки и получения пакета. Использование этой модели может удовлетворить потребности разный уровень безопасности. Этот новый метод может обеспечить безопасность передачи с различной конфиденциальностью.