РАЗРАБОТКА МОДИФИЦИРОВАННОГО АЛГОРИТМА АУТЕНТИФИКАЦИИ ДЛЯ СИСТЕМЫ ЭЛЕКТРОННОЙ КОММЕРЦИИ

РАЗРАБОТКА МОДИФИЦИРОВАННОГО АЛГОРИТМА АУТЕНТИФИКАЦИИ ДЛЯ СИСТЕМЫ ЭЛЕКТРОННОЙ КОММЕРЦИИ

Аннотация

Целью данного исследования является разработка модифицированного алгоритма аутентификации в системе электронной коммерции с целью повышения надежности процесса аутентификации пользователей. Научная новизна проведенного исследования заключается в том, что предложен модифицированный алгоритм аутентификации, который отличается от известных алгоритмов наличием пяти ключей, а именно: двух пар открытых и закрытых ключей шифрования и одного публичного ключа аутентификации, а также комбинированным использованием JWT аутентификации и модифицированного алгоритма ассиметричного шифрования RSA, позволяющего повысить криптографическую стойкость шифра. Все вышеперечисленное позволяет повысить надежность процесса аутентификации в системе электронной коммерции. Кроме того, на этапе проектирования системы электронной коммерции была разработана онтологическая модель предметной области. Также была разработана имитационная модель для оптимизации режима работы службы доставки. Созданная имитационная модель имеет комплексный характер и учитывает взаимодействие программного обеспечения разрабатываемой системы электронной коммерции и человеческий фактор сотрудников службы доставки.

1. Введение

Специфика предметной области электронной коммерции предполагает обработку в информационных системах значительного объёма конфиденциальной информации пользователей. Утечка, модификация или несанкционированный доступ к информации такого типа, как правило, приводит к материальным или репутационным убыткам. Поэтому для программных средств электронной коммерции важнейшим требованием является обеспечение достаточного уровня надежности и информационной безопасности.

Использование криптографии позволяет защититься от подобных рисков и сопутствующего ущерба.

В данной статье рассматриваются вопросы создания модифицированного алгоритма аутентификации, повышающего уровень надежности и безопасности для разрабатываемой системы электронной коммерции , , , .

Далее рассмотрим проведение онтологического и имитационного моделирования в контексте понимания того, где и как будет применен предложенный модифицированный алгоритм аутентификации и что из себя представляет разработанная система электронной коммерции, поскольку онтологическая модель предшествует эффективному проектированию системы электронной коммерции, а имитационное моделирование позволяет оптимизировать ее структуру и режим функционирования.

2. Основные результаты

Кратко рассмотрим вопросы разработки системы электронной коммерции. Процесс проектирования системы электронной коммерции начинается с этапа анализа предметной области. Одним из эффективных методов, применяемых на данном этапе, является онтологический анализ .

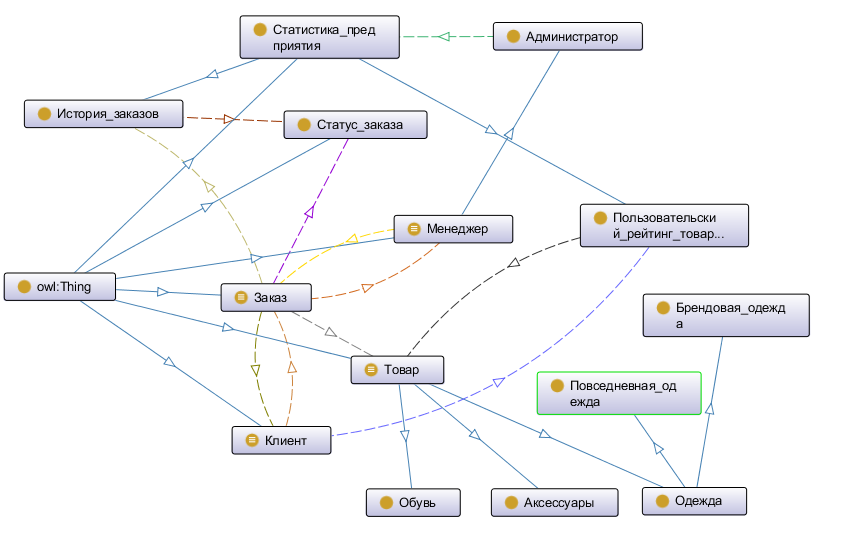

В среде Protege был разработан набор классов, свойств этих классов, а также набор связей и взаимодействий между ними. Онтологический граф предметной области показан на рисунке 1.

Рисунок 1 - Онтологический граф модели предметной области

Например, в электронной коммерции онтологическое представление знаний используют для поддержки автоматизированного обмена данными между покупателями и продавцами, для вертикальной интеграции рынков, а также для повторного использования описаний различными электронными торговыми точками.

Созданная онтологическая модель позволяет проводить эффективное проектирование системы электронной коммерции. Модель основана на детальной структуризации предметной области, что облегчает этап анализа предметной области и проектирования системы.

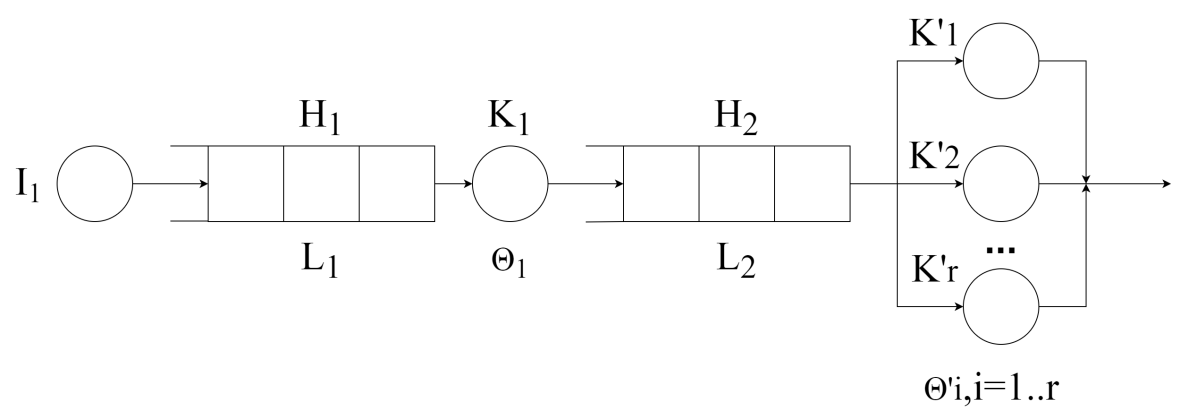

Еще одной возможностью повышения эффективности этапов анализа и проектирования является применение имитационного моделирования. В предметной области систем электронной коммерции важной частью анализа является оптимизация процесса доставки товара службой доставки предприятия электронной коммерции. Стоит отметить, что данное моделирование имеет своей целью оптимизацию количества работников службы доставки, поэтому моделирование целесообразно проводить только для варианта доставки товара службой доставки. Другие способы доставки в данной модели не учитываются. Q-схема имитационной модели службы доставки представлена на рисунке 2.

Рисунок 2 - Q-схема модели службы доставки

Очередь аккумулирует товары, предназначенные для доставки клиенту. Средняя длина данной очереди на прямую зависит от количества работников службы доставки, обозначенных обработчиками

-

, где

– оптимизируемое число работников службы доставки. Стоит отметить, что очередь

представляет собой очередь запросов на серверную часть системы и ее переполнение возможно только при большой нагрузке на сервер в виде нештатной ситуации либо при DDoS-атаке. Однако очередь

содержит заявки ожидающие обработки службой доставки и ее заполнение напрямую зависит от количества работников и оптимальности режима их работы.

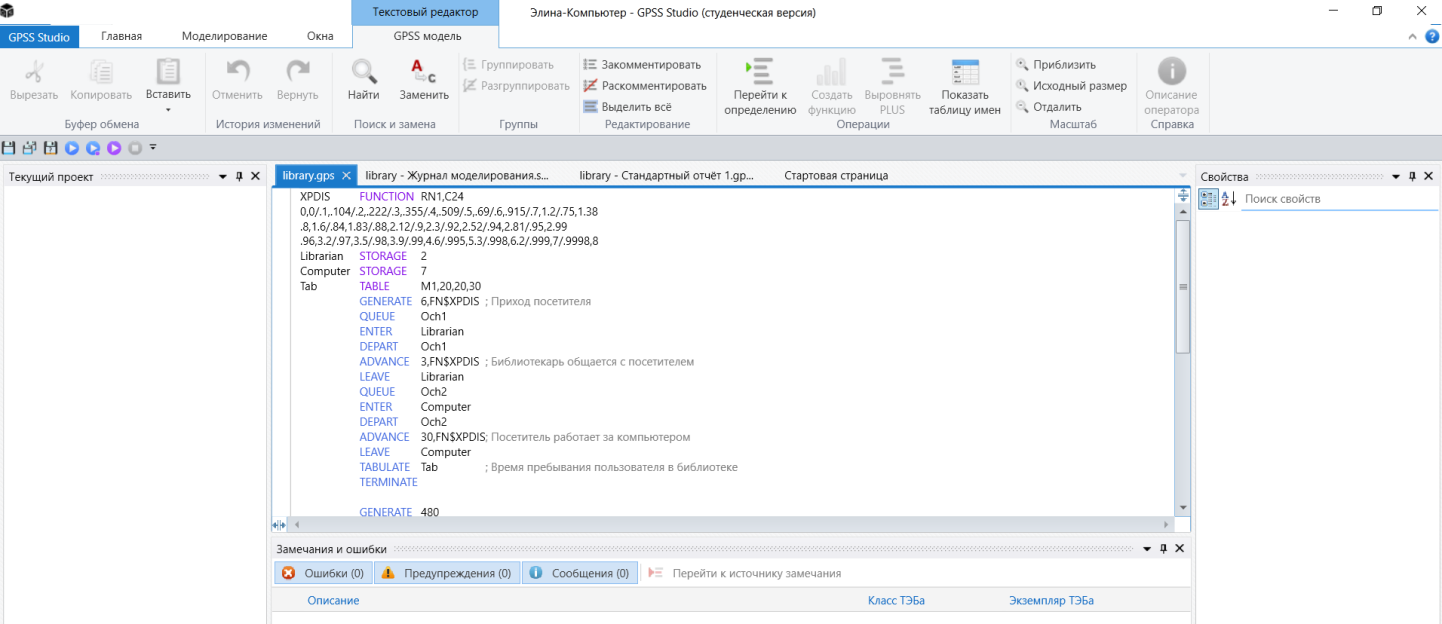

Исследование имитационной модели проводилось средствами GPSS Studio. На рисунке 3 представлен процесс исследования.

Рисунок 3 - Моделирование в среде GPSS Studio

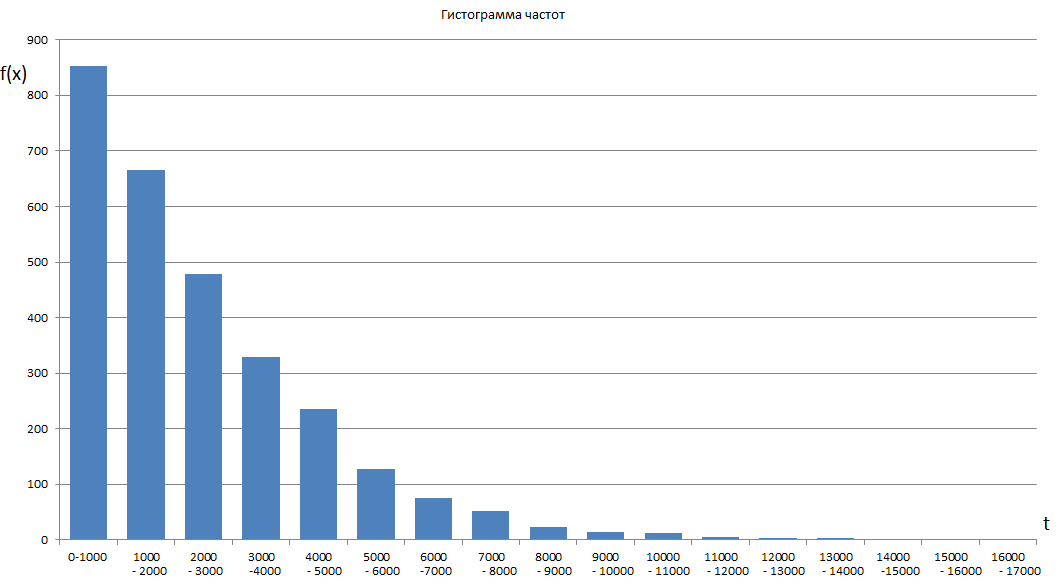

Рисунок 4 - Гистограмма частот времени пребывания заявки в системе

Теперь рассмотрим вопросы создания модифицированного алгоритма аутентификации, повышающего уровень надежности и безопасности для разрабатываемой системы электронной коммерции. Для программных средств электронной коммерции в виде трехзвенной архитектуры с клиентом, сервером и базой данных возможны следующие пути повышения надежности с использованием криптографии , , :

– модифицирование алгоритма аутентификации;

– применение модифицированного алгоритма шифрования при передаче данных между различными компонентами архитектуры программной части системы;

– повышение надежности хранения данных в базе данных посредством добавления улучшенного алгоритма хеширования.

Наиболее важным из перечисленных улучшений является фактор повышения надежности алгоритма аутентификации, так как уязвимость данного фрагмента может поставить всю систему под опасность неправомерного доступа. Роль аутентификации заключается в том, что пользователь для доступа к системе должен предъявить фактор аутентификации, т.е. определенный вид уникальной информации.

Так как программные средства разрабатываемой системы электронной коммерции созданы с использованием языка Java, оптимальным способом создания алгоритма повышения надежности является построение аутентификации по стандарту JWT.

JSON Web Token (JWT) – это способ построения уникального ключа аутентификации в соответствии со стандартом RFC 7519 . Данные пользователя, пересылаемые с использованием JWT сообщения, подписываются с помощью JWT-токена. Таким образом, получатель может убедиться в подлинности сообщения. Однако существенным недостатком JWT является то, что данный стандарт не подразумевает шифрования передаваемой информации.

JWT сообщение состоит из нескольких частей: заголовок, полезная нагрузка, подпись сообщения.

Процесс аутентификации пользователя средствами JWT происходит следующим образом , , :

– клиент обращается на сервер с помощью публичного аутентификационного ключа;

– сервер создаёт JWT-токен и отправляет его в клиентское приложение;

– при последующих запросах клиент добавляет полученный токен, формируя таким образом JWT сообщение;

– при каждом запросе, сервер определяет, является ли пользователь тем, за кого себя выдает.

На последнем шаге серверное приложение использует криптографический алгоритм, который позволят проверить, является ли входящее JWT сообщение именно тем, что было создано сервером для конкретного пользователя. Этот процесс называется JWT верификацией.

Особенность технологии JWT состоит в том, что она применяется не для сокрытия или маскировки данных, а только для подписи сообщения с целью аутентификации источника данных. Аутентификационный публичный ключ в виде JWT-токена приходит в клиентское приложение в открытом виде и легко может быть перехвачен злоумышленником.

Был проведен обзор аналогичных алгоритмов аутентификации. Поскольку было принято решение о реализации программного обеспечения системы электронной коммерции на языке Java, то в качестве возможных аналогов рассмотрены наиболее популярные Java библиотеки OAuth 2.0 и Javax.crypto , содержащие соответствующие алгоритмы аутентификации. В таблице 1 представлено данное сравнение.

Таблица 1 - Сравнение аналогичных алгоритмов аутентификации

Алгоритм | Использование JWT | Алгоритм шифрования | Количество ключей | Длина ключа | Совмещение сигнатуры JWT подписи с шифром |

Предлагаемый | Да | Модифицированный RSA | 5 | 4096 | Да |

OAuth 2.0 | Да | RSA | 4 | 2048 | Нет |

Javax.crypto | Нет | RSA | 4 | 2048 | Нет |

На основе выявленных в таблице 1 недостатков существующих алгоритмов аутентификации, было принято решение создать свой алгоритм аутентификации, который будет отличаться от известных алгоритмов большим количеством ключей, большей длиной ключа, совмещением сигнатуры JWT подписи с шифром, использованием модифицированного асимметричного алгоритма шифрования на основе RSA. Предлагаемый алгоритм аутентификации позволяет повысить надежность процесса аутентификации пользователей в системе электронной коммерции.

В качестве модифицированного алгоритма шифрования была предложена модификация популярного алгоритма RSA, которая позволяет повысить уровень криптостойкости шифра.

Важнейшей частью асимметричного алгоритма шифрования RSA является функция вычисления модуля, которая дополнительно рандомизирует псевдослучайные значения, генерируемые компьютером. Функция модуля обычно использует случайный характер расположения простых и составных чисел на числовой прямой. В стандартной реализации RSA для этого используется функция Эйлера, имеющая вид :

где – случайное сгенерированное число,

,

– простое число, итерирующее все разложения числа

на простые множители.

Для повышения разброса случайных чисел, формирующих модуль, целесообразна замена функции Эйлера на родственную функцию, дающую расходящуюся последовательность чисел. Такой цели может служить функция Кармайкла :

Комбинированный алгоритм аутентификации совмещает как использование JWT-токена с целью аутентификации, так и модифицированный асимметричный алгоритм шифрования всех данных системы с целью защиты информации.

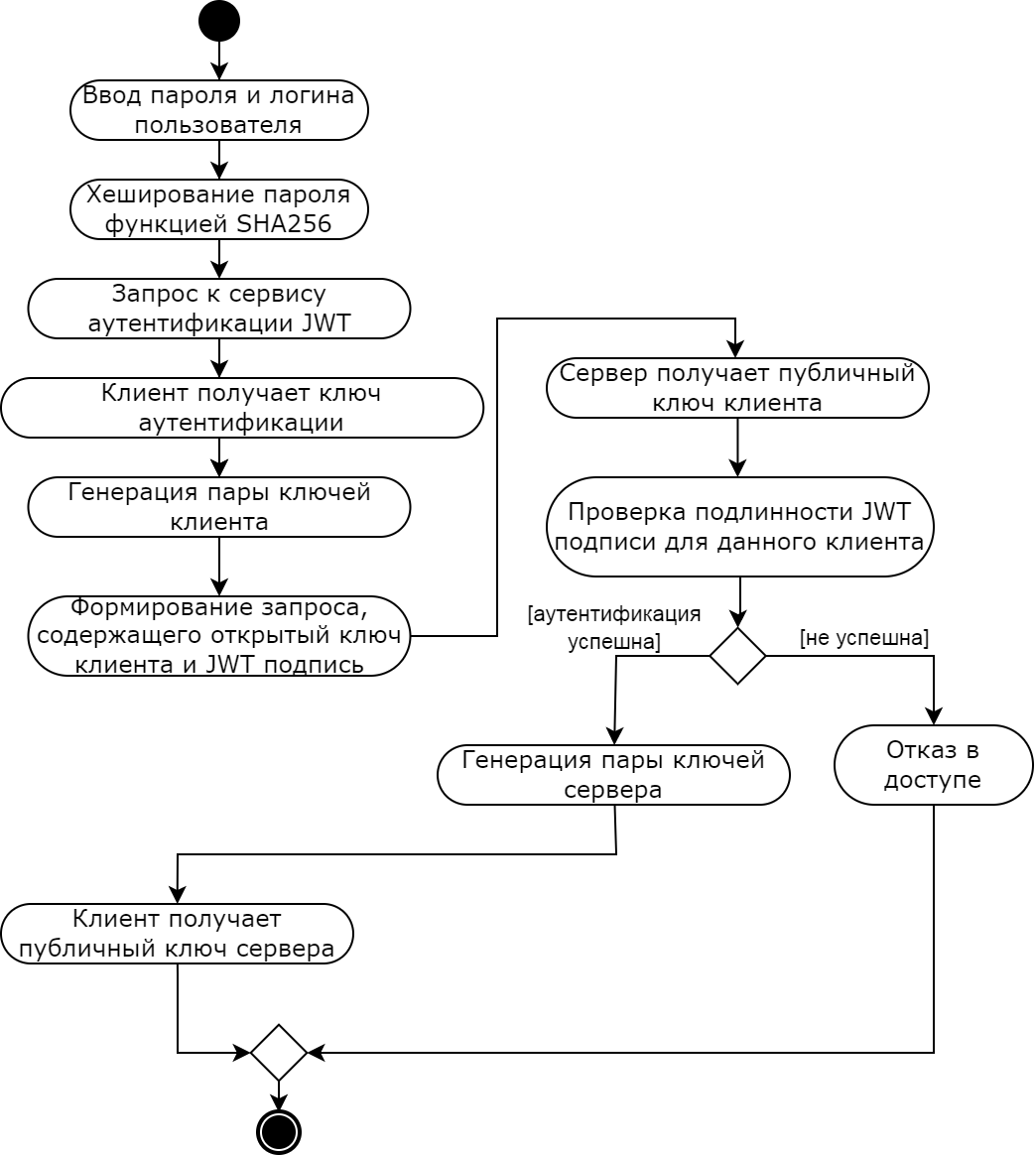

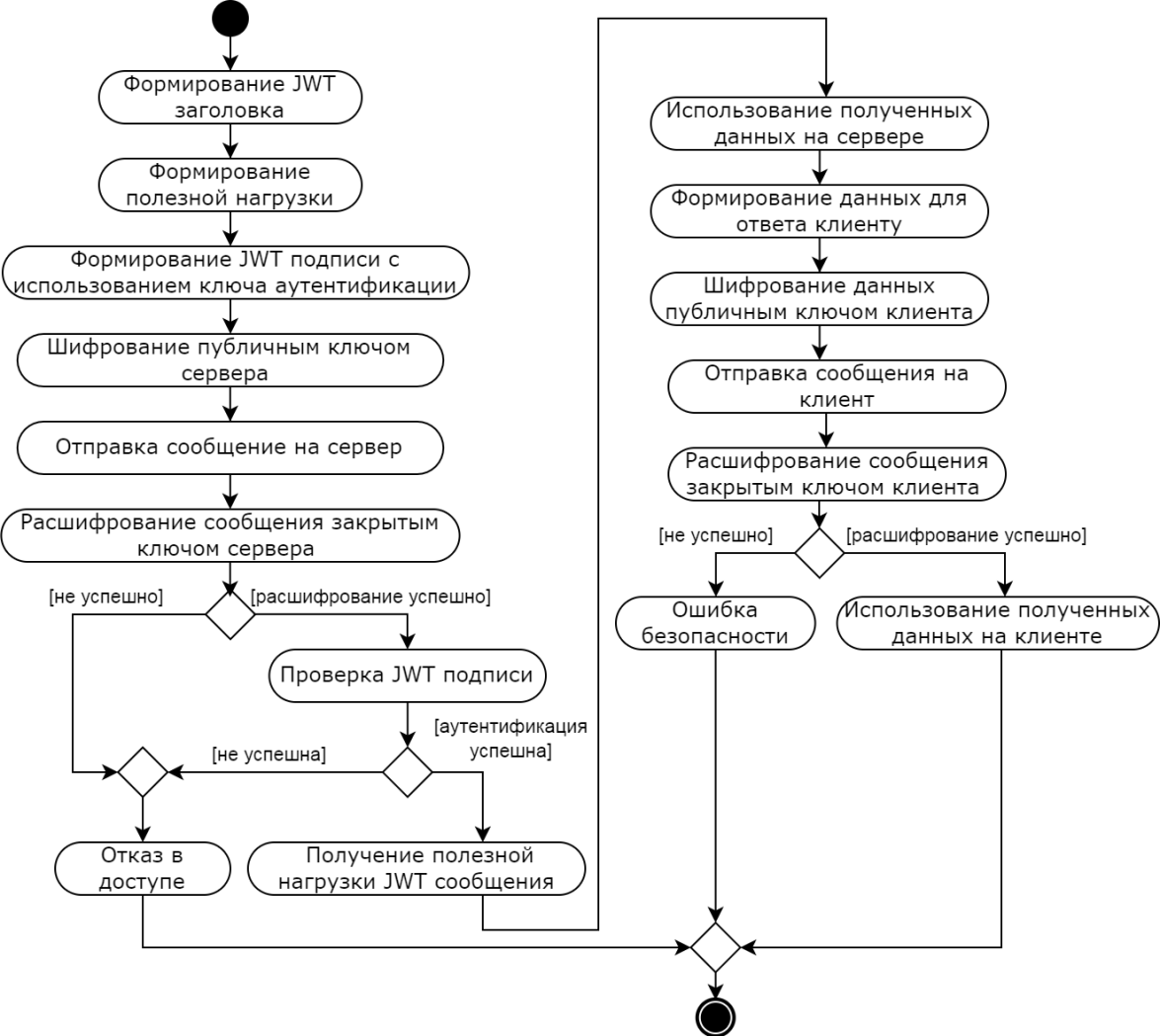

Диаграммы деятельности для модифицированного алгоритма аутентификации показаны на рисунках 5 и 6.

Рисунок 5 - Диаграмма деятельности модифицированного алгоритма аутентификации на этапе обмена ключами

Рисунок 6 - Диаграмма деятельности модифицированного алгоритма аутентификации на этапе использования ключей

Данная особенность позволяет повысить криптографическую стойкость процесса аутентификации. Исходя из этого, разработанный алгоритм аутентификации для системы электронной коммерции является обоснованным и позволяет сделать вывод о преимуществе системы электронной коммерции в безопасности аутентификации.

3. Заключение

В ходе проведенного исследования, с учетом сформулированной цели, был показан процесс разработки модифицированного алгоритма аутентификации в системе электронной коммерции с целью повышения надежности процесса аутентификации пользователей.

Научная новизна проведенного исследования заключается в том, что предложен модифицированный алгоритм аутентификации, который отличается от известных алгоритмов наличием пяти ключей, а именно: двух пар открытых и закрытых ключей шифрования и одного публичного ключа аутентификации, а также комбинированным использованием JWT аутентификации и модифицированного алгоритма ассиметричного шифрования RSA, позволяющего повысить криптографическую стойкость шифра. Все вышеперечисленное позволяет повысить надежность процесса аутентификации в системе электронной коммерции.

Кроме того, на этапе проектирования системы электронной коммерции была разработана онтологическая модель предметной области. Также была разработана имитационная модель для оптимизации режима работы службы доставки. Созданная имитационная модель имеет комплексный характер и учитывает взаимодействие программного обеспечения разрабатываемой системы электронной коммерции и человеческий фактор сотрудников службы доставки.

Полученные результаты использованы для повышения уровня защищённости процесса аутентификации в системе электронной коммерции, реализованной на языке Java.