РАЗРАБОТКА СИСТЕМЫ ПРОТИВОДЕЙСТВИЯ УГРОЗАМ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ПРИ ИДЕНТИФИКАЦИИ СЪЁМНЫХ НОСИТЕЛЕЙ В АВТОМАТИЗИРОВАННОЙ СИСТЕМЕ

РАЗРАБОТКА СИСТЕМЫ ПРОТИВОДЕЙСТВИЯ УГРОЗАМ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ПРИ ИДЕНТИФИКАЦИИ СЪЁМНЫХ НОСИТЕЛЕЙ В АВТОМАТИЗИРОВАННОЙ СИСТЕМЕ

Научная статья

Чекулаева Е.Н.1. *, Фомин Е.В.2

1 ORCID: 0000-0002-1825-0023;

2 ORCID: 0000-0002-1825-0097;

1, 2 Поволжский государственный технологический университет; Йошкар-Ола, Россия

* Корреспондирующий автор (lenchik281287[at]mail.ru)

АннотацияВ статье описана система противодействиям угрозам информационной безопасности при работе с внешними носителями, которая необходима для минимизации ущерба риска нарушения целостности, конфиденциальности и доступности информации. Рассмотрена структура программного комплекса противодействия угрозам информационной безопасности при работе с внешними носителями. Данная структура поможет пользователям защитить данные на съёмном носителе, чтобы не произошла утечка информации, а само программное обеспечение представит собой комплекс технических мер для обеспечения защиты данных на съёмных носителях.

Ключевые слова: информационная безопасность, защита информации, съемные носители, USB флеш-накопитель, автоматизированная система, угрозы информационной безопасности.

DEVELOPMENT OF THE SYSTEM OF REACTION TO INFORMATION SECURITY THREATS IN IDENTIFYING REMOVABLE MEDIA IN AN AUTOMATED SYSTEM

Research article

Chekulaeva E.N.1, *, Fomin E.V.2

1 ORCID: 0000-0002-1825-0023;

2 ORCID: 0000-0002-1825-0097;

1, 2 Volga State Technological University; Yoshkar-Ola, Russia

* Corresponding author (lenchik281287[at]mail.ru)

AbstractThe article describes the system of reacting to information security threats when working with external media, which is necessary to minimize the risk of violating the integrity, confidentiality, and accessibility of information. The structure of the software complex for countering threats to information security arising in the process of working with external media is considered. This structure will help users to protect data on removable media, avoid the leakage of information, whereas self-software will serve as a set of technical measures to ensure data protection on removable media.

Keywords: information security, information protection, removable media, USB flash drive, automated system, information security threats.

ВведениеРазработка данного программного обеспечения обусловлена тем, что съёмные носители вошли в жизнь современного общества и сейчас являются очень удобным и эффективным средством хранения информации. Сегодня можно с уверенностью утверждать, что важнейшим активом любой современной компании является информация. Как и всякий критически важный актив, информация нуждается в защите, а в случае ее утечки компания несет довольно серьезные убытки. Активное обеспечение информационной безопасности (ИБ) данных является одной из ключевых задач в областизащиты информации. Данное решение помогает пользователям защитить данные на съёмном носителе, чтобы в случае утери, искажения, съёма информации с устройства не произошла утечка данных. Для решения данной проблемы разработана система, компоненты которой, взаимодействуя, повышают состояние информационной безопасности данных на съёмном носителе [6].

USB-флеш-накопитель—один из типов носителей на флэш-памяти, появившийся на рынке в 2001 г. По форме USB-флеш-накопитель напоминает брелок продолговатой формы. Работать с устройством очень удобно — для этого не требуется никаких дополнительных устройств. Поэтому данное изобретение уверено вошло в жизнь современного человека, и сейчас пользуется спросом. Но при появление нового способа хранения информации, появляются и новые каналы утечки информации. И если специалисты по информационной безопасности в достаточной мере освоили и применяют инструменты защиты от внешних нарушителей, то с внутренними дело обстоит не так гладко [4]. Разработанная авторами система характеризуется, как способ дополнительной защиты информации на съёмном носителе.

Теоретической и методологической базой исследования послужили труды авторов, рассмотревшие основу информационной безопасности, какие угрозы влияют на автоматизированную систему, таких как: Е.В. Вострецова, А.Ю. Щеглов, О.М. Васильева.

В работах вышеперечисленных авторов, необходимо, учесть недостаточную изученность теоретического и методологического инструментария разработки системы противодействия угрозам ИБ при идентификации съемных носителей в автоматизированной системе. Отсутствие программного комплекса обусловили актуальность выбранной темы, что позволило сформулировать цель и задачи работы.

Цель исследованияЦелью исследования является разработка системы противодействия угрозам информационной безопасности при идентификации съёмных носителей в автоматизированной системе

В соответствии с поставленной целью в статье определены следующие задачи:

- Рассмотреть угрозы информационной безопасности, которые возникают при использовании съемных носителей в автоматизированной системе, дать им характеристику;

- Описать систему противодействия угрозам информационной безопасности при идентификации съёмных носителей в автоматизированной системе;

- Выделить основные функции работы программного комплекса при идентификации съемных носителей в автоматизированной системе;

- Разработать структуру программного комплекса противодействия угрозам информационной безопасности при работе с внешними носителями.

Данная система противодействия угрозам информационной безопасности при идентификации съёмных носителей в автоматизированной системе позволяет обеспечить защиту от несанкционированного доступа, несанкционированного копирования, а также заражение устройства, на котором стоит система от троянов различного типа. Программное обеспечение осуществляет установку защиты и привязку к уникальным параметрам USB-накопителя [2].

- Угрозы информационной безопасности использования съёмных носителей в автоматизированной системе

Защита информации включает полный комплекс мер по обеспечении целостности и конфиденциальности информации при условии ее доступности для пользователей, имеющих соответствующие права.

Целостность – понятие, определяющее сохранность качества информации и ее свойств.

Конфиденциальность предполагает обеспечение секретности данных и доступа к определенной информации отдельным пользователям.

Доступность – качество информации, определяющее ее быстрое и точное нахождение конкретными пользователями.

USB-накопители остаются серьезной угрозой для информационной безопасности предприятий. Учитывая возрастающие скорости работы накопителей, их емкость, но не человеческий фактор. Сотрудник, умышленно или случайно, может способствовать утечке больших объемов важных данных[1].

Угрозы, возникающие при использование USB накопителей: [3]

- Утеря носителя с конфиденциальной информацией;

- Утечка конфиденциальной информации, при неправильном хранении конфиденциальной информации;

- Несанкционированные неумышленные действия пользователей;

- При повреждении USB - носителя доступ к информации может быть невозможен;

- Exploitпрограммы внедрённые в прошивку USBнакопителя злоумышленником;

- Уязвимости операционной системы позволяющие исполнять файлы при подключении съёмного носителя;

- Отказ съёмного носителя в обслуживание, при не качественном оборудовании. (Вследствие чего нарушается доступ к информации);

- Теневое копирование данных с подключаемых к компьютеру переносных запоминающих устройств;

- Сбои в работе оборудования и программного обеспечения;

- Вредоносное программное обеспечение, приводящее к повреждению компонентов оборудования;

Каждой угрозе могут быть сопоставлены различные уязвимости, устранение или существенное ослабление которых влияет на вероятность реализации угроз ИБ.

- Система противодействия угрозам информационной безопасности при идентификации съёмных носителей в автоматизированной системе

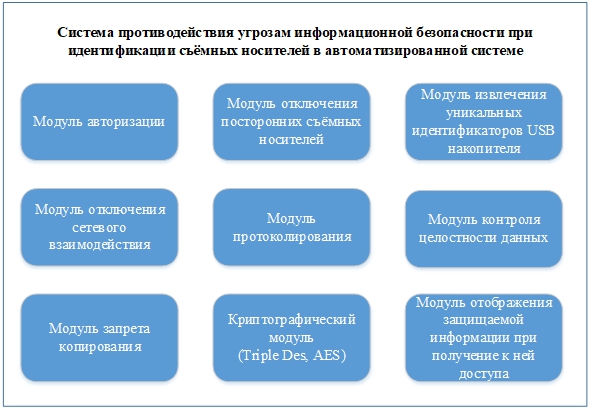

Система противодействия угрозам информационной безопасности при идентификации съёмных носителей в автоматизированной системе создавалась авторами в целях минимизация ущерба вследствие нарушения требований целостности, конфиденциальности и доступности информации. Данная система представляет собой комплекс технических мер, направленных на обеспечение информационной безопасности данных на съёмном носителе, которые представлены на рис.1

Рис. 1 – Комплекс технических мер

Исходя из рис.1 авторами дана характеристика каждой технической мере, которая в группировке образует целый комплекс технических мер, а именно:

Модуль авторизации

Если вы решили предоставить определённым пользователям доступ к некоторым закрытым ресурсам информации, или вам необходимо персонифицировать какую-то информацию, то вам необходим модуль авторизации. Задача данного модуля заключается в регистрации пользователей в системе, идентификация по уникальным логинам и паролям, и аутентификации пользователя в системе.

Модуль отключения посторонних съёмных носителей

Потеря конфиденциальных данных часто происходит после того, как злоумышленник получил доступ к информации на защищаемом носителе. Например, если мошенник каким-то образом получил возможность прочитать файлы, то следующим этапом в утечке информации следует сохранить полученную информацию на съёмном незаметном носителе. Для этого нужен данный модуль, чтобы при возникновение утечки конфиденциальности данных локализовать распространение информации.

Модуль отключения сетевого взаимодействия

Программный или программно-аппаратный элемент, осуществляющий запрет сетевого взаимодействия при работе с конфиденциальной информацией. Данный модуль предотвращает возможную преднамеренную или непреднамеренную утечку информации по сети.

Модуль запрета копирования

Компонент системы, который способен организовать максимально возможную защиту от копирования информации. Защита распространяется как на текст, так и на изображения, на любые файлы, добавленные в систему.

Модуль извлечения уникальных идентификаторов USB накопителя

Каждое устройство имеет свой уникальный идентификатор - это уникальный и постоянный буквенно-числовой идентификатор, предназначенный для идентификации подключаемого оборудования в автоматизированной системе. По уникальным идентификатора можно предположительно определить тип контроллера и производителя устройства. Данный модуль необходим в системе для идентификации съёмного носителя в системе, для продолжение выполнения работы и доступа к защищаемой информации.

Модуль контроля целостности данных

Модуль контроля целостности реализует процедуру контроля объектов, предназначенный для отслеживания неизменности содержимого защищаемых данных. Модуль получает текущие значения контролируемых параметров, вычисляет контрольные суммы для набора проверяемых объектов. Затем сравнивает полученные значения с эталонными значениями, хранящимися в соответствующих пакетах контроля целостности, оповещает о результатах проверки.

Модуль отображения защищаемой информации при получение к ней доступа

Основной принцип работы модуля отображения защищаемой информации заключается в отображение защищаемых файлов с следующим параметрами:

- Имя защищаемого файла;

- Дата создания;

- Размер;

- Дата изменения;

- Последний пользователь работающий с данной информацией.

Модуль протоколирования

Для анализа возможных угроз информационной безопасности необходимы средства для фиксирования нарушений. Модуль протоколирования в данной системе регистрирует:

- Проверку контроля целостности;

- Авторизация пользователей в системе;

- Фиксация нарушений работы системы противодействия угрозам информационной безопасности при идентификации съёмных носителей в автоматизированной системе;

Криптографический модуль (Triple Des, AES)

Независимый модуль, позволяющий осуществлять криптографические операции в системе противодействия угрозам информационной безопасности при идентификации съёмных носителей в автоматизированной системе. Данный модуль необходим для криптографического преобразования вводимых и получаемых данных для обеспечения конфиденциальности, целостности, аутентификации [8].

В разработке системы авторами используется следующие симметричные алгоритмы шифрования:

- Triple Des(3DES);

- AES (таб.1)

Таблица 1 – Характеристика симметричных алгоритмов шифрования

| Факторы | AES | 3DES |

| Размер ключа | 128, 192, 256 бит | 112, 168 бит |

| Тип шифрования | Симметрично-блочное шифрование | Симметрично-блочное шифрование |

| Размер блока | 128, 192, 256 бита | 64 бита |

| Год создания | 2000 | 1978 |

| Количество возможных ключей | 2128,2192,2256 | 2112, 2168 |

| Время, необходимое для проверки всех возможных ключей со скоростью 50 миллиардов ключей в секунду | 5*1021 лет | 800 дней |

В соответствии с приведенной характеристикой в таб.1 отражены факторы и дана характеристика алгоритмов шифрования для создания программного комплекса противодействия угрозам информационной безопасности при работе с внешними носителями.

- Структура программного комплекса противодействия угрозам информационной безопасности при работе с внешними носителями.

В настоящее время выделяются следующие основные функции работы программного комплекса:

- Мандатное управление доступа

- Добавлением учетных записей занимается администратор безопасности

- При запуске программы, происходит блокирование других съёмных носителей, с целью исключить возможность съёма информации

- Реализован механизм запрета копирования, при получение доступа к конфиденциальной информации

- Реализован алгоритм отключения сетевого взаимодействия, с целью исключить возможность удалённого получения доступа к защищаемой информации

- Обфускация программного обеспечения

- Реализованы функции контроля целостности данных

- Присутствует система регистрирования событий, при работе с программным обеспечением.

На основании приведенных основных функций работы, авторами составлена структура, которая будет включать следующие составляющие:

- Мандатное управление доступом

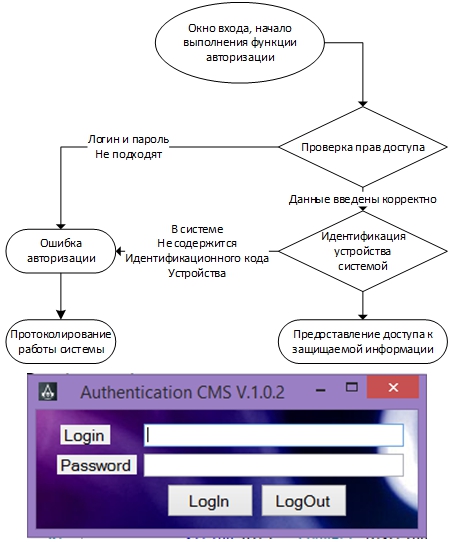

Разграничение доступа субъектов к объектам, основанное на назначении прав пользователя (админ, клиент) для информации, содержащейся на съёмных носителях [7]. Администратор имеет доступ к базе данных и осуществляет редактирование доступа к защищаемым информационным ресурсам (рис.2).

Рис. 2 – Окно авторизации, при запуске программного обеспечения

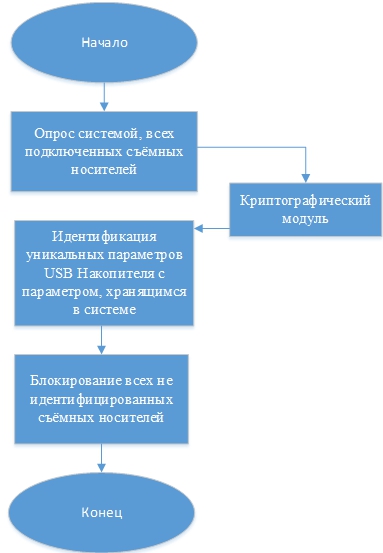

- Блокировка съёмных носителей

Съемные носители могут содержать вредоносный код и подвергать компьютер риску. Чтобы заблокировать съемный носитель, в системе реализована функция опроса всех подключенных съёмных носителей и последующее ограничение доступа к ним, при работе системы (рис.3). Также в конфигурацию входит отслеживание новых подключаемых съёмных носителей при выполнении кода программы, что позволяет системе сразу блокировать их при подключении, для устранения возможности утечки ТКУИ вещественного типа.

Рис. 3 – Схема работы модуля отключения посторонних съёмных носителей

- Запрет копирования

Для борьбы с нежелательным копированием контента в системе предусмотрена функция запрета копирования. Функционал выполнен с помощью класса Clipboard. Данный класс предоставляет методы работы с буфером обмена. При попытках копирования информации с носителя происходит отчистка буфера обмена, в следствие чего злоумышленнику не предоставляется возможности скопировать рабочий файл или информацию с съёмного носителя.

- Отключение межсетевого взаимодействия

Межсетевое взаимодействие - это способ соединения компьютерной сети с другими сетями с помощью шлюзов, которые обеспечивают общепринятый порядок маршрутизации пакетов информации между сетями. Данную связь обеспечивают сетевые адаптеры в автоматизированной системе. Данное решение отключает данную возможность, для предотвращения утечки через каналы сети.

- Обфускация ПО

Обфускация — изменение исполняемого кода программы к виду, который сохраняет ее функциональность, но затрудняет понимание, анализ алгоритмов работы, а также модификацию при декомпиляции. Так как данное программное обеспечение хранит всю информацию внутри себя, целесообразно использовать данный метод.

- Контроль целостности данных

Обеспечение целостности данных также является одной из функций системы противодействия от угроз ИБ. В данном решение, контроль целостности необходим для анализа изменений в документе и предотвращения нарушения целостности данных. В случае выявления ошибок при прохождении процедуры контроля целостности, система защиты запротоколирует данный результат и обновит имеющуюся информацию об объекте. При этом средства защиты от несанкционированного доступа предоставляют следующие алгоритмы проверки целостности данных через расчёт контрольных сумм файлов.

- Модуль протоколирования

Для анализа работоспособности системы и слежением за нарушениями угроз информационной безопасности в конфигурацию программного обеспечения входит модуль протоколирования и просмотра протокола. Система фиксирует результат идентификации пользователя, время входа, целостность файлов, подключение других съёмных носителей, время запуска системы (начало работы пользователя с ресурсами), а также фиксируются результаты работы отдельных модулей системы. Данное решение помогает анализировать инциденты безопасности при их возникновении.

Заключение

В ходе работы были рассмотрены и определены угрозы информационной безопасности, возникающие при использовании съемных носителей в автоматизированной системе, и как показала практика: лучшая защита от нападения — это не допускать ее. Нельзя защиту информации ограничивать только техническими методами. Основной недостаток защиты - это человеческий фактор и поэтому надежность системы безопасности зависит от отношения к ней.

Описана система противодействий угрозам ИБ при идентификации съемных носителей в автоматизированной системе, что позволит минимизировать ущерб, вследствие нарушения требований целостности, доступности и конфиденциальности всей информации.

Разработана структура программного комплекса, где на этапе тестирования программное обеспечение показало стабильную работу и правильное выполнение поставленных целей по защите информации, а также получившееся криптографическое программное обеспечение позволит хранить, перемещать в физическом пространстве и обрабатывать сведения, относящиеся к конфиденциальной информации, не опасаясь за нарушение принципов информационной безопасности.

| Конфликт интересов Не указан. | Conflict of Interest None declared. |

Список литературы / References

- Щеглов А.Ю. Компьютерная безопасность. Как выбрать средство для борьбы с внутренними угрозами? [Электронный ресурс] / Щеглов А.Ю. URL: http://www.npp-itb.spb.ru/publications/14.html (дата образения: 20.04.20)

- ЗАО «Лаборатория Касперского», Руководство по настройке и использованию программы Kaspersky Password Manager. Электронный ресурс https://kaspersky.antivirus.lv/files/26021_kpm0_ru.pdf (дата образения: 20.04.20)

- Чечуга О.В. Угрозы безопасности информационной системы предприятия. [Электронный ресурс] URL: https://cyberleninka.ru/article/n/ugrozy-bezopasnosti-informatsionnoy-sistemy-predpriyatiya (дата образения: 20.04.20)

- [Электронный ресурс] URL: https://habr.com/ru/company/vps_house/blog/343498/ (дата образения: 20.04.20)

- [Электронный ресурс] URL: http://cryptoru/servise/security/ (дата образения: 20.04.20)

- Васильева О.М. Информационная безопасность в организации, [Электронный ресурс] / Васильева О.М. URL: http://nirit.org/wp-content/uploads/2019/03/46-49.pdf (дата образения: 20.04.20)

- [Электронный ресурс] URL: https://dic.academic.ru/dic.nsf/ruwiki/192452 (дата образения: 20.04.20)

- Криптография в отдельном блоке: криптографический сопроцессор семейства STM32F4xx [Электронный ресурс]: https://www.compel.ru/lib/54365 (дата образения: 20.04.20)

- [Электронный ресурс] URL:https://fstec.ru/component/attachments/download/812 (дата образения: 20.04.20)

- Личихина А.Б. Модели противодействия угрозам нарушения информационной безопасности при эксплуатации баз данных в защищенных корпоративных информационных системах [Электронный ресурс] / Личихина А.Б. URL: https://www.dissercat.com/content/modeli-protivodeistviya-ugrozam-narusheniya-informatsionnoi-bezopasnosti-pri-ekspluatatsii-b (дата образения: 20.04.20)

Список литературы на английском языке / References in English

- Shcheglov A.Yu. Kompyuternaya bezopasnost. kak vybrat sredstvo dlya borby s vnutrennimi ugrozami? [Computer security. how to choose a means for combating internal threats] [Electronic resource] A.Yu. Shcheglov URL: http://www.npp-itb.spb.ru/publications/14.html [in Russian]

- ZAO «Laboratoriya Kasperskogo», Rukovodstvo po nastroike i ispolzovaniyu programmy KasperskyPasswordManager [Kaspersky Lab ZAO, Guide for Configuring and Using KasperskyPasswordManager]. [Electronic resource]: URL https://kaspersky.antivirus.lv/files/26021_kpm5.0_ru.pdf (accessed:04.20) [in Russian]

- tekhn. nauk, dots. O.V. Chechuga, Ugrozy bezopasnosti informatsionnoi sistemy predpriyatiya [PhD in Eng., Assoc. prof. O.V. Chechuga, SEcurity threats to the information system of an enterprise]. [Electronic resource] URL: https://cyberleninka.ru/article/n/ugrozy-bezopasnosti-informatsionnoy-sistemy-predpriyatiya (accessed: 20.04.20) [in Russian]

- [Electronic resource] URL:https://habr.com/ru/company/vps_house/blog/343498/ (accessed:04.20)

- [Electronic resource] URL:http://crypto34.ru/servise/security/ (accessed:04.20)

- Vasilyeva O.M. Informatsionnaya bezopasnost v organizatsii [Information security in the organization] [Electronic resource] URL: http://nirit.org/wp-content/uploads/2019/03/46-49.pdf (accessed:04.20) [in Russian]

- [Electronic resource] URL: https://dic.academic.ru/dic.nsf/ruwiki/192452 (accessed:04.20)

- Kriptografiya v otdelnom bloke: kriptograficheskii soprotsessor semeistva STM32F4xx [Cryptography in a Separate Block: Cryptographic Coprocessor of the STM32F4xx Family] [Electronic resource]: URL: https://www.compel.ru/lib/54365 (accessed:04.20) [in Russian]

- [Electronic resource] URL: https://fstec.ru/component/attachments/download/812 (accessed:04.20)

- Lichihina A.B. Modeli protivodeistviya ugrozam narusheniya informatsionnoi bezopasnosti pri ekspluatatsii baz dannykh v zashchishchennykh korporativnykh informatsionnykh sistemakh [Models for Countering Threats to Information Security Breaches in the Operation of Databases in Secure Corporate Information Systems] [Electronic resource] / Lichihina A.B. URL: https://www.dissercat.com/content/modeli-protivodeistviya-ugrozam-narusheniya-informatsionnoi-bezopasnosti-pri-ekspluatatsii-b (accessed:04.20) [in Russian]