ИНФОРМАЦИОННЫЕ МОДЕЛИ УПРАВЛЕНИЯ ДОСТУПОМ

Цветков А.А.

Аспирант, Шуйский филиал Ивановского государственного университета

ИНФОРМАЦИОННЫЕ МОДЕЛИ УПРАВЛЕНИЯ ДОСТУПОМ

Аннотация

Описаны основные модели управления доступом, используемые в настоящее время, определены их основные особенности и отличия.

Ключевые слова: управление доступом, модель.

Tsvetkov A.A.

Postgraduate student, Shuya, Ivanovo State University branch

INFORMATION MODEL OF ACCESS CONTROL

Abstract

It is described the basic access control model used in the present, their main features and differences are defined.

Keywords: access control, model.

Использование распределенных вычислительных систем повлекло за собой необходимость решения вопросов информационной безопасности и защиты информации от несанкционированного доступа. Основным механизмом такой защиты является внедрение модели управления доступом. Модель управления доступом – структура, определяющая порядок доступа субъектов к объектам.

Разработано три основных модели управления доступом: дискреционная (DAC), мандатная (МАС) и недискреционная или ролевая (RBAC). Модели отличаются различными методами управления доступом субъектов к объектам, каждая модель имеет свои преимущества и ограничения. Разрабатывая политику безопасности определенной вычислительной сети, выбирается наиболее подходящая модель управления доступом, исходя из целей безопасности, а также особенностей компании, ее корпоративной культуры и стиля управления. Кроме того, для получения необходимого уровня защиты модели управления доступом могут быть реализованы в комбинированном варианте.

Как правило, модели управления доступом встроены в операционные системы, ядро безопасности операционной системы реализует концепцию монитора обращений. Политика безопасности задается в виде правил, определяющих возможности взаимодействия между субъектами и объектами. Недопустимые правилами взаимодействия пресекаются средствами контроля доступа.

Согласно дискреционной модели доступа владелец ресурса определяет, какие субъекты могут использовать его ресурс. Таким образом, ограничения основываются на авторизации пользователя. Как правило, реализация данной модели происходит посредством списков контроля доступа, содержимое которых определено владельцами.

Однако модель DAC имеет определенные недостатки. В данной модели субъект, имеющий право на чтение информации, без уведомления владельца объекта может передать ее другим субъектам, у которых этого права изначально нет. Кроме того, на практике многие объекты принадлежат не конкретным субъектам, а всей системе, и, следовательно, у таких данных остаются не настроенными правила доступа [2].

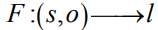

В мандатной модели управления доступом возможности доступа к файлам определены на уровне операционной системы и владельцами ресурсов не могут быть изменены. В данной модели пользователям приписываются возможные уровни допуска, таким же способом классифицируются данные. Запросы на доступ к объектам решаются на основании уровня допуска субъекта, классификации объекта и политики безопасности системы. Уровни безопасности субъектов и объектов задаются с помощью функции уровня безопасности  , которая ставит в соответствие каждой паре объект-субъект уровень безопасности из множества уровней безопасности L, определенных в модели.

, которая ставит в соответствие каждой паре объект-субъект уровень безопасности из множества уровней безопасности L, определенных в модели.

Модель ролевого управления доступом разрешает доступ к ресурсам, основываясь на роли пользователя в компании. Здесь права и разрешения назначаются роли или группе, а пользователь просто наследует эти полномочия. Пользователи могут входить в несколько групп, каждая из которых имеет свои полномочия и привилегии. Сессия является соответствием между пользователем и подмножеством назначенных ему ролей [1]. Пользователи, роли, разрешения, операции и сессии определяются на основании политики безопасности.

Данная модель управления доступом более надежна по сравнению с DAC моделью, поскольку управление доступом организуется на основе групп, а значит, при росте числа пользователей меньше вероятность неверного назначения прав в случае изменения системы.

Преимуществом модели RBAC является возможность создания иерархической структуры ролей, основанной на организационной структуре и функциональных разграничениях конкретной организации. Иерархия позволяет накапливать права и разрешения различных ролей посредством наследования привилегий.

Выбор одной или нескольких моделей обуславливается спецификой области применения и требований к политике безопасности. Система дискреционного управления доступом удобна, когда все ресурсы принадлежат пользователям системы, которые сами должны следить за доступом к ним. Такие системы в основном рассчитаны на небольшое количество пользователей, при росте числа пользователей, многократно усложняется администрирование системы. Мандатная модель управления доступом уместна в организациях, в которых требуется четкая централизованная система управления и безопасность данных является основным приоритетом. Как правило, это военные организации, где функции всех ее членов строго регламентированы. При необходимости совмещения гибкости настройки с централизованным управлением возможно использование комбинации мандатного и дискреционного контроля над доступом. Системы с ролевым управлением доступом целесообразно использовать в больших организациях, со сложной иерархией и большим количеством разделяемых операций.

Список литературы

Медведев Н. В., Гришин Г. А. Модели управления доступом в распределенных информационных системах // Электронный журнал, №1, январь 2011г. [Электронный ресурс] URL: http://technomag.edu.ru/ (дата обращения 15.04.2013).

Обзор и сравнение существующих методов управления доступом [Электронный ресурс] URL: http://www.nsc.ru/ws/YM2003/6312/ (дата обращения 15.04.2013).