СРАВНИТЕЛЬНЫЙ АНАЛИЗ СТАРОГО И НОВОГО СТАНДАРТОВ РФ НА КРИПТОГРАФИЧЕСКУЮ ФУНКЦИЮ ХЭШИРОВАНИЯ

Санчес Р.Х.А.

Аспирант, Южный Федеральный Университет

СРАВНИТЕЛЬНЫЙ АНАЛИЗ СТАРОГО И НОВОГО СТАНДАРТОВ РФ НА КРИПТОГРАФИЧЕСКУЮ ФУНКЦИЮ ХЭШИРОВАНИЯ

Аннотация

В статье приведен сравнительный анализ старого (ГОСТ Р 34.11–94) и нового (ГОСТ Р 34.11-2012) стандартов Российской Федерации, описывающих алгоритмы и процедуры вычисления хэш-функции, которые используются в процессах создания и верификации цифровой подписи.

Ключевые слова: криптография, шифрование, хэш-функция.

Sanchez R.J.A.

Postgraduate student, Southern Federal University

COMPARATIVE ANALYSIS OF THE OLD AND NEW STANDARDS RF ON CRYPTOGRAPHIC HASH FUNCTION

Abstract

The article presents a comparative analysis of the old (GOST R 34.11-94 ) and the new ( GOST R 34.11-2012 ) standards of the Russian Federation, describing the algorithms and procedures for calculating the hash functions, which used in the process of creating and verifying digital signature.

Keywords: cryptography, encryption, hash function.

ГОСТ Р 34.11-2012 (функция «Стрибог») является новым российским криптографическим стандартом хэш-функции для любого набора двоичных символов, которые используются в компьютерных методах криптографии [1].

Стандарт разработан для замены ГОСТ Р 34.11–94 (далее «ГОСТ») [2], обработка блоков в котором происходит по алгоритму шифрования ГОСТ 28147-89 [3-5], содержим нелинейные преобразования на S-блоках. Алгоритм ГОСТ является итеративным.

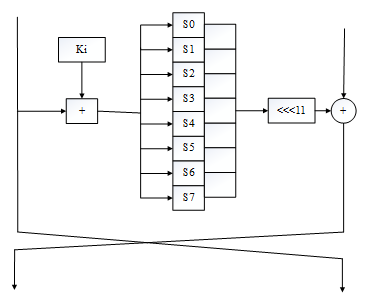

В процессе шифровки происходит 32 раунда преобразований (рис. 1):

Рис. 1 Раунд алгоритма ГОСТ 28147-89

Разработка стандарта потребовалась для создания хэш-функции, отвечающей необходимым потребностям стандарта ГОСТ 34.10-2012 [6] на электронную цифровую подпись (ЦП). Данная функция хэширования применяется при практической реализации систем ЦП на основе ассиметричного криптографического алгоритма (один ключ используется для зашифрования данных, а другой для дешифрования), которые позволяют обойти недостатки, свойственные симметричным системам: при их использовании не нужен секретный обмен ключами (открытые ключи передаются динамически), а так же исчезает квадратичная корреляция количества ключей от количества пользователей.

В новом стандарте размер блока входных данных вдвое меньше, чем в ГОСТ при той же длине хэша, однако «Стрибог» может работать и при длине хэша в два раза большей.

Базовый алгоритм шифрования реализует перестановку элементов множества V128 в зависимости от значений итерационных ключей Ki ∈ V128, i=1,2,…,10.

Алгоритм зашифрования реализует преобразование множества V128 в соответствии с равенством

| |

(1) |

где a ∈ V128.

Алгоритм расшифрования реализует преобразование множества V128 в соответствии с равенством

| |

(2) |

где a ∈ V128.

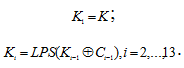

Значения Ki ∈ V512, i = 1,…13 вычисляются как:

|

(3) |

В качестве функции сжатия старый стандарт предусматривает использование симметричного блочного шифра ГОСТ 28147-89. Функция сжатия состоит из 4-х параллельных блоков шифрования по ГОСТ 28147-89, механизма генерации ключей для выполнения шифрования и выходного перемешивающего преобразования.

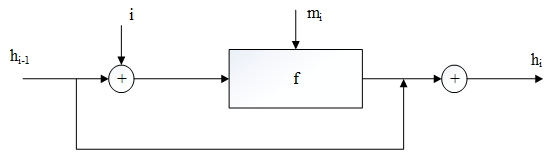

В «Стрибог» функция сжатия основана на конструкции Миагучи-Пренеля (рис. 2).

Рис. 2 Схема конструкции Миагучи-Пренеля, где:

m i – исходное сообщение, h i – значение хеш-функции, h i-1 – значение предыдущей хеш-функции

Значение хэш-кода сообщения M ∈ V* рассчитывается при помощи итерационной процедуры. На каждом шаге вычисления хэш-кода применяется функция сжатия:

| (4) |

значение которой определяется по формуле:

| (5) |

где

| (6) |

Еще одним значительным отличием нового стандарта от старого является то, что значение инициализационного вектора в ГОСТ не определенно, а в новом стандарте определенно и фиксировано.

В [7] приводится исследование старого и нового стандартов Российской Федерации.

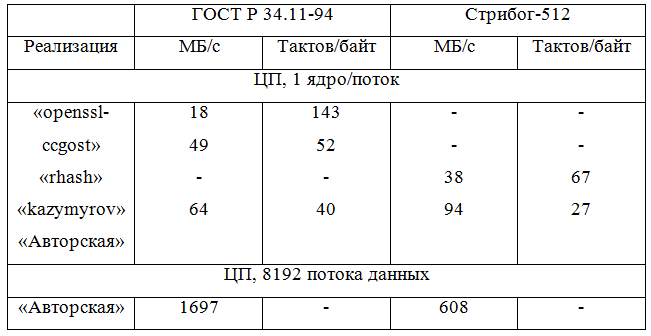

Тестирование производилось на ЦП Intel Core i7-920 CPU @ 2.67 GHz и видеокарте NVIDIA GTX 580. Использовалась авторская гибридная 32-битная схема для «Стрибог» и простая последовательная для ГОСТ.

Результаты исследования представлены в таблице 1.

Таблица 1 - Результаты производительности

В работе [8] были обнаружены некоторые слабые стороны алгоритма ГОСТ с теоретической точки зрения, в то время как из работы [9] можно сделать вывод, что на практике невозможно осуществить атаку на полнораундовую функцию «Стрибог».

Группа исследователей из университета «Конкордия» провели интегральный криптоанализ алгоритма AES, который является базовым для функции «Стрибог» [10]. Результатом исследования использования стало получение значении от 264 до 2120 входных или среднераундовых значений при разных условиях нахождения различителя.

Выводы

- Новый стандарт проще в реализации и оптимизации как алгебраически, так и для конкретной платформы.

- Криптографическая стойкость нового российского алгоритмы получения хэш-функции выше, чем у старого стандарта ГОСТ.

- Новая функция «Стрибог» обладает значительной криптостойкостью и на настоящий момент является недостижимой для полного теоретического взлома.

Литература

- Информационная технология. Криптографическая защита информации. Функция хэширования. ГОСТ Р 34.11-2012. М.: Стандартинформ, 2012. - 38с.

- Информационная технология. Криптографическая защита информации. Функция хэширования. ГОСТ Р 34.11-94. М.: Госстандарт России, 1994.- 23с.

- ГОСТ 28147-89 Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования – М.: Госстандарт СССР, 1989.

- Бабенко Л.К., Ищукова Е.А. Анализ алгоритма ГОСТ 28147-89: поиск слабых блоков // Известия ЮФУ. Технические науки. Тематический выпуск «Информационная безопасность». – Таганрог: Изд-во ТТИ ЮФУ. – 2014. – № 2(151) – С. 148–157.

- Бабенко Л.К., Ищукова Е.А. Использование слабых блоков замены для линейного криптоанализа блочных шифров // Известия ЮФУ. Технические науки. Тематический выпуск «Информационная безопасность». – Таганрог: Изд-во ТТИ ЮФУ. – 2014. – № 2(151). – С. 136–147.

- Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи. ГОСТ Р 34.10-2012. М.: Стандарттинформ, 2012. - 38 с.

- Лебедев П.А. «Параллельные вычисления и задачи управления». Материалы конференции // Москва, http://paco2012.ipu.ru/procdngs/F108.pdf // 2012 г. с. 266-272

- Mendel, N. Pramstaller, C. Rechberger, M. Kontak, and J. Szmidt. Cryptanalysis of the GOST hash function. In D. Wagner, editor, Advances in Cryptology CRYPTO 2008, volume 5157 of LNCS, pages 162–178.

- R. 2. 2. h. Riham AlTawy and Amr M. Youssef. Integral Distinguishers for Reduced-round Stribog. Cryptology ePrint Archive.

- Jian Guo and Jérémy Jean and Gaëtan Leurent and Thomas Peyrin and Lei Wang.The Usage of Counter Revisited: Second-Preimage Attack on New Russian Standardized Hash Funct. Cryptology ePrint Archive, Report 2014/675, 2014. http://eprint.iacr.org/2014/675.

References

- Informatsionnaya tekhnologiya. Kriptograficheskaya zashchita informatsii. Funktsiya kheshirovaniya. GOST R 34.11-2012. M.: Standartinform, 2012. - 38s.

- Informatsionnaya tekhnologiya. Kriptograficheskaya zashchita informatsii. Funktsiya kheshirovaniya. GOST R 34.11-94. M.: Gosstandart Rossii, 1994.- 23s.

- GOST 28147-89 Sistemy obrabotki informatsii. Zashchita kriptograficheskaya. Algoritm kriptograficheskogo preobrazovaniya – M.: Gosstandart SSSR, 1989.

- Babenko L.K., Ishchukova E.A. Analiz algoritma GOST 28147-89: poisk slabykh blokov // Izvestiya YuFU. Tekhnicheskie nauki. Tematicheskiy vypusk «Informatsionnaya bezopasnost'». – Taganrog: Izd-vo TTI YuFU. – 2014. – № 2(151) – S. 148–157.

- Babenko L.K., Ishchukova E.A. Ispol'zovanie slabykh blokov zameny dlya lineynogo kriptoanaliza blochnykh shifrov // Izvestiya YuFU. Tekhnicheskie nauki. Tematicheskiy vypusk «Informatsionnaya bezopasnost'». – Taganrog: Izd-vo TTI YuFU. – 2014. – № 2(151). – S. 136–147.

- Kriptograficheskaya zashchita informatsii. Protsessy formirovaniya i proverki elektronnoy tsifrovoy podpisi. GOST R 34.10-2012. M.: Standarttinform, 2012. - 38 s.

- Lebedev P.A. «Parallel'nye vychisleniya i zadachi upravleniya». Materialy konferentsii // Moskva, http://paco2012.ipu.ru/procdngs/F108.pdf // 2012 g. s. 266-272

- Mendel, N. Pramstaller, C. Rechberger, M. Kontak, and J. Szmidt. Cryptanalysis of the GOST hash function. In D. Wagner, editor, Advances in Cryptology CRYPTO 2008, volume 5157 of LNCS, pages 162–178.

- R. 2. 2. h. Riham AlTawy and Amr M. Youssef. Integral Distinguishers for Reduced-round Stribog. Cryptology ePrint Archive.

- Jian Guo and Jérémy Jean and Gaëtan Leurent and Thomas Peyrin and Lei Wang.The Usage of Counter Revisited: Second-Preimage Attack on New Russian Standardized Hash Funct. Cryptology ePrint Archive, Report 2014/675, 2014. http://eprint.iacr.org/2014/675.