Проектирование защищенной корпоративной сети с применением VPN

Проектирование защищенной корпоративной сети с применением VPN

Аннотация

В статье рассматриваются возможные способы защиты корпоративной информации. Целью является проектирование защищенной корпоративной сети с применением VPN. Рассмотрена методика проектирования защищенной корпоративной сети (КС) с удаленными филиалами. Авторы предлагают рекомендации для обеспечения устойчивой связи с корпоративной сетью в головном офисе и филиалах. Для большей безопасности предлагается использовать принцип нулевого доверия, при котором каждый пользователь при обращении к ресурсам будет проходить двухфакторную аутентификацию. При этом важно грамотно настроить политику безопасности во избежание потери доступа сотрудников в корпоративную сеть. В работе представлены методология построения безопасной КС, в которой используются такие этапы как изучение структуры КС и выбор технологий для связи головной организации и филиалов, реализация КС с учётом прав доступа, определение расположения серверов, коммутационных шкафов и телекоммуникационных розеток, создание логической структуры сети, подбор активного сетевого оборудования, распределение сетевых адресов и подсетей, создание физической структуры сети и разработка политик безопасности, списков доступа и сценариев их реализации.

1. Введение

Сегодня эффективное функционирование предприятий невозможно представить без использования современных информационных технологий. Организации не ограничены территориально одним местом и активно внедряют сетевые технологии для дистанционного взаимодействия с партнерами, а также предоставляют сотрудникам возможность удаленной работы. Эти меры способствуют повышению гибкости бизнес-процессов и обеспечивают эффективное распределение ресурсов, при этом создавая дополнительные вызовы в области информационной безопасности .

По данным авторитетной компании, специализирующейся на информационной безопасности в корпоративном секторе InfoWatch, в 2023-ем году в Интернет утекло 1,12 миллиарда записей персональных данных, что на 60% больше по сравнению с 2022-ым годом, когда было скомпрометировано около 700 миллионов записей. Несмотря на то, что количество инцидентов утечек сократилось на 15% и составило 656 случаев, средний объем данных, украденных за один инцидент, удвоился – с 0,9 миллиона до 1,7 миллиона записей. Из российских компаний утекло 95 крупных баз данных, что на 28% больше, чем в 2022-ом году. Более 80% утечек было связано с кибератаками, и 35% компаний считают утечки персональных данных одной из самых актуальных угроз , .

В сложившейся ситуации корпоративная информация, передаваемая в онлайн-среде, подвержена риску перехвата и несанкционированного использования злоумышленниками. Под угрозой оказываются не только конфиденциальные данные, содержащиеся в важных документах, но и учетные данные для доступа к корпоративным системам, включая электронную почту, системы электронного документооборота, дампы внутренних баз данных и другие критически важные сервисы . Обеспечение безопасности данных при их передаче в корпоративных сетях (КС) является серьезной и актуальной задачей. Несмотря на широкое разнообразие существующих методов защиты КС, крайне важно постоянно внедрять новые подходы к кибербезопасности, поскольку злоумышленники непрерывно совершенствуют свои инструменты и находят способы обхода действующих защитных механизмов . Только проактивное обновление и адаптация мер безопасности позволяют противостоять новым угрозам и минимизировать риски утечек данных и компрометации систем.

Одним из способов организации распределенных защищенных информационных систем (ИС) является применение протоколов VPN (Virtual Private Network), которые обеспечивают создание виртуальных туннелей связи через сеть Интернет . В настоящей статье будет рассмотрена методика проектирования защищенной корпоративной сети (КС) с удаленными филиалами.

Предлагаемая методика будет состоять из следующих этапов:

- изучение структуры КС и подбор технологии и оборудования для объединения головной организации и ее филиалов в КС;

- реализация КС с учетом различных прав доступа;

- определение места расположения серверного оборудования и коммутационных шкафов, а также телекоммуникационных розеток;

- создание логической структуры сети организации;

- подбор активного сетевого оборудования;

- разработка политик безопасности, списков доступа к ресурсам сети и сценариев реализации политики безопасности.

Далее мы рассмотрим технологии VPN и рассмотри процесс разработки защищенной КС на их базе.

1.1. Общие принципы обеспечения безопасности сети на базе технологии VPN

Для защиты КС разработаны способы и методики, которые широко применяются на всей территории РФ.

Прежде чем переходить к разработке системы защиты, необходимо провести аналитические работы по оценке защищённости. Они могут проводиться по нескольким направлениям:

1) комплексный анализ информационных систем;

2) разработка комплексных рекомендаций по методологическому, организационно-управленческому, технологическому, общетехническому и программно-алгоритмическому обеспечению работы информационных систем (ИС) компании ;

3) организационно-технологический анализ ИС компании;

4) экспертиза решений и проектов;

5) работы по анализу документооборота;

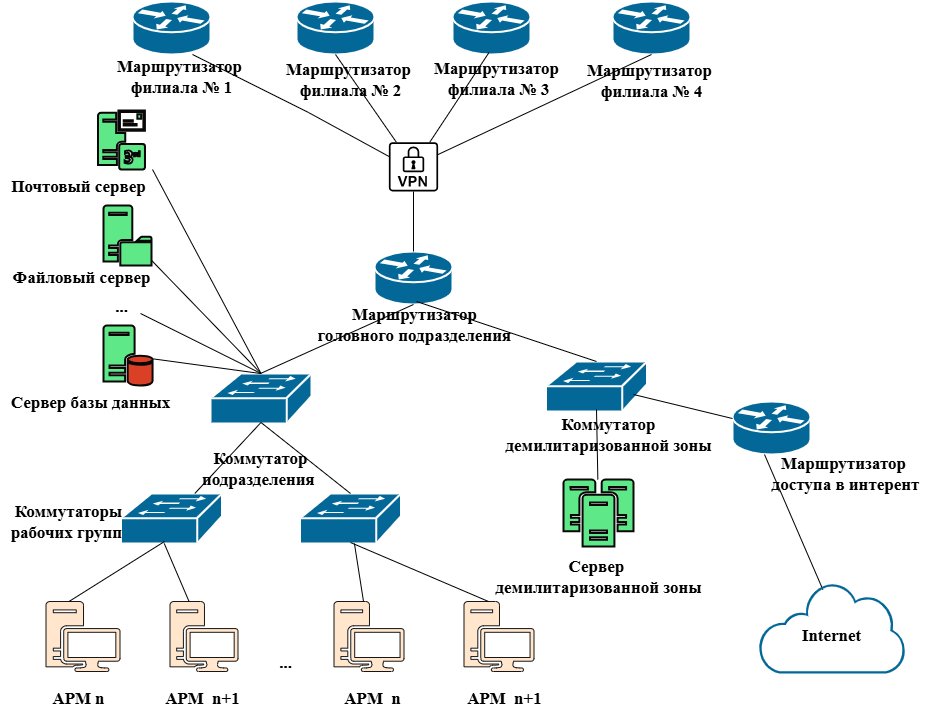

Рисунок 1 - Схема обобщённой корпоративной сети

1) VPN локальной сети (Local Area Network VPN), которая обеспечивает защиту данных внутри корпоративной сети от несанкционированного доступа. Она включает протоколы шифрования конфиденциальных данных, контроль доступа, защиту паролей и регистрацию коллизий, а также безопасность операционных систем.

2) Внутрикорпоративная VPN (Intranet VPN), которая ответственна за безопасные соединения между подразделениями распределенной компании, так же как VPN локальной сети использует шифрование, поддерживает критически важные транзакционные приложения и сервисы (СУБД, почта, FTP).

3) VPN с удаленным доступом обеспечивает безопасное подключение удаленных сотрудников и подразделений через открытые сети. Включает надежную идентификацию и аутентификацию, а также управление защитными ресурсами распределенной системы.

4) Межкорпоративная VPN предоставляет безопасные соединения с внешними организациями, клиентами и партнерами, позволяя обмениваться конфиденциальной информацией без риска утечек. Поддерживает аутентификацию и контроль доступа к ресурсам.

Рассмотренные архитектуры VPN реализуются в программно-аппаратных комплексах, обеспечивающих криптографическую защиту передаваемого трафика с использованием туннельных соединений между устройствами пользователя и серверами. Эти комплексы поддерживают различные протоколы шифрования, а также могут включать средства аутентификации и авторизации, которые отвечают за идентификацию пользователей и управление их правами доступа. Дополнительно могут применяться системы обнаружения и предотвращения вторжений (IDS/IPS), что создает дополнительный уровень защиты. В рамках организации для этих целей используется специализированное оборудование, такое как криптографические шлюзы (VPN) .

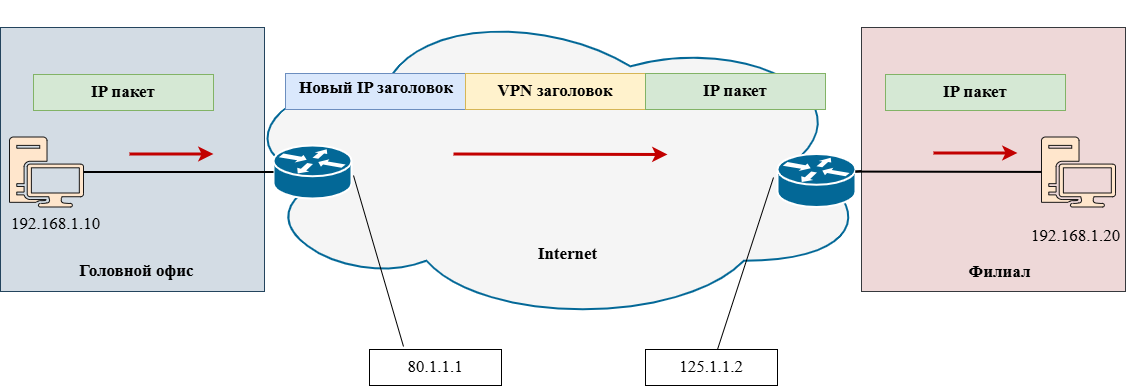

Рисунок 2 - Туннельная схема организации VPN сети

- инкапсуляция пакетов с шифрованием в рамках одного протокола;

- создание виртуального IP-туннеля между узлами сети с использованием технологии туннелирования.

Эти туннели защищают передаваемую информацию от перехвата и анализа злоумышленниками. Основные элементы архитектуры VPN включают VPN-сервер, алгоритмы шифрования, систему аутентификации и протоколы связи. Выбор этих компонентов напрямую влияет на безопасность, производительность и совместимость сети, что делает их ключевыми аспектами при проектировании VPN для организаций. Такой же принцип можно использовать и для организации автоматизированного рабочего места (АРМ) сотрудника, работающего удаленно.

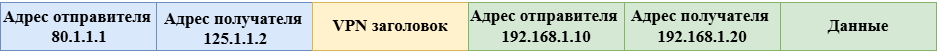

Рисунок 3 - Схема туннелирования пакетов в технологии VPN

Рисунок 4 - Инкапсулируемый пакет

2. Виды протоколов и соединений VPN

В настоящий момент существует следующий набор стандартных протоколов для VPN :

- GRE;

- L2TP/IPsec;

- IKEv2/IPSec;

- IPSec;

- OpenVPN/ TCP;

- Easy Cisco VPN;

- Веб-VPN;

- L2/L3 VPN

- PPTP и др.

На их описании не будем останавливаться, поскольку в все они рассмотрены достаточно подробно. Важно отметить, что для различных соединений различные протоколы. Так, например, для Remote Access VPN (на основе удаленного доступа) используется SSL/TLS, а для Site-to-Site VPN, который объединяет несколько офисов одной компании в единую корпоративную сеть с защищенными каналами между сетями используется IPsec. Используемые для построения КС протоколы VPN должны обладать надежным алгоритмом шифрования.

Соединение VPN может осуществляться:

-централизованно – через центральный VPN-сервер;

-децентрализованно.

2.1. Реализация КС с учетом различных прав доступа

Конфигурация VPN, которая включает протоколы VPN, алгоритмы шифрования, методы аутентификации и протоколы туннелирования, имеют решающее значение для управления безопасностью сети. При этом использовать VPN технологии для реализации безопасной КС необходимо с учетом прав доступа для обеспечения полноценной защиты. Рекомендации для проектирования КС в таком случае будут следующие:

- сегментация сети: VPN позволяет создавать виртуальные подсети, к которым будет доступ только у ограниченного круга пользователей;

- дополнительные требования для привилегированных пользователей: установка PAM (Privileged Access Management) решений, которые позволяют после подключения по VPN предоставлять доступ только к серверу PAM, а от него уже осуществлять доступ ко всем остальным системам;

- мониторинг, журналирование и аудит событий: использование VPN-решения интегрированной системой мониторинга и логирования позволят оперативно реагировать на аномальные попытки доступа и нарушения;

- использование VPN с динамическим распределением прав: для более высокой гибкости VPN-решения могут поддерживать динамическое управление правами.

Для большей безопасности предлагается использовать принцип нулевого доверия, при котором каждый пользователь при обращении к ресурсам будет проходить двухфакторную аутентификацию. При этом важно грамотно настроить политику безопасности во избежание потери доступа сотрудников в корпоративную сеть.

2.2. Определение места расположения оборудования

При выборе программного обеспечения VPN для безопасной настройки КС помимо вышеприведённых рекомендаций необходимо учитывать, количество, качество и размещение оборудования в соответствии cо структурой предприятия. Серверные располагаются в каждом филиале, совместно с активным оборудованием. В центральном офисе как правило располагаются головной сервер, почтовый сервер, DNS-сервер, веб-сервер, DHCP-сервер, файловый сервер, сервер резервного копирования и другие корпоративные серверы, на которые устанавливаются системы контроля. К таким системам контроля могут быть отнесены SIEM, DAM и DCAP решения. Помимо этого, в серверных необходимо предусмотреть наличие средств бесперебойного питания, ограничения физического доступа. Для обеспечения наилучшей защиты конфиденциальной информации рекомендуется отказаться от сторонних систем хранения данных и виртуальных машин, а также от облачных сервисов

.2.3. Создание логической структуры сети организации

Для усиления защиты целесообразно внедрить сетевую сегментацию, которая позволит на основе одной физической сети создать несколько изолированных логических сегментов. Это можно реализовать посредством виртуальных локальных сетей (VLAN), разделяющих инфраструктуру на группы с различными уровнями доступа и ограничениями. Такое разделение снижает риски несанкционированного доступа и локализует потенциальные угрозы, препятствуя их распространению по всей сети .

Для обеспечения доступа локальной сети к Интернету применяется технология трансляции сетевых адресов NAT (Network Address Translation), скрывающая внутренние IP-адреса от внешней сети и повышающая безопасность и конфиденциальность данных. Использование NAT также необходимо, поскольку интернет-маршрутизаторы не поддерживают внутренние (зарезервированные) адреса.

Для обеспечения устойчивой связи с корпоративной сетью в головном офисе и филиалах рекомендуется иметь минимум два альтернативных интернет-канала. Если имеются сотрудники, работающие удаленно, которые могут подключаться через разнообразных провайдеров, необходимо предусмотреть универсальный резервный канал. В случае использования домашнего интернета как рабочего средства рекомендуется назначить сотруднику статический IP-адрес и ограничить доступ к корпоративной сети и облачным ресурсам компании исключительно с этого адреса для повышения безопасности и контроля местоположения.

2.4. Подбор сетевого оборудования

Для стабильного и безопасного соединения необходимо правильно подобрать активное коммуникационное оборудование. На мировом рынке существует множество компаний, производящих различное сетевое оборудование (коммутаторы, межсетевые экраны, маршрутизаторы и т.п.), однако с 2025 года организации будут ограничены в выборе средств защиты информации. В соответствии с указом президента Российской Федерации от 01 мая 2022 года «О дополнительных мерах по обеспечению информационной безопасности Российской Федерации» c 1 января 2025 года российским организациям запрещается использовать средства защиты информации, произведенные в определенных иностранных государствах. Несмотря на ограничения, выбор остается большим и зависит от масштабов сети, необходимой пропускной способности, количества подключаемых устройств, управляемости, цены и т.д. При проектировании защищенной корпоративной сети следует выбирать роутеры, которые поддерживают VPN протоколы, на основе которых планируется организация сети и поддерживается шифрование пакетов.

Межсетевые экраны должны обладать возможностью фильтрации и анализа безопасности; для защиты от несанкционированного доступа рекомендуется использовать файрволы с функциями DPI (Deep Packet Inspection) и IDS/IPS (Intrusion Detection and Prevention System). Очевидно, что подбираемый межсетевой экран должен иметь сертификат ФСТЭК России. Различные технологии сетевой защиты и комплексную безопасность обеспечивают NGFW .

Необходимо упомянуть и о безопасной и грамотной организации структурированной кабельной системы. Рекомендуется подключение сетевых устройств через сменные патч-корды и витую пару категории 5е, проложенную в защищённых каналах и кабелепроводах (например, для связи между коммутаторами). Прокладка кабелей осуществляется по лоткам и кабельным каналам с поворотами до 90°, с использованием коммутационных панелей и шкафов. На рабочих местах используются сетевые розетки с двумя телекоммуникационными разъемами, подключённые к коммутационным панелям через патч-корды RJ-45, что обеспечивает гибкость и структурированность подключения.

При выборе сетевого оборудования для удаленных сотрудников следует учитывать поддержу VLAN для сегментации сети и управления доступом, возможность работы с несколькими интернет-каналами, включая LTE, для обеспечения бесперебойной работы, а также наличие функций централизованного управления и мониторинга. Кроме того, оборудование должно поддерживать удаленное обновление прошивки и администрирование для обеспечения безопасности VPN-сети и своевременного устранения уязвимостей.

2.5. Разработка политик безопасности

Политика безопасности организации при проектировании КС с применением VPN является одним из ключевых моментов. Не существует единой политики безопасности, разрабатывать ее необходимо под конкретную организацию и внедрять на различных уровнях. Однако существует ряд общих требований:

- использование надежных протоколов, поддерживающих актуальные алгоритмы шифрования;

- постоянное обновление и исправление ошибок ПО, выпускаемого поставщиками оборудования;

- использование антивирусных средств защиты и их постоянная поддержка;

- грамотная настройка контроля доступа, основанная на принципе разумной достаточности;

- настройка и постоянная поддержка списков контроля доступа, чтобы разрешать или блокировать трафик для определенных протоколов;

- отключение неиспользуемых служб;

- настройка портов (для ненужных служб должны быть заблокированы на рабочих станциях, за исключением необходимых служб, таких, как HTTP и HTTPS);

- мониторинг и аудит трафика и событий безопасности.

Данный перечень можно продолжать довольно долго, однако без обучения сотрудников и наложения обязательств на них о неразглашении конфиденциальной информации защита сети не будет реализована в полном объёме. С каждым сотрудником организации необходимо заключать соглашение о неразглашении сведений конфиденциального характера. Сотрудники несут ответственность за соблюдение требований информационной безопасности, будучи осведомлёнными о соответствующих правилах и политиках, связанных с их профессиональной деятельностью. Несоблюдение этих требований влечёт дисциплинарные меры вплоть до увольнения. Руководители подразделений также обязаны обеспечивать информирование и обучение сотрудников по вопросам безопасности, а также контролировать выполнение этих требований. В случае нарушений они несут ответственность и могут подвергнуться соответствующим санкциям. Нарушения информационной безопасности регулируются внутренними документами организации и законодательством РФ, что может включать расследование инцидента, административные и юридические последствия, а также профилактические меры для предотвращения повторных нарушений, с целью защиты организации от угроз.

3. Заключение

Использование технологии VPN является эффективным и безопасным решением для организации удаленных филиалов КС. Для обеспечения безопасности существуют различные методы, однако наибольшая результативность достигается за счет комплексного применения всех представленных методов. Для минимизации рисков компрометации информации, обеспечения целостности и доступности информационных ресурсов предприятия необходимо формировать систему защиты КС на всех этапах, начиная от проектирования, построения и заканчивая постоянным мониторингом и контролем. Как правило, не существует четкого набора требований и критериев для конкретной организации и пользователей, что подчеркивает важность разработки понятной методики построения безопасной КС с применением технологии VPN.

В работе представлена методология построения безопасной КС, в которой используются следующие этапы:

- изучение структуры КС и выбор технологий для связи головной организации и филиалов;

- реализация КС с учётом прав доступа;

- определение расположения серверов, коммутационных шкафов и телекоммуникационных розеток;

- создание логической структуры сети ;

- подбор активного сетевого оборудования;

- распределение сетевых адресов и подсетей;

- создание физической структуры сети;

- разработка политик безопасности, списков доступа и сценариев их реализации.

Важно отметить, что представленные требования могут меняться в зависимости от различных факторов, однако ключевые принципы, описанные выше, остаются неизменными. Представленные этапы построения КС можно использовать в качестве методики для организации удаленных филиалов организаций.