Двухуровневая структура построения защиты информации в корпоративной сети на основе полносвязности

Двухуровневая структура построения защиты информации в корпоративной сети на основе полносвязности

Аннотация

В статье рассматривается метод построения локальной инфраструктуры с использованием полносвязности. Особенность предлагаемого решения заключается в том, что функционально сеть разделена на два уровня. Первый уровень подключается к сети интернет. На этом уровне расположены защитные ресурсы, а именно различные анализаторы информационных потоков, осуществляющие анализ трафика, поступающего из сети интернет в корпоративную сеть, и предотвращающие атаки из внешней сети. Во втором уровне расположены ресурсы — персональные компьютеры, серверы и другие сетевые объекты. Второй уровень, как и первый, использует полносвязную сеть, и все объекты подключаются интерфейсами к полносвязной сети.

Применение предложенной структуры построения сети позволяет анализировать входящий в корпоративную сеть и предотвращать различные компьютерные атаки, в частности, различные виды DDoS атак, атаки перехвата трафика, атаки на web-приложения, например, SQL- и XSS-инъекции.

Второй уровень полносвязной сети, который направлен на анализ внутренних потоков в корпоративной сети, где минимизируются случаи заражения рабочих мест пользователей компании и других устройств корпоративной сети вирусными программами.

Целью данной работы является реализация двухуровневой структуры сети, построенной на принципах полносвязности.

Задачами являются разработка модели функционирования первого и второго уровней полносвязной сети, а также модели формирования маршрутов в предлагаемой структуре и защита от внутренних и внешних атак.

В статье используются теория и методы графов, а также метод группового учета аргументов.

1. Введение

Вопросы защиты информации остаются приоритетными для всех сфер деятельности. Государственные органы и коммерческие предприятия подвергаются информационным атакам (к ним относятся и информационные объекты ОАО РЖД) обуславливаемыми различными причинами, среди которых выделяются отсутствие импортозамещающих технических средств для реализации сетевого сегмента, проблемы с фильтрацией трафика с целью предотвращения фишинговых атак, недостаточной развитостью сетевой инфраструктуры, заключающейся в том, что существующие подходы ее реализации не позволяют подходить к этому процессу дифференцировано, то есть создавать условия для защиты информации ориентированные на изменяющиеся и совершенствующие внешние и внутренние атаки, что позволило бы системам защиты информации значительно расширить их функциональные возможности.

В соответствии с Приказом ФСТЭК России «Об утверждении Требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации» от 25 декабря 2017 г. № 239 на объектах критической информационной инфраструктуры (объекты информационной инфраструктуры ОАО РЖД относятся именно к таковым) должны быть реализованы различные организационные и технические меры по обеспечению безопасности значимых объектов критической информационной инфраструктуры в соответствии с установленной категорией значимости. Технологии должны реализовать ряд мер, включая следующие: идентификация и аутентификация пользователей и инициируемых ими процессов, разделение полномочий (ролей) пользователей, мониторинг безопасности, контроль целостности программного обеспечения, обеспечение доверенных каналов и маршрутов, с разборкой ранее использованных, реализация систем защиты с использованием одной из моделей дискреционной, мандатной или ролевой, защита от скрытых каналов передачи информации.

Важно отметить, что появление новых IT разработок не только порождает новые способы атак, но и расширяет существующий перечень угроз, а, как известно, каждая угроза может быть осуществлена большим количеством различных атак . Появление новых технологий снижает уровень защищенности существующих систем. В связи с этим на первый план выходит необходимость формирования полного перечня угроз информации, однако данная проблема не имеет простого решения. Для решения этой задачи создаются различные модели угроз, в основе которых лежат всевозможные математические аппараты и информационные модели.

При этом множественность различных моделей обуславливается не только различием взглядов исследователей и их подходов к решению проблемы. Используемые решения задач защиты информации зависят от аспекта информационной безопасности . Мы не можем использовать одни и те же модели для обеспечения защиты конфиденциальности и целостности или доступности, так же как мы не можем использовать одинаковые модели для предсказания атак на информацию и на систему ввиду того, что объекты принципиально отличаются друг от друга. Всем вышесказанным определяется актуальность исследования. Встраивание систем защиты в существующую сетевую структуру требует ее изменения, что неизбежно повышает стоимость любого решения.

Существенно отметить, что вектор направления развития информационных технологий в ОАО РЖД ориентирован на все большее использование интеллектуального подхода в решении задач, стоящих перед транспортной отраслью. В этой связи разработки использующие интеллектуальные методы управления внедряются в повседневную деятельность, а именно , , , :

— цифровой помощник маневрового диспетчера;

— интеллектуальная система Cognitive Rail Pilot;

— программный комплекс Эльбрус-М;

— системы беспилотного движения;

— системы с применением технологии технического зрения на маневровых локомотивах;

— системы прогнозирования размеров грузового движения и пассажирских перевозок.

В статье рассматривается метод построения локальной инфраструктуры с использованием полносвязности. Особенность предлагаемого решения заключается в том, что функционально сеть разделена на два уровня. Первый уровень подключается к сети интернет. На этом уровне расположены защитные ресурсы, а именно различные анализаторы информационных потоков, направленные на анализ поступающего трафика из сети интернет в корпоративную сеть и предотвращающие атаки из внешней сети. Первый уровень представляет собой полносвязную сеть, мощность которой определяется количеством объектов и количеством маршрутов, которые могут быть реализованы в этой сети. В статье рассматриваются простые маршруты, то есть маршруты, не допускающие повторного использования объектов.

Использование методов построения анализаторов с применением искусственных нейронных сетей открывает большие возможности для реализации сложных моделей обработки информационных потоков с целью выявления и предотвращения компьютерных атак на ресурсы компаний. Полносвязность сети открывает возможность параллельной обработки информационных потоков направленных на идентификацию различных типов атак и достаточно эффективное увеличение мощности обработки потоков в случае возрастания потребностей для обработки потоков.

Во втором уровне расположены ресурсы — персональные компьютеры, сервера и другие сетевые объекты. Второй уровень, как и первый, использует полносвязную сеть и все объекты подключаются интерфейсами к полносвязной сети. Но в отличие от первого уровня, на втором проводится анализ внутренних атак, вызванных либо специально направленными действиями злоумышленника, либо ошибочными действиями персонала. В статье рассмотрено построение моделей защиты приложений, функционирующих на первом и втором уровне. Информация из первого уровня передается во второй уровень и наоборот. В статье рассмотрены принципы формирования маршрутов между двумя уровнями.

Отметим следующую особенность, заключающуюся в том, что техническая реализация объектов в полносвязной сети предусматривает использование оптических интерфейсов, работающих на скоростях выше одного гигабита (Gb). Это является преимуществом в реализации предлагаемой структуры сети и открывает широкие перспективы в применении коммутаторов нового поколения со скоростями передачи информации выше одного Gb.

Целью данной работы является реализация двухуровневой структуры сети, построенной на принципах полносвязности.

Задачами являются разработка модели функционирования первого и второго уровней полносвязной сети, а также модели формирования маршрутов в предлагаемой структуре и защита от внутренних и внешних атак.

В статье используются теория и методы графов, а также метод группового учета аргументов.

2. Решение

Корпоративные сети крупных компаний, в частности ОАО РЖД, в своей деятельности используют подключение к сети интернет, так как большое количество внешних компаний используют ее сервисы для реализации своих бизнес процессов. Это требует реализации строгой политики доступа субъектов и контроля информационных потоков к/из корпоративной сети. Совершенствование технологий нападения со стороны злоумышленников и западных компаний специализирующихся на формировании разнообразных атак требует адекватного ответа, что осуществить, используя существующие методы организации сетей и защиты информации не всегда представляется возможным.

Одним из методов предотвращения атак является метод сборки/разборки маршрута для реализации доступа в сеть субъекта Si. Это означает, предотвращение повторения маршрута и индентификации субъекта Si другим субъектом Si+1 по параметрам, реализованным для информационного потока от субъекта Si.

В результате проведенного анализа можно заключить, что в российской законодательной базе нет унифицированного стандарта, содержащего методику формирования политики разграничения доступа. Существующие решения носят частный характер и не учитывают модель информационных потоков в системе, а руководствуются только регламентированным перечнем прав доступа, что не позволяет осуществлять полный контроль над разграничением доступа из-за вероятности появления новых неучтенных ранее информационных потоков. В существующих подходах трудно учесть изменения в модели угроз информации, хотя именно модель угроз позволяет определить возможность появления несанкционированных информационных потоков.

Информационные потоки обозначим ism – исток и stm – сток однозначно определяются и не могут быть перепутаны

, , то есть ism – истоку не может соответствовать stm+k – сток с другим номером. Это определятся требованием корректности субъектов и запускаемыми ими сущностями – приложениями. Приложения, запускаемые на персональных компьютерах или серверах, должны соответствовать требованиям изолированной программной среды , , , а именно:— корректность: субъекты называются корректными относительно друг друга, когда в любой момент времени отсутствует поток (изменяющий состояние объекта) между любыми объектами, ассоциированными с этими субъектами;

— программная среда называется изолированной (ИПС), когда она является замкнутой по порождению субъектов (в ней действует монитор безопасности субъектов (МВС)) и субъекты из порождаемого множества корректны относительного друг друга и монитора безопасности объектов (МВО);

— маршруты в нотации теории графов не ориентированные;

— маршруты простые, то есть в маршруте не может использоваться порт, занятый другим информационным потоком;

— маршруты должны быть реализованы с помощью виртуализации сети и отвечать требованиям Lf ∩ Nf = Ø, где Lf, Nf — разрешенные и неразрешенные маршруты в сети.

В полносвязной сети Oi объект соединяется с Oj объектом через порты, которые обозначим через e, где , где n — количество объектов полносвязной сети. В нотации дискреционной модели имеем:

где N — количество ребер полносвязной сети или связей между объектами;

M — количество простых маршрутов.

Соединение между объектами полносвязной сети осуществляется через порты. В модели принято следующее, каждый объект нумерует порт по номеру соседнего объекта, с которым он соединяется. Тогда используя (1) для k=1;i=1;j=2 запишем:

Каждый объект имеется n-1 связей, которые реализуются через порты. В этой связи представим последнюю формулу (1) следующим образом для произвольных i,j:

де p — номер порта, который не равен номеру своего объекта, а указывает на номер соседнего объекта, к которому он присоединяется;

cp — переменная указывающая активность порта:

cp=1, порт активен,

cp=0, порт закрыт.

Рассмотрим принципы формирования маршрутов в полносвязных сетях в нотации теории графов. Простой маршрут m в полносвязной сети с kl промежуточными объектами:

где kl — номера промежуточных объектов;

— порт объекта в полносвязной сети;

— соединение объекта

через порты с соседними объектами Oi и

;

n — количество объектов полносвязной сети.

К ресурсам корпоративной сети ОАО РЖД подключаются пользователи компаний через сеть интернет. Модель доступа легитимного субъекта S_i^l в корпоративную сеть из интернета без технологии полносвязности, с проверкой идентификации (4):

где — сформированный хеш — идентификационных параметров субъекта

;

— маршрут в интернете;

— объект защитный экран, устанавливает соответствие между протоколом и ip-адресами серверов;

— анализатор информационного потока, может отсутствовать, поскольку проверка легитимности проведена;

— сервер AD проверки легитимности пользователя

по

;

— сервис, запрашиваемый легитимным пользователем.

Помимо легитимных пользователей возможно подключение внешних пользователей без проверки идентификации через сервис почтовых сообщений или web-ресурсы которое описывается следующей структурой:

где — не идентифицированный субъект k;

— объект защитный экран, устанавливает соответствие между протоколом и ip-адресами серверов;

— анализатор информационного потока.

Как правило, на входе сети дополнительно устанавливается анализатор , выполняющий функции предварительного анализа атак. Необходимо отметить, что различные разработчики предлагают свои решения, содержащие определенный набор фильтрующих функций к анализируемому информационному потоку. Подключение анализаторов, как правило, осуществляется путем их последовательного включения с минимизацией изменений в структуре сети. Ввиду последовательного подключения маршрутизация в сети не изменяется.

Предлагаемая модель реализации сети на основе полносвязности позволяет значительно расширить функциональные возможности для подключения систем защиты — анализаторов. Ввиду значительного изменения сложности атак все большее внимание уделяется применению сложных правил фильтрации с использованием технологии искусственного интеллекта. Изменяется не только сущность атак, но и количественные параметры — ее объемы и продолжительность. Между тем существующие системы имеют существенное временное отставание, при фиксации и уничтожении атаки, так как сбор информации происходит со множества объектов по факту возникновения инцидента. К тому же, сбор информации не автоматизирован.

Формирование маршрутов сервером монитор безопасности объектов (МВО) осуществляется методом группового учета аргументов

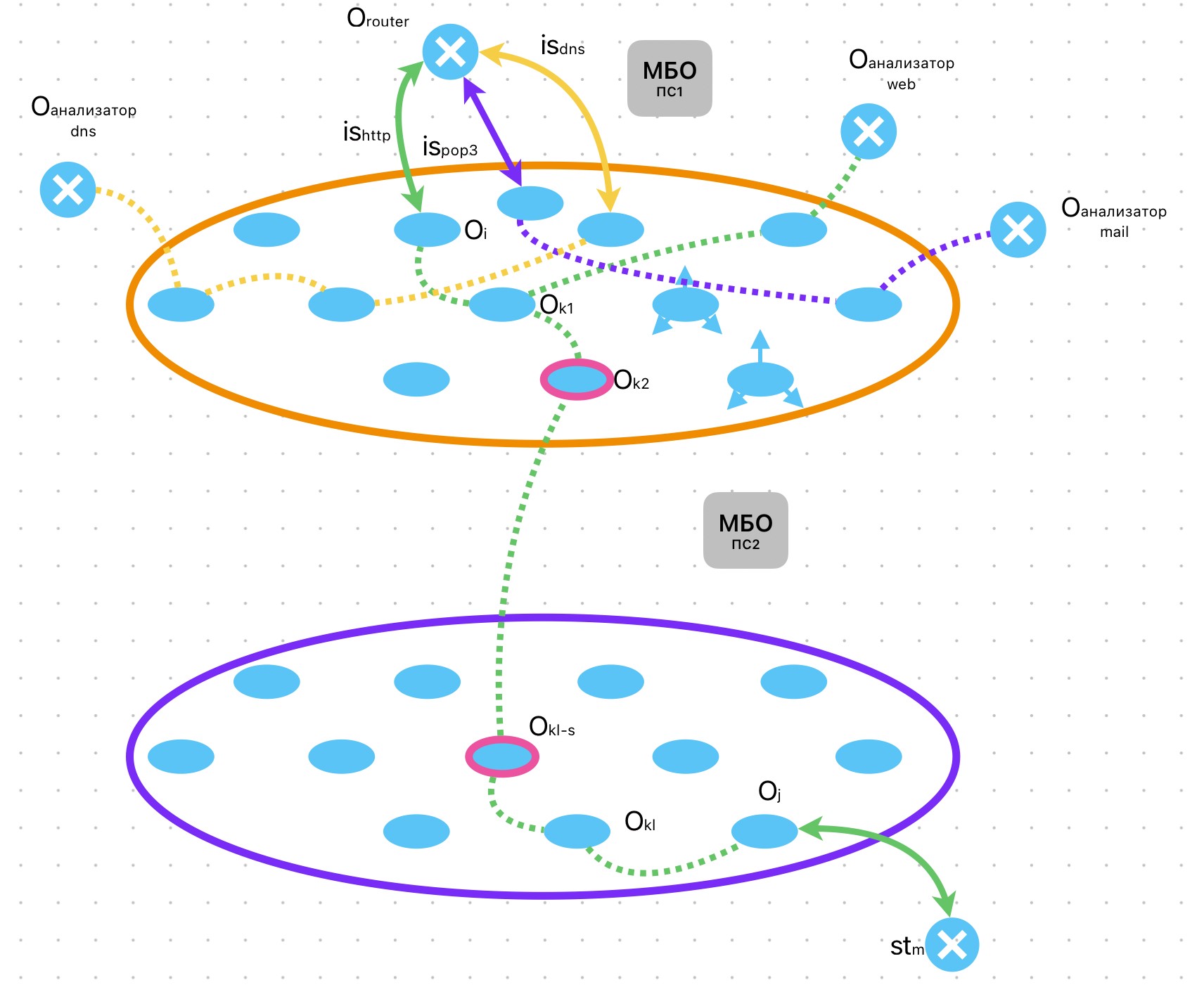

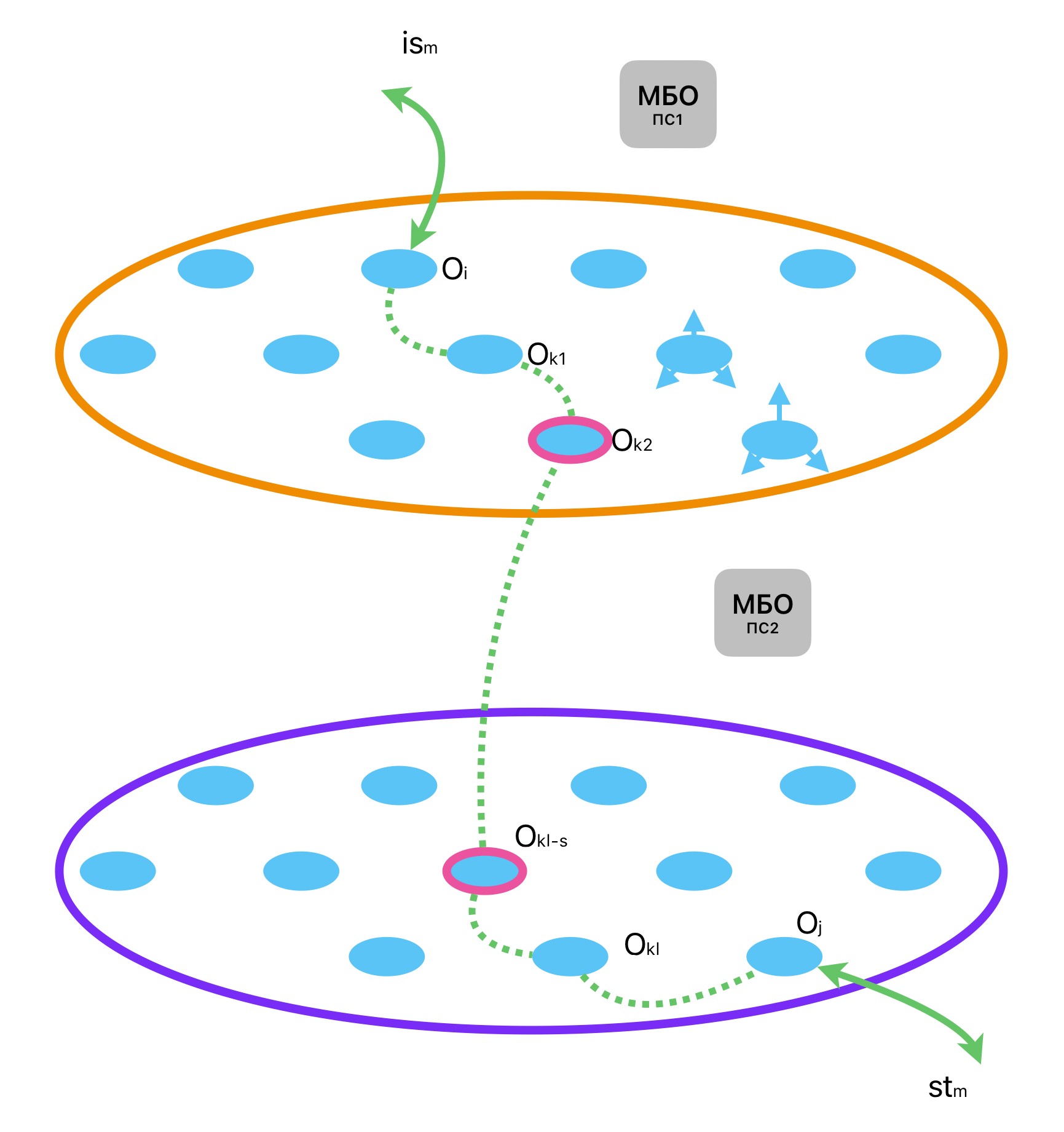

, , с выделением маршрутов по критерию на первом ряду (кратчайшие маршруты), на втором ряду (через один промежуточный объект) и так далее. Кратчайший маршрут для передачи информационных потоков с наибольшим приоритетом. Маршруты с промежуточными объектами для информационных потоков с меньшим приоритетом.Рассмотрим схему, приведенную на рисунке 1. Две полносвязные сети поддерживают формирование маршрутов при помощи сервера MBO1 и MBO2. Между полносвязными сетями установлены связи через объекты. Исходя из формулы (1) опишем маршрут, проходящий от истока ism находящемуся в полносвязной сети ПС1 к стоку stm в полносвязной сети ПС2, имеем:

где индексы MBO1 и MBO2 в (6) указывают, что формируются маршруты в ПС1 и ПС2 так, что они должны проходить через объекты (эти объекты назначаются заранее) связывающие эти полносвязные сети, а именно и

;

Рисунок 1 - Связь между полносвязными сетями

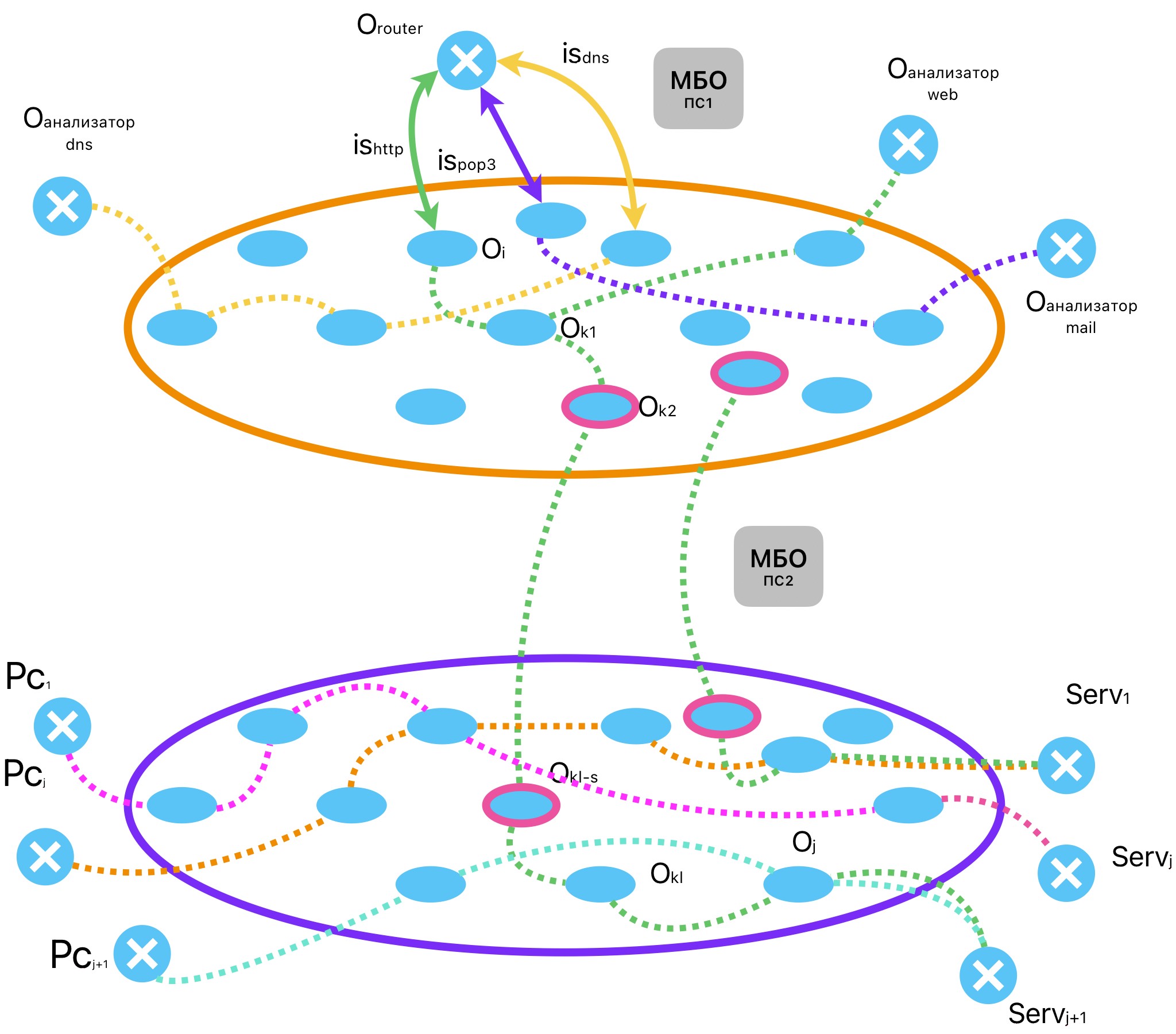

Рисунок 2 - Структура сети с подключенными анализаторами

На рисунке 1 отображен маршрут сформированный в ПС1 и проходящий из этой сети в ПС2 через объекты и

.

Предложенная структура сети позволяет включить в ПС1 необходимое количество анализаторов информационных потоков с целью анализа и предотвращения атак. Реализация предложенной структуры позволяет включать анализаторы различного типа, что невозможно осуществить при использовании структуры описанной выше.

На рисунке 2 представлена структура ПС1 с включенными анализаторами. Маршрутизатор с интерфейсами e1, e2, e3 подключается к ПС1 по интерфейсам Ethernet с объектами полносвязной сети,

где i, i1, i2 — номера объектов подключения интерфейсов маршрутизатора O_r с объектами полносвязной сети ,

,

.

В рассматриваемой структуре интерфейсы маршрутизатора сконфигурированы на обработку различных протоколов информационных потоков, которые направляются по заданным маршрутам на соответствующие анализаторы. Назначение анализаторов — обнаружение возможной атаки и ее уничтожение. Для реализации этой функции каждый интерфейс e1,e2,e3 маршрутизатора Or (протокол приписан интерфейсу) соединен через заранее заданный маршрут (нулевой маршрут) M0 с анализатором на объекте (настроенном на выявление возможной атаки at с использованием этого протокола prt at↔prt). Причем заметим, что количество j анализаторов

применяемых к слежение за типом атаки at может быть увеличено, с установлением дополнительного маршрута Mj через полносвязную сеть. Увеличение мощности обработки информационного потока обусловлено интенсивностью атаки. Количество анализаторов

устанавливаемых дополнительно определяется заранее, а дополнительные маршруты в зависимости от количества подключенных анализаторов. Причем маршруты Mj заранее не приписываются каждому анализаторов

. Это обусловлено тем, что другие типы at атак могут использовать свободные объекты и порты полносвязной сети. Отсюда следует, что маршруты Mj формируются в соотвествии с требованием простых маршрутов: не может быть использован один и тоже порт в двух маршрутах одновременно. За увеличивающимся информационным потоком следит специальный анализатор, который дает оповещение на необходимость увеличения мощности обработки потоков в заданном типе атаки at. Реализация структуры, приведенной на рисунке 2 для трех интерфейсов маршрутизатора Or описывается следующей логической зависимостью (8):

где ,

,

— анализаторы атак, использующие протоколы пропускаемые на интерфейсах маршрутизатора Or;

,

,

— маршруты от интерфейсов маршрутизатора до анализаторов, при выполнении условия простоты маршрутов:

.

Существенное отличие анализаторов состоит в том, что они не просто фильтруют трафик, а осуществляют более сложную интеллектуальную фильтрацию на основе искусственных нейронных сетей, в заданном признаковом пространстве. Модель анализатора может быть реализована по нескольким моделям искусственных нейронных сетей, в частности сеть Кохонена

или перцептрон , . Структурно модели очень близки, но главное отличие состоит с том, что расчет сети Кохонена осуществляется итерационной процедурой с использованием метода обратного распространения ошибки, а в случае использования перцептрона расчет осуществляется методом группового учета аргументов , . Реализация анализаторов на основе искусственных нейронных сетей не рассматривается в данной статье. Рассмотрим полносвязную сеть ПС2 изображенную на рисунке 3. Обратимся ко второму уровню. На втором уровне расположены персональные компьютеры пользователей и сервера с приложениями. На втором уровне задаются маршруты от внутренних и внешних пользователей до приложений, размещенных на серверах. Причем для внешних пользователей маршруты проходят из первого уровня после фильтрации анализаторами, а внутренние пользователи маршрутизируются при обращении к ресурсам корпоративной сети с применением аналогичных принципов, как и первом уровне. Как было показано выше связь между полносвязными сетями осуществляется по заранее заданным объектам в соответствии с формулой (3). Количество связей Nc определяет маршруты обмена информацией между полносвязными сетями , где

, nc — количество объектов связи

Рисунок 3 - Взаимодействие полносвязных сетей ПС1 и ПС2

Во втором уровне субъекты (персонал) через персональные компьютеры O^pcобращаются к ресурсам корпоративной сети. Запуском информационного потока является инициализация приложения

легальным субъектом

на персональном компьютере

, которое связывается с сервером

, где prt — протокол обмена приложения и сервера. В корпоративной сети могут одновременно существовать большое количество информационных потоков, обусловленных потребностями персонала и различных интеллектуальных технологических систем.

Сервер MBO2 контролирует работу субъектов на персональных компьютерах, имеющих различные уровни доступа Di. Инициализация приложения plj на персональном компьютере отмечается в MBO2 номером информационного потока j, которому будет соответствовать isj — исток (от объекта

) и stj — сток (сервер

), проходящие по маршруту Mj, который заранее сгенерирован в сервере MBO2. Схема взаимодействия описывается

. Описание взаимодействия в нотации дискреционной модели

где — дискреционный доступ субъекта

к объекту

с интерфейсом ej;

Mj — маршрут в полносвязной сети ПС2 (9) определяемый формулой (1);

- идентификация субъекта

на сервере

с интерфейсом ej соответствующим маршруту Mj;

— хеш - функция проверки легальности субъекта

;

isj, stj — исток и сток маршрута Mj.

Персональные компьютеры подключены к полносвязной сети ПС2. Сервера с приложениями также подключаются к сети ПС2 (рисунок 3). Маршруты от персональных компьютеров строятся аналогично рассмотренной выше модели. Особенность построения маршрутов заключается в том, что по разным маршрутам возможно обращаться к одному и тому же серверу. Но, так как это разные виртуальные сети, на сервере выстраивается очередь из запросов из нескольких виртуальных маршрутов Mk и сервер формирует ответ каждому запросу.

3. Техническая реализация управления в двухуровневой полносвязной сети

Управление полносвязными сетями требует сложных систем мониторинга и управления для обеспечения бесперебойной работы и оптимизации трафика. Используются различные протоколы и системы управления , :

— SNMP (Simple Network Management Protocol) реализует мониторинг состояния сети и управления ею.

— SDN (Software-Defined Networking) позволяет гибко управлять сетевой инфраструктурой и адаптировать маршрутизацию в реальном времени.

В работе за основу принята SDN. В SDN управление сетью отделяется от физического оборудования и реализуется на уровне программного обеспечения. Это обеспечивает большую гибкость и контроль над сетевой инфраструктурой. Контроллер SDN централизованно управляет всей сетевой инфраструктурой. Важными характеристиками являются программируемость: SDN позволяет программировать поведение сети, используя открытые интерфейсы и протоколы, такие как OpenFlow и виртуализация: сети могут быть виртуализированы для создания различных виртуальных сетей (VLANs, VPNs и т.д.) на одном физическом оборудовании, что позволяет эффективнее использовать ресурсы.

Реализация SDN осуществлена с применением Ryu — который предоставляет возможности для управления сетями и разработанными сетевыми приложениями, написан на языке программирования Python. Ryu управляет сетевыми устройствами через каналы-порты:

— OpenFlow порт — порт 1 слушает OpenFlow-соединения от коммутаторов и управляет установкой и обновлением правил потоков. Коммутаторы (или другие сетевые устройства) и контроллер используют IP-адреса для установления и поддержания TCP-соединений. Контроллер слушает на определённом IP-адресе и порту (например, 6653 по умолчанию), а сетевые устройства инициируют соединение с контроллером через этот адрес и порт.

— REST API порт — порт 2 предоставляет интерфейс для внешних систем и приложений, позволяя взаимодействовать с контроллером через HTTP/HTTPS запросы. REST API предоставляет интерфейс для внешних приложений и служб, которые взаимодействуют с контроллером через HTTP/HTTPS. Эти запросы направляются на IP-адрес и порт, где REST API контроллера доступен (порт 8080 по умолчанию).

— NETCONF порт — порт 3 используется для управления конфигурацией сетевых устройств с помощью NETCONF. NETCONF, используемый для управления конфигурацией сетевых устройств, также работает через IP. Устройства и контроллер взаимодействуют по IP-адресам, используя TCP для передачи данных. Стандартный порт для NETCONF — 830.

Клиентская библиотека — ncclient позволяет контроллеру RYU взаимодействовать с сетевыми устройствами по протоколу NETCONF.

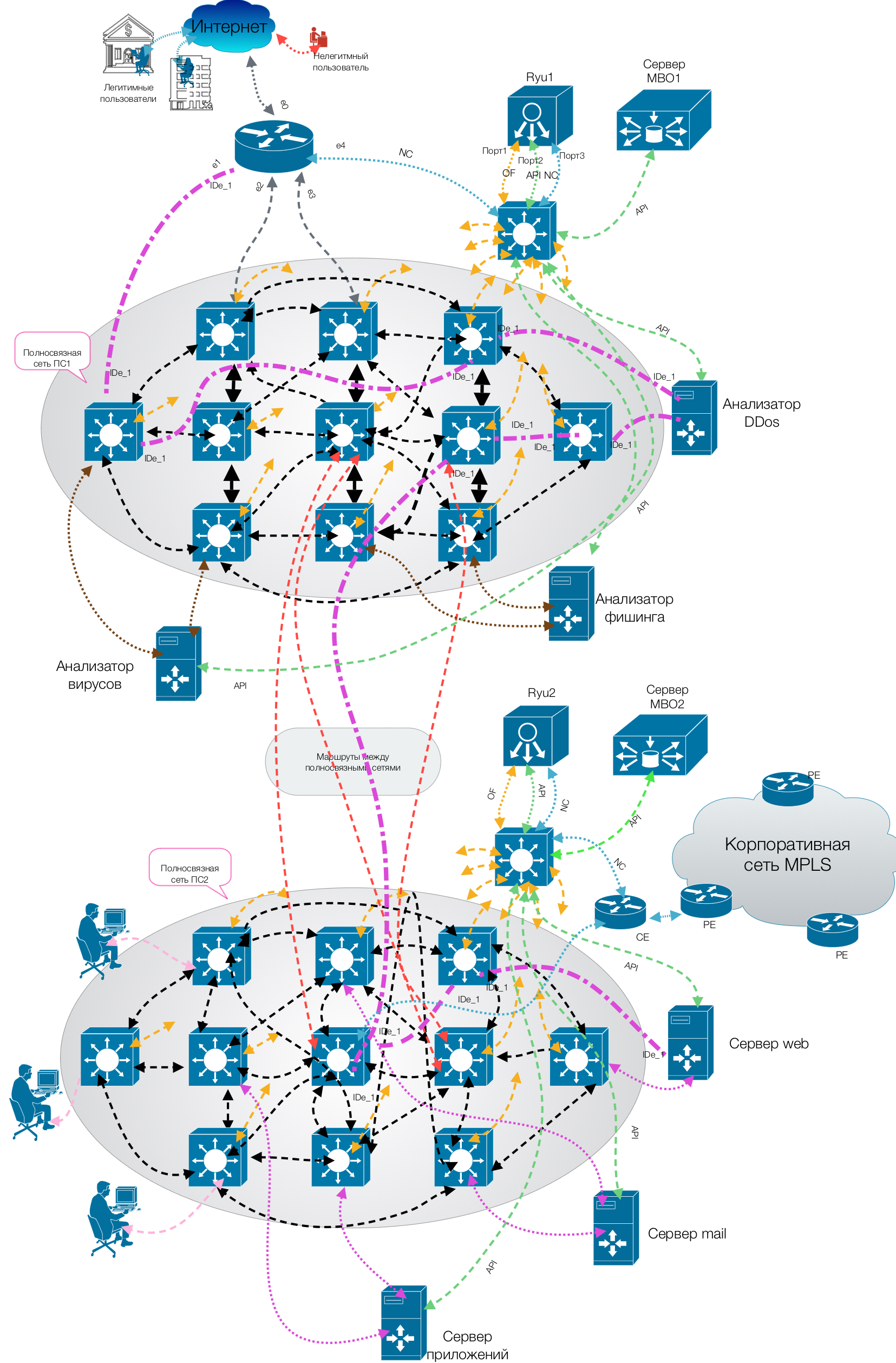

На рисунке 4 показана реализация тестовой двухуровневой полносвязной сети. Сервера формирования маршрутов в полносвязных сетях На маршрутизаторе Or связи с интернетом установлены четыре порта e0, e1, e2, e3. Порт e1 — сконфигурирован под пропуск протокола HTTPs/HTTP и направляется по маршруту до анализатора ddos — атаки. Порт e2 — сконфигурирован для пропуска протокола POP3 направляемый к mail — анализатору

Порт e3 — сконфигурирован для пропуска пакетов протокола TCP/IP и направлен к анализатору приложений. Анализаторы проверяют в заданном признаковом пространстве наличие аномалии в пакетах информационных потоков и отправляют их по маршруту между полносвязными сетями до серверов, в случае ее отсутствия.

Из базы данных Digital Attack Map посылаются пакеты с атаками ddos направленными на сервер web, фишинг-атаки , направлены на почтовый сервер mail, a атаки, связанные с проникновением вирусов направлены на приложение – формирование расписания движения на участке железной дороги. Корпоративная сеть на втором уровне ПС2 через маршрутизатор PE связана с клиентским маршрутизатором CE, которым управляет Ryu посредством протокола NETCONF. Сервер MBO1 формирует маршруты от Or до анализаторов посредством конфигурирования VLAN IDei. IDei — номер виртуальной сети по маршруту от портов e1, e2, e3 маршрутизатора Or до анализаторов через промежуточные объекты коммутаторы. По всему маршруту осуществляется конфигурация объектов, через которые проходит маршрут, прописываются VLAN IDei на портах промежуточных объектов (коммутаторах) и портах анализатора. Это осуществляет Ryu на основании сформированного маршрута сервером MBO1, который отправляет данные о маршруте по интерфейсу REST API. Внутри одной VLAN для передачи данных между устройствами IP-адресация не требуется, так как кадры направляются на основе MAC-адресов и VLAN IDei. Анализаторы имеют два интерфейса, по которым принимаются пакеты информационного потока и отправляются во вторую полносвязную сеть через объекты связи по маршрутам между корпоративными сетями. На рисунке 4 показан маршрут от порта маршрутизатора e1 до анализатора ddos-атак от маршрутизатора по виртуальной сети обозначенный на рисунке 4, как VLAN IDe1. Далее через второй порт анализатор ddos-атак отправляет пакеты через объекты связи между полносвязными сетями по одному из маршрутов. Далее маршрут прокладывается сервером MBO2 до сервера web. Признаком для формирования маршрута являются протокол и порт e1 маршрутизатора Or.

В отличие от приведенной тестовой структуры порты маршрутизатора могут быть сконфигурированы для пропуска различных протоколов. Маршруты определяются в зависимости от пропускаемого протокола.

Рисунок 4 - Структура двухуровневой полносвязной сети

4. Обсуждение

Применение предложенной структуры построения сети позволяет анализировать входящий в корпоративную сеть и предотвращать различные компьютерные атаки. В частности, различные виды DDoS атак, атаки перехвата трафика, атаки на web-приложения, например, SQL- и XSS-инъекции.

Благодаря второму уровню полносвязной сети, который направлен на анализ внутренних потоков в корпоративной сети, минимизируются случаи заражения рабочих мест пользователей компании и других устройств корпоративной сети вирусными программами. Сводится к минимуму эффективность фишинговых рассылок, поскольку даже при запуске вредоносного вложения или переходу по ссылке на вредоносный ресурс данная активность со стороны внутреннего субъекта моментально блокируется.

Принимая во внимание постоянно растущую активность хакерских группировок в отношении государственных и коммерческих организаций Российской Федерации, предотвращение вышеуказанных атак используя новые технологии является актуальным вопросом на текущий момент.

Особое значение предлагаемая технология имеет для обеспечения защиты информации в интеллектуальных транспортных системах, относящихся к критической информационной инфраструктуре, требования к безопасности которых регламентируются Федеральными законами, Постановлениями Правительства Российской Федерации, приказами Президента РФ и приказами и нормативными актами регуляторов в сфере информационной безопасности.

Проведенный анализ по материалам научных публикаций , , , показывает, что применение технологии многоуровневой защиты является актуальным направлением. Новизна предлагаемого решения характеризуется несколькими пунктами:

— анализаторы (выполняющие функции распознавания атак) должны устанавливаться на различных уровнях системы защиты;

— маршрутизация между уровнями осуществляется по маршрутам задаваемым сервером безопасности объектов (выбор маршрута случаен), при полной проверке субъекта запрашивающего соединение;

— на каждом уровне соединение объектов должно осуществляться с использованием полносвязной сети с предоставлением маршрута легитимному пользователю и отказом нелегитимному пользователю или вредоносному приложению.

Предложенное решение предотвращает возможность проникновения нелегитимному субъекту или вредоносному ПО между уровнями.

5. Заключение

В статье рассмотрены принципы построения двухуровневой структуры построения сети на основе использования принципа полносвязности. Решены задачи формирования маршрутов на первом и втором уровнях, а также связи между уровнями. На первом уровне соединенном с интернетом решаются задачи анализа поступающего трафика может быть использовано для предотвращения атак большое количество интеллектуальных анализаторов позволяющих повысить качество анализа. При этом полносвязная сеть позволяет организовывать одновременно множество маршрутов, что позволяет прейти к параллельной обработке входящего трафика.

Второй уровень структуры ориентирован на формирование маршрутов пользователям корпоративной сети с серверным оборудованием, а также легальным пользователям из сети интернет. На втором уровне осуществляется защита от внутренних атак. Осуществлена техническая реализация двухуровневой системы защиты информации.

Новизна предлагаемого решения характеризуется несколькими пунктами:

— анализаторы (выполняющие функции распознавания атак) должны устанавливаться на различных уровнях системы защиты;

— маршрутизация между уровнями осуществляется по маршрутам задаваемым сервером безопасности объектов (выбор маршрута случаен), при полной проверке субъекта, запрашивающего соединение;

— на каждом уровне соединение объектов должно осуществляться с использованием полносвязной сети с предоставлением маршрута легитимному пользователю и отказом нелегитимному пользователю или вредоносному приложению.