Особенности сохранения персональных данных при использовании цифрового документооборота

Особенности сохранения персональных данных при использовании цифрового документооборота

Аннотация

В работе описывается проблема сохранения персональных данных при использовании цифрового документооборота. Приводится определение персональных данных и документов, в которых эти данные могут быть отражены.

Проведен анализ опасностей, возникающих при использовании электронных документов, которые передаются по системам связи. В работе показано, как могут происходить утечки персональных данных клиентов различных учреждений.

В работе описан процесс оценки уязвимостей программных средств и сетевых продуктов и сделана оценка их формирования. По результатам исследований была проведена классификация таких уязвимостей и выделены три основных направления защиты.

В заключительной части статьи описаны некоторые методы защиты информации и предотвращения утечек персональных данных в организациях и у частных лиц. Приведены рекомендации по их защите.

1. Введение

На протяжении всего своего существования человечество сталкивалось со множеством ситуаций, в которых оно подвергалось опасностям различного рода. Постепенно мир трансформировался до индустриального общества, в котором основной проблемой следует считать возможность безопасно существовать. Большое количество опасных ситуаций возникает у людей ежедневно, чаще всего они связаны с решением конкретных задач, стоящих перед людьми.

Современный миропорядок намного отличается от устоев прошлых веков. Опасности, которые подстерегают человечество в наши дни намного разнообразней. Урбанизация всех жизненных процессов приводит людей к необходимости не только соблюдать и изучать общепринятые принципы безопасности, но и новые – принципы цифровой безопасности.

Понятие «цифровая безопасность», внедрилось в нашу жизнь практически одновременно с информационно-коммуникационными технологиями.

Одной из главенствующих задач на сегодняшний день является защита персональных данных, в условиях повсеместного использования электронного документооборота.

Особенности сохранения и защиты персональных данных при использовании цифрового документооборота опирается на Российскую государственную политику, ориентированную на необходимость предоставление защиты персональных данных, построенную посредством норм права Конституции РФ.

В данной сфере существует достаточное количество научных трудов. В статье Кириленко В. В. «Проблемы защиты информации в системах электронного документооборота» автор поднимает вопрос целостности присутствующей информации, в том числе и персональных данных, в системе электронного документооборота

.Мухиддин Ф. С. В своей статье «Сравнительный анализ электронного документооборота в разных странах», констатирует факт того, что цифровой документооборот, в частности процесс сохранение информации, в том числе персональных данных при его использовании является общей, мировой проблемой, причем не только на постсоветском пространстве, но и ведущих западных стран

.Ушаков Н.О. в работе «Информационная безопасность в системах электронного документооборота» выделяет различные угрозы для систем электронного документооборота, в том числе нарушение конфиденциальности, а именно доступность персональных

.В последнее время утечка персональных данных приводит к достаточно серьезным мошенническим действиям, возникают угрозы для рядовых граждан страны, такие как значительные финансовые потери, компрометация добропорядочных граждан с унижением человеческого достоинства, кража интеллектуальной собственности. В связи с этим перед государственной властью возникла задача создание обеспечение сохранности и неприкосновенности персональных данных при использовании цифрового документооборота.

Целью данной работы является выявление возможных каналов компрометации персональных данных и предложение мер воздействия, направленных на снижение или устранение риска их утечки.

2. Определение персональных данных

С момента внедрения цифровых технологий, появились новые требования для обеспечения безопасности жизни человека. Несмотря на то, что еще в 2006 г. был издан Федеральный закон «О персональных данных»

, безопасность этих данных оставалась под угрозой.Сущность самого определения персональных данных – это дилемма в определенном разделе законодательства: от того, как мы ответим на этот вопрос, зависит, станет ли применяться данная норма этого законодательства к действиям, происходящих непосредственно с используемой информацией.

Опираясь на пункт 1 ст. 3 закона «О персональных данных»

персональные данные – «это любая информация, относящаяся к прямо или косвенно определённому, или определяемому физическому лицу (субъекту персональных данных)». В реальных условиях достаточно часто возникают сложности с определением, представленным выше, из-за его объёмного восприятия и трактовки. Это связано с введением электронного документооборота во многие сферы деятельности как производственные, так социальные, но в первую очередь в структуры государственных учреждений, что обусловлено Указом Президента Российской Федерации в состав, которого включена «Стратегия развития информационного общества в Российской Федерации на 2017–2030 годы» , .В практической жизни возникают ситуации, когда, опираясь на определение персональных данных, трудно понять следует ли считать персональными данными ту или иную информацию

.Ученными России были выделены два подхода к толкованию персональных данных – узкий и широкий. Опираясь на узкий подход, следует признавать только те данные, при использовании которых возможно определить непосредственно физическую личность человека, а это паспортные данные, номер водительских права, ИНН, СНИЛС, удостоверение личности

.Следует понимать, что в основе функционирования любого учреждения лежит электронный документооборот, и соответственно необходимо предъявлять определенные требования к его степени защиты.

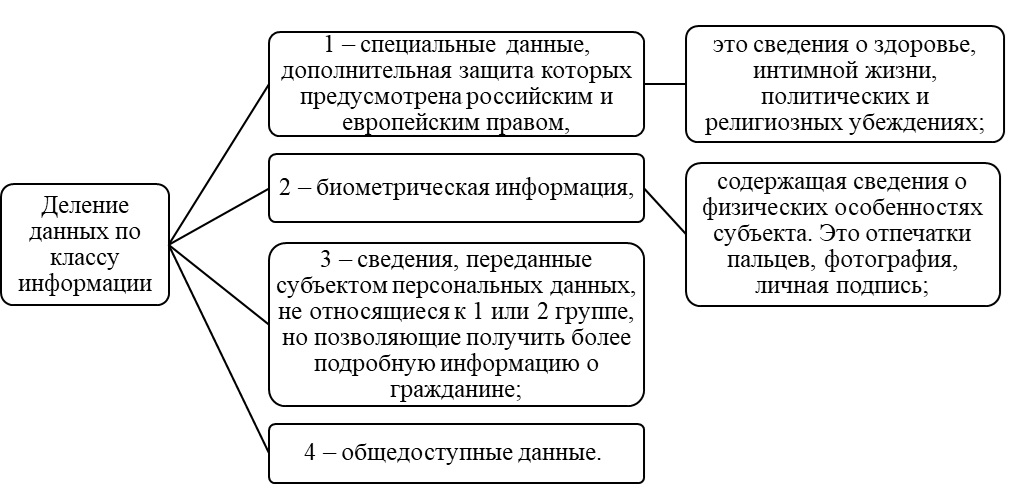

Персональные данные, которыми обладает компания, разделяются на данные, которые принадлежат сотрудникам и клиентам. Кроме того, в зависимости от содержащей информации их следует разделить еще на четыре (рис. 1).

Рисунок 1 - Деление данных на группы по классу информации

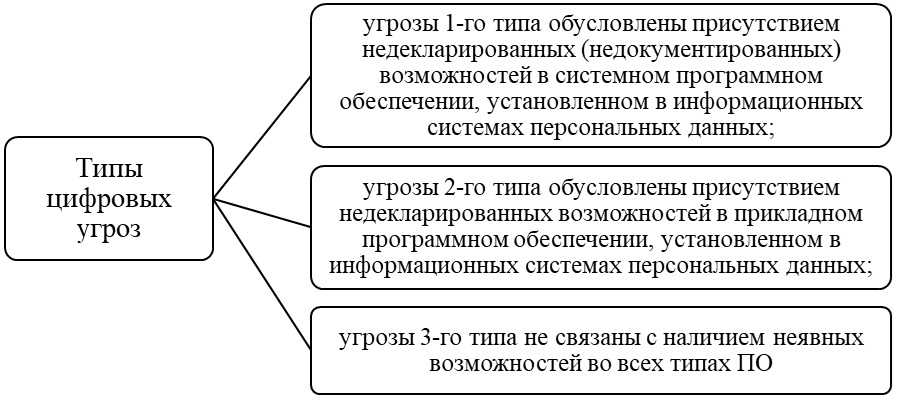

Рисунок 2 - Деление цифровых угроз на типы

Следует помнить об актуальности подобающей защите персональных данных хранящихся в системе электронного документооборота.

Еще одним параметром персональных данных следует считать электронную подпись. Глобальное использование возможностей цифровых технологии, а именно внедрение электронной подписи в работу государственных и частных социальных, юридических и производственных структур, позволяет сэкономить трудовые, временные, и финансовые ресурсы. Оформление любого правового акта в независимости от территориального присутствия, возможно произвести без особых затрат благодаря электронной подписи

.С появлением электронной подписи появились возможности облегчения процесса оформления документов, однако, возникли и значительные проблемы. Эти недостатки как раз и заключаются в формировании новой формации информационной безопасности.

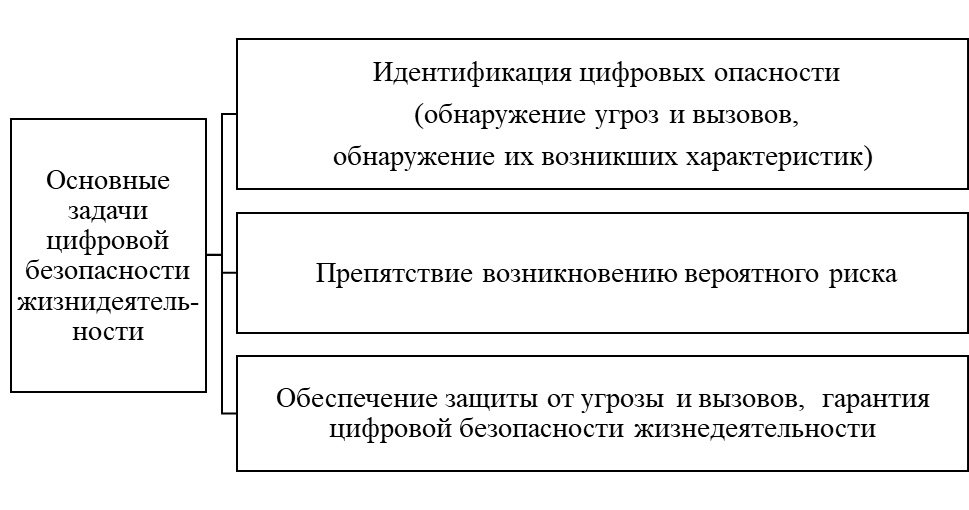

И так, кроме стандартных принципов безопасности жизнедеятельности вместе с цифровизацией, которая внедрилась практически во все области нашего существования, появились и цифровые принципы, основные из них представлены на рис. 3.

Рисунок 3 - Основные задачи безопасности цифровой жизнедеятельности

Определение идентификации цифровых опасностей идентично определению стандартных опасностей, отличие только в сущности самой опасности. В нашем случае рассматриваются опасности, связанные с работой информационно-коммуникационных технологий, конкретней – с утечкой персональных данных, вторжением в частную жизнь

, угрозами завладением интеллектуальной собственности, и т.п.Обеспечение защиты от угрозы и вызовов, гарантия цифровой безопасности жизнедеятельности в основном связана с мерами, которые направлены на защиту информации , .

3. Уязвимости в работе с цифровыми продуктами

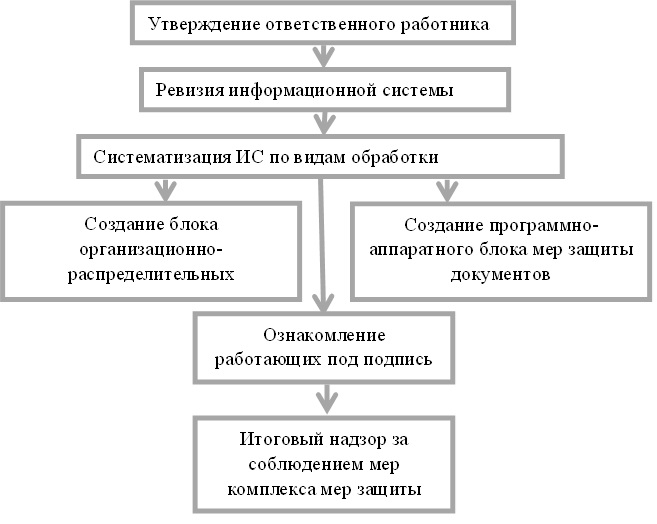

Если рассматривать проблему защиты персональных данных по отношению к какому-либо предприятию, то очевидно, что с этой целью необходимо создать алгоритмы процесса защиты информации. Такой алгоритм представлен на рис. 4.

Рисунок 4 - Алгоритм процесса защиты информации

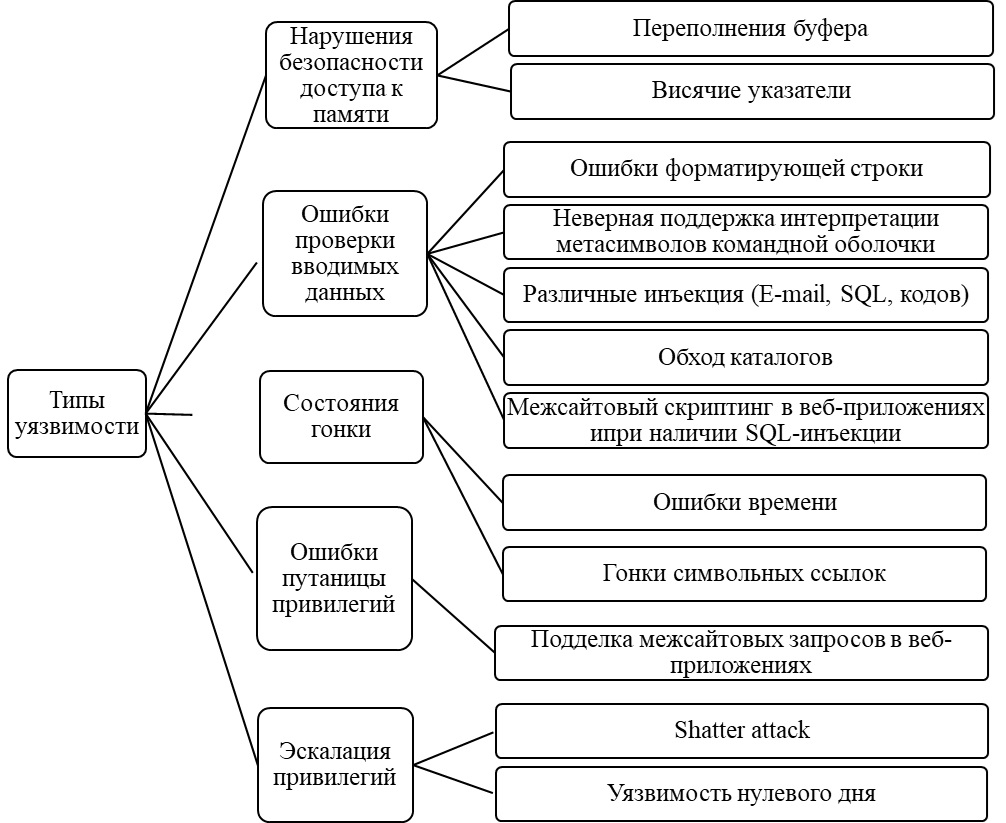

Ошибка программиста в написании кода программы, неправильные расчеты в создании системы, вирусы, проникшие в программное обеспечение, слабые пароли – все это, порождает уязвимости. Основные виды уязвимостей представлены на рис. 5.

Рисунок 5 - Основные виды уязвимостей

Примечание: по ист. [15]

4. Направления защиты цифровых данных

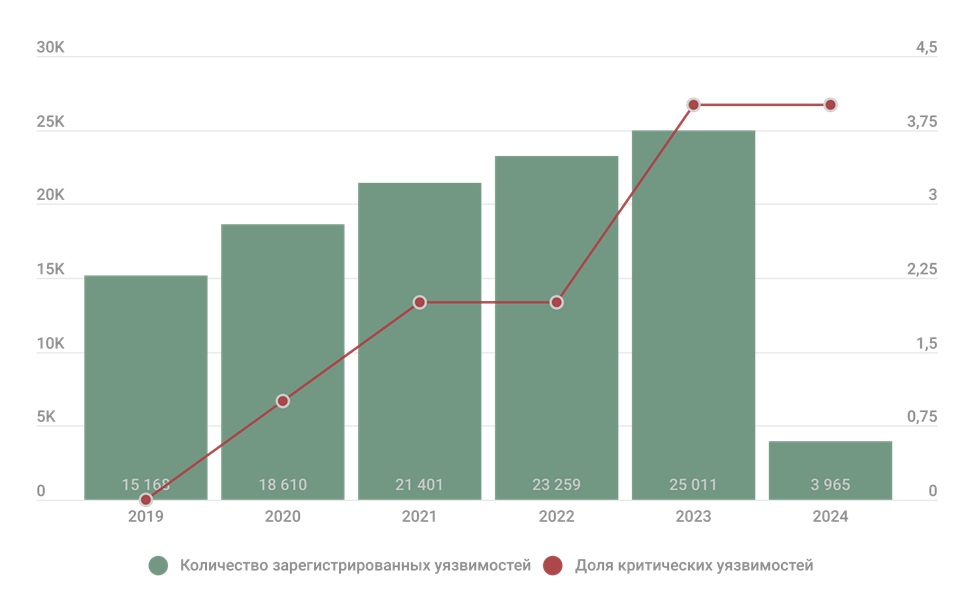

В начале мая 2024 г. «Лаборатории Касперского» были опубликованы статистические данные (рис. 6), связанные с обнаружением уязвимостей в программном обеспечении .

Рисунок 6 - Статистические данные уязвимостей в программном обеспечении за последние 5 лет и первый квартал 2024 г

Одним из ярких примеров информационной безопасности является борьба с выявлением уязвимости и информационными преступлениями. В качестве примера можно привести работу сотрудников правоохранительных органов, отвечающих за информационную безопасность. Ими были разоблачены два менеджера АО «Россельхозбанк», занимающихся преступными деяниями по отношению к клиентам банка. В отношении данных работников были возбуждены уголовные дела. В дальнейшем эти сотрудники были осуждены по ч. 4 ст. 274.1 и ч. 3 ст. 159 УК РФ, и получили по четыре года лишения свободы условно с назначением испытательного срока два года.

Кроме этого, благодаря выявлениям угроз программному обеспечению операторам сотовой связи удалось обнаружить несколько сотрудников сотовой связи, продававших персональные данные клиентов с целью хищения их финансовых средств. Данные граждане также были осуждены по ч. 4 ст. 274.1 УК РФ и получили в виде наказания лишение свободы условно на срок три года с лишением права заниматься деятельностью по оформлению подключения абонентов к операторам сотовой связи на два года.

Некий гражданин сделал попытку внедриться в информационную систему органов исполнительной власти. Данную уязвимость обнаружили на ранней стадии, ему объявили предостережение

.По результатам исследований была проведена классификация уязвимостей программных средств и сетевых продуктов и выделены три основных направления защиты.

К первому направлению было отнесено исключение ошибок при составлении программного кода, который не содержит встроенных средств защиты программного продукта.

Вторым направлением является исключение внедрения вирусных вредоносных программных продуктов, полученных из сторонних источников и через интернет-приложения.

Третьим направлением является повышение ответственности и добросовестности сотрудников учреждений, которые имеют доступ к персональным данным своих клиентов и партнеров.

5. Заключение

Современная жизнь не существенно отличается от уклада жизни тридцатилетней давности. Однако, с внедрением в производственные процессы автоматизированного документооборота, следует помнить о необходимости обеспечения сохранности персональных данных. Для безопасного функционирования электронного документооборота следует использовать проверенный и безопасный способ хранения и использования персональных данных.

На сегодняшний день, чтобы обезопасить свою жизнь, недостаточно соблюдать привычные правила безопасности. Необходимо усвоить и следовать дополнительным законам информационной безопасности, которые можно назвать цифровыми.

Основные рекомендации по безопасному использованию систем автоматизированного документооборота:

1. Необходимо тщательно следить за тем, на каких информационных ресурсах пользователь оставляет свои персональные данные.

2. В процессе работы с программными средствами следует помнить, что цифровое поле — это новая сфера деятельности для мошенников и есть риск попасться на их уловки.

3. Необходимо пользоваться лицензионным программным обеспечением, а в силу международной ситуации следует отдавать предпочтение отечественному программному обеспечению.

4. Следует применять и своевременно обновлять антивирусные программы.

5. Не заходить на сомнительные сайты, это позволит избежать внедрения вредоносных программных продуктов в используемые компьютерные средства и мобильные телефоны , .

6. Обеспечить многоступенчатую систему аутентификации.