МОДЕЛЬ ДЕЙСТВИЙ ЗЛОУМЫШЛЕННИКА В СИСТЕМАХ ЭЛЕКТРОННОЙ КОММЕРЦИИ

Оладько В.С.

Кандидат технических наук, Волгоградский государственный университет

МОДЕЛЬ ДЕЙСТВИЙ ЗЛОУМЫШЛЕННИКА В СИСТЕМАХ ЭЛЕКТРОННОЙ КОММЕРЦИИ

Аннотация

В статье рассмотрена проблема нарушения информационной безопасности в системах электронной коммерции. Выделены основные источники угроз и объекты, на которые направлено их воздействие в системах электронной коммерции. Определены типы злоумышленников и сценарии их поведения. Описаны процесс проведения атаки в системе электронной коммерции и модель злоумышленных воздействий.

Ключевые слова: атака, электронный заместитель, платежная система, информационная безопасность, интернет, угроза.

Oladko V.S.

Candidate of technical science, Volgograd State University

MODEL INTRUDERS IN E-COMMERCE SYSTEM

Abstract

The article describes the problem of violations of information security in electronic commerce systems. It was identified the main sources of threats and objects that directed the impact of e-commerce systems. Types of intruders scripts and their behavior defined. The process of carrying out an attack in the e-commerce model and malicious actions described.

Keywords: attack, electronic assistant, payment system, information security, internet, threat.

Сейчас одним из активно развивающихся направлений экономики использующим в качестве технологической базы информационные технологии являются системы электронной коммерции (СЭК). В соответствии с [1] электронная коммерция – это предпринимательская деятельность по продаже товаров через Интернет, в которой взаимодействие между ее участниками на всех или некоторых ее этапах осуществляется электронным способом. Наиболее распространенными являются следующие две формы СЭК:

- торговля и взаимодействие между юридическими лицами: фирмами, организациями и предприятиями (business to business, B2B);

- торговля между юридическим лицом: предприятиями, фирмами и физическими лицами, которые представляют собой обычные покупатели (business to consumer, B2С).

Анализ данных исследований проводимых компаниями eMarketer и J’son & Partners Consulting показывает, что мировой рынок СЭК ежегодно активно растет, на примем в 2014 году рост рынка составил 20%, при этом доля интернет-продаж составила 5,9% от мирового товарооборота и достигла $1,316 трлн. А в соответствии с прогнозами в 2018 году тенденция роста сохранится и рынок СЭК достигнет $2,5 трлн., что будет составлять 8,8% от общей суммы, которая составит около $28,3 трлн. Данные темпы роста позволяют сделать вывод о том, что СЭК являются востребованными и активно используемыми Интернет технологиями, так по данным Synovate Comcon, в настоящий момент 58% пользователей рунета прибегают к услугам СЭК. При этом в СЭК обрабатывается, и храниться большое количество данных различной категории: платежные данные, финансовые средства и их электронные заместители, данные о транзакциях, а также персональные и идентификационные данные пользователей, следовательно, актуальными являются исследования связанные с анализом угроз безопасности СЭК и повышением их защищённости от злоумышленных воздействий различной природы.

Основными источниками угроз СЭК являются:

- Непреднамеренные угрозы, вызванные стихийными и техногенными катастрофами случайного характера, нарушающих непрерывность бизнес-процессов, доступность данных и сервисов СЭК, целостность данных.

- Ошибки пользователей и обслуживающего персонала СЭК.

- Преднамеренные действия злоумышленника, направленные на нарушение таких составляющих информационной безопасности как доступность, целостность и конфиденциальность информации циркулирующей в СЭК.

При этом главным объектом воздействий злоумышленника в СЭК являются финансовые средства и их электронные заместители. Причем наибольший интерес для злоумышленника будут представить финансовые и платежные данные именно юридических лиц. По отношению к данным объектам злоумышленник преследует цели:

- несанкционированный доступ к финансовым средствам и реквизитам;

- похищение финансовых средств и электронных заместителей;

- внедрение фальшивых финансовых средств;

- нарушение доступности сервисов СЭК и непрерывности бизнес-процессов.

- доступ к идентификационным данным пользователей СЭК;

- мошенничество, фишинг;

- модификация платежных данных, реквизитов и идентификационных данных субъектов СЭК;

- подмена участников взаимодействия в СЭК;

В соответствии с [2] злоумышленники могут действовать как в одиночку, так и, объединившись в группу, в этом случае они могут использовать следующие способы взаимодействия:

- злоумышленники одной группы не знают друг друга и напрямую не взаимодействуют;

- злоумышленники взаимодействую при помощи чатов, служб обмена сообщениями и псевдонимов;

- взаимодействие на международном уровне;

Анализ источников показывает, что злоумышленник при реализации атаки на СЭК:

- использует уязвимости сервисов и программно-аппаратной платформы СЭК;

- осуществляет несанкционированный доступ к объектам СЭК с помощью идентификационных данных легального пользователя.

Для использования уязвимостей сервисов СЭК и ее аппаратно-программной платформы, злоумышленник, как правило, проводит предварительное сканирование системы и ее компонентов с помощью специальных сканеров и снифферов, а затем с помощью полученных данных эксплуатирует найденные уязвимости с целью получения несанкционированного доступа к нужным ему объектам.

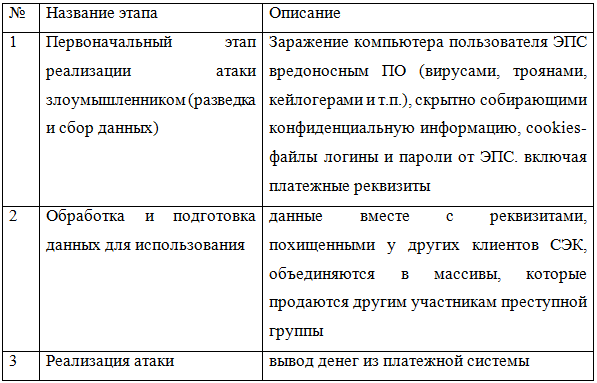

Получение несанкционированного доступа с помощью идентификационных и аутентификационных данных легального пользователя СЭК - является самым распространенным способом совершения атаки это связано с тем, что клиенты-пользователи СЭК уделяют недостаточное внимание проблеме обеспечения сохранности собственных реквизитов доступа. Как правило, процесс реализации такого рода атак осуществляется в несколько этапов (см. таблицу 1).

Таблица 1 – Процесс реализации атаки направленной на кражу платежных средств и данных злоумышленником в СЭК

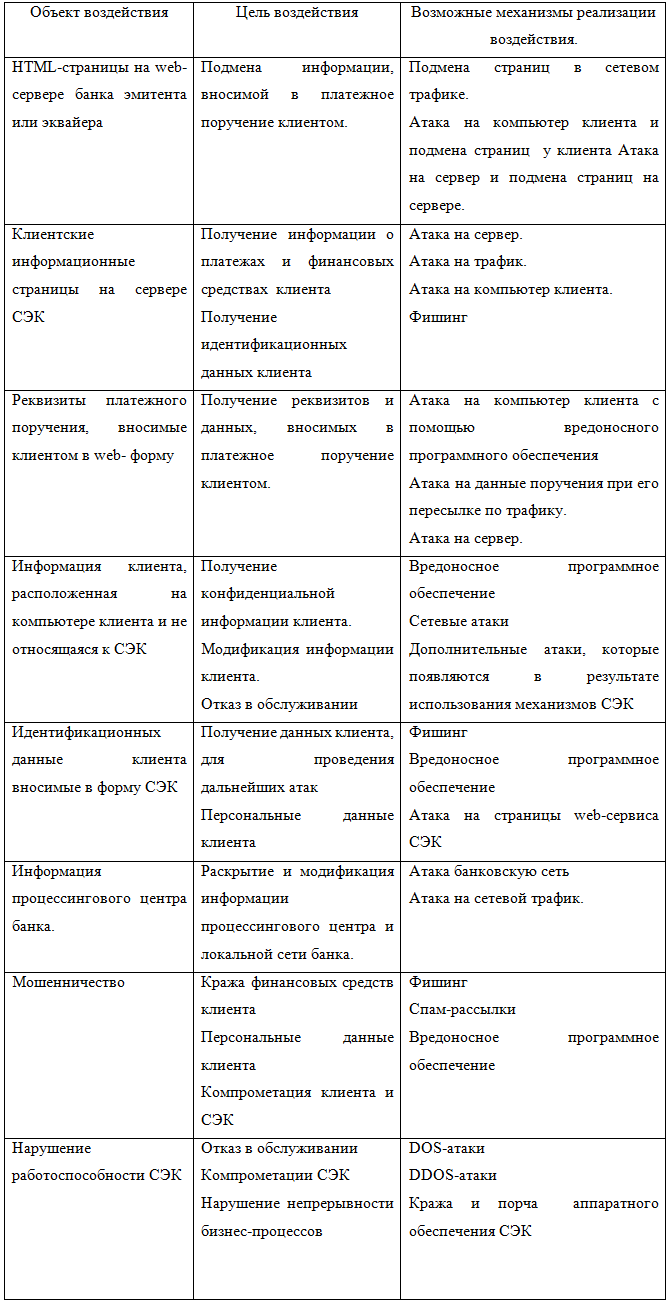

Таким образом, можно выделить следующие объекты, целями и вид реализации атак злоумышленников в СЭК (см. таблицу 2).

Таблица 2 - Модель воздействий злоумышленника в СЭК

По результатам исследования можно сделать вывод о том, что СЭК, в силу своей распределённой архитектуры, наличия подключения к глобальными сетям, круглосуточной доступности сервисов и данных, а также большого количества пользователей-клиентов, в процессе своего функционирования подвергается ряду атак. При этом к наиболее значимым относят атаки, направленные на нарушение непрерывности бизнес-процессов СЭК и кражу финансовых средств и их электронных заместителей.

Литература

- Мартынюк А.В. Электронная коммерция: основные понятия, классификация и сущность // Актуальные проблемы гуманитарных и естественных наук. – 2013. - №4. – С. 200 – 203.

- Пилипенко А.И. Пилипенко С.В. Классификация угроз информационной безопасности в проектах нематериальной сферы // Управлеие проектами и развитие производства. - - №3. - С.121 – 129.

Reference

- Martynyuk A.V. Elektronnaya kommertsiya: osnovnyye ponyatiya, klassifikatsiya i sushchnost' // Aktual'nyye problemy gumanitarnykh i yestestvennykh nauk. – 2013. - №4. – S. 200 – 203.

- Pilipenko A.I. Pilipenko S.V. Klassifikatsiya ugroz informatsionnoy bezopasnosti v proyektakh nematerial'noy sfery // Upravleniye proyektami i razvitiye proizvodstva. - 2008. - №3. - S.121 – 129.