АУДИТ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ В ЭЛЕКТРОННОЙ КОММЕРЦИИ

Оладько В.С.

Кандидат технических наук, Волгоградский государственный университет

АУДИТ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ В ЭЛЕКТРОННОЙ КОММЕРЦИИ

Аннотация

Рассмотрена проблема нарушения безопасности субъектов и объектов в электронной коммерции. Обоснована необходимость проведения аудита информационной безопасности в системах электронной коммерции. Описан процесс и этапы проведения аудита. Охарактеризованы возможные варианты заключений, относительно соответствия системы требованиям безопасности.

Ключевые слова: риск, защищенность, платежная система, система защиты, интернет, угроза.

Oladko V.S.

PhD in Engineering, Volgograd State University

THE INFORMATION SECURITY AUDIT IN E-COMMERCE

Abstract

The problem of security breaches subjects and objects in e-commerce is considered in the article. The need for audit of information security in electronic commerce systems proved. It describes the process and stages of the audit. Possible conclusions regarding the compliance of safety requirements are described.

Keywords: risk, security, payment system, security system, internet, threat.

Электронная коммерция (ЭК), на сегодняшний день, является одним из наиболее перспективных и растущих секторов экономики, ее оборот в России, по данным [1], в 2014 году составил 639,7 млрд. рублей. Наиболее активно ЭК применяется в таких отраслях как финансовый сервис, высокотехнологичное производство, туризм, транспорт, оптовая и розничная Интернет-торговля, предоставление государственных услуг и осуществление закупок. Существует множество моделей систем электронной коммерции (СЭК), в рамках которых реализуются основные финансовые операции, транзакции и бизнес-процессы. Основными субъектами в СЭК являются: государство, финансовые организации, продавцы, производители, поставщики и потребители, объектами – персональные данные пользователей, платежные данные и информация о банковских картах и счетах, денежные средства и электронные заместители и другие виды конфиденциальной информации. Вся эта информация подвержена ряду угроз и деструктивных воздействий случайного и преднамеренного характера [2,3], в результате которых может быть нарушена конфиденциальность и целостность информации, доступность данных и сервисов СЭК, а также произойти прерывание бизнес-процессов. Поэтому в соответствии с требованиями регуляторов – ФСТЭК России, ФСБ России и ЦБ России СЭК и ее платежные сервисы должны подлежать защите.

Состав системы защиты, может быть различен для государственных и коммерческих СЭК, и определяется требованиями регуляторов. А для того что бы проверить степень выполнения требований владельцами СЭК необходимо на регулярной основе проводить аудит информационной безопасности, например, для электронных платежных систем по требованиям ЦБ России должен проводиться не реже одного раза в два года.

Аудит информационной безопасности (ИБ) делится на внутренний и внешний, может проводиться сторонними лицензированными организациями и собственным подразделением безопасности организации – собственника СЭК. В рамках аудита, решаются задачи проверки соответствия текущего уровня безопасности СЭК требованиям регуляторов, выявления уязвимостей и потенциальных рисков, а также выдача отчета и рекомендаций относительно дальнейших действий. При этом внешний аудит, как правило, осуществляется либо в рамках аттестационных испытаний и по требованиям нормативно-методической документации регулирующих органов либо по инициативе руководства. В большинстве случаях является обязательным для государственных СЭК (портал государственных услуг, государственные информационные системы электронных торговых площадок и т.п.). Внутренний аудит нужен для регулярного контроля над состоянием безопасности собственной СЭК с целью управления инцидентами ИБ и поддержки приемлемого уровня защищенности системы, также может осуществляться для подготовки к прохождению внешнего аудита или с целью получения сертификата соответствия.

Аудит может проводиться экспертным путем и/или с помощью специализированных инструментальных средств оценки и поддержки принятия решений. Наиболее часто при проведении аудита ИБ используются системы ГРИФ, КОНДОР, CRAMM, RiskWatch.

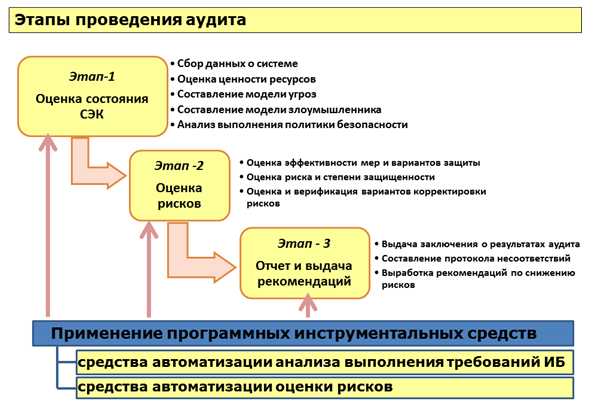

В аудите ИБ условно выделяют три этапа (см. рис. 1):

- оценка текущего состояния защиты СЭК,

- оценка рисков и общего уровня защищенности СЭК,

- формирование отчета и выдача рекомендаций.

По результатам проведенного исследования аудиторской группой может быть подготовлено четыре типа заключений:

- безусловно положительное;

- условно положительное;

- отрицательное;

- отказ от выражения заключения.

Рис. 1. Схема проведения аудита информационной безопасности в СЭК

В данных заключениях должны быть охвачены вопросы связанные:

- со степенью соответствия проверяемой СЭК критериям аудита ИБ;

- с оценкой состояния и качества системы внутреннего контроля и/или мониторинга ИБ проверяемой СЭК;

- со способностью руководства организации-собственника СЭК обеспечить постоянную пригодность, адекватность, результативность защиты СЭК и ее совершенствование.

Полученные в результате аудита ИБ отчет и рекомендации могут использоваться:

- в случае соответствия требованиям безопасности, для получения специального сертификата безопасности, подтверждающего высокую защищенность СЭК от случайных угроз и атак злоумышленника, что может существенно повысить репутацию и привлекательность СЭК для потенциальных клиентов и пользователей;

- в случае несоответствия, на основании выданных рекомендаций, произвести реконфигурацию и модернизацию текущей системы защиты, устранить недопустимые риски и повысить общую защищенность СЭК.

Литература

- Ким Б. Показатели рынка электронной коммерции. URL: http://spbit.ru/news/n82562/ (дата обращения 17.11.2015).

- Оладько В.С. Модель действий злоумышленника в системах электронной коммерции//Международный научно-исследовательский журнал.2015. №7-1(38). С. 83-85. URL: http://research-journal.org/technical/model-dejstvij-zloumyshlennika-v-sistemax-elektronnoj-kommercii/ (дата обращения 17.11.2015).

- Аткина В.С. Анализ катастрофических воздействий на информационную систему// Актуальные проблемы гуманитарных и естественных наук. 2010.№1.С. 15-19.

References

- Kim B. Pokazateli rynka jelektronnoj kommercii. URL: http://spbit.ru/news/n82562/ (data obrashhenija 17.11.2015).

- Olad'ko V.S. Model' deystviy zloumyshlennika v sistemakh elektronnoy kommertsii//Mezhdunarodnyy nauchno-issledovatel'skiy zhurnal.2015. №7-1(38). S. 83-85. URL: http://research-journal.org/technical/model-dejstvij-zloumyshlennika-v-sistemax-elektronnoj-kommercii/ (data obrashcheniya 17.11.2015).

- Atkina V.S. Analiz katastroficheskikh vozdeystviy na informatsionnuyu sistemu// Aktual'nyye problemy gumanitarnykh i yestestvennykh nauk. 2010.№1.S. 15-19.