ПРИМЕНЕНИЕ ЭКСПЕРТНЫХ СИСТЕМ ДЛЯ РЕШЕНИЯ ЗАДАЧ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Болтунов А.И.1, Кротов Л.Н.2 1ORCID: 0000-0002-2776-2465, Аспирант, 2Доктор физико-математических наук, доцент, Пермский национальный исследовательский политехнический университет

ПРИМЕНЕНИЕ ЭКСПЕРТНЫХ СИСТЕМ ДЛЯ РЕШЕНИЯ ЗАДАЧ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

Аннотация

В современном мире информационные технологии используются практически во всех сферах жизни общества, поэтому вопрос обеспечения информационной безопасности становится особенно актуальным. Существуют различные методы решения задач информационной безопасности, одним из которых является использование экспертных систем. В данной статье описываются различные подходы к использованию подобных систем, а также рассматриваются их сильные и слабые стороны.

Ключевые слова: информационная безопасность, экспертные системы.Boltunov A.I.1, Krotov L.N.2

1ORCID: 0000-0002-2776-2465, Postgraduate student, 2 PhD in Physics and Mathematics, Associate professor, Perm National Research Polytechnic University

EXPERT SYSTEMS APPLICATION FOR SOLVING THE INFORMATION SECURITY PROBLEMS

Abstract

Information technologies are used in almost all areas of society in the modern world, therefore information security becomes particulary relevant. There are various methods for solving the information security problems, one of which is the use of expert systems. This article describes the different approaches to the expert systems application and considers their advantages and disadvantages.

Keywords: information security, expert systems.Возможность использования экспертных систем для решения задач защиты информации стала интересовать специалистов по информационной безопасности в связи с бурным развитием информационных технологий, а, следовательно, и появлением новых видов угроз. Уже сейчас экспертные системы применяются для решения некоторых задач информационной безопасности:

- оценка рисков и составление модели угроз [1];

- антивирусное программное обеспечение;

- аудит информационной безопасности предприятия [2];

Несмотря на все многообразие решаемых задач, можно выделить два основных подхода к созданию экспертных систем:

- создание экспертных систем, использующих эвристические правила;

- создание самообучающихся экспертных систем;

Экспертные системы на основе эвристических правил.

В данном подходе используется один из популярных методов представления знаний – правила в форме IF <условие> THEN <action>. Одним из применений такого подходя является создание антивирусного программного обеспечения и систем обнаружения вторжений. Возможны следующие варианты эвристического анализа:

- Анализируется программный код файла и сравнивается с сигнатурами,

хранящимися в базе антивирусного ПО. Эти сигнатуры характеризуют не какой-либо конкретный вид вредоносного ПО, а некоторую совокупность вирусов, исходя из предположения о том, что новые вирусы имеют сходство с уже существующим вредоносным ПО;

- Анализируются действия, совершаемые рассматриваемым процессом во время работы, и сравниваются с правилами, сохраненными в базе антивирусного ПО. В этом случае появляется возможность обнаружить вредоносное ПО, сигнатуры для которого еще не были добавлены в базу, если оно нацелено на выполнение тех же действий, что и ранее встречавшиеся вирусы.

Примерами антивирусного ПО, использующего эвристический анализ, могут послужить ESET Threat Sense[3] Kaspersky[4], Dr.Web Katana[5].

Кроме того, эвристические механизмы могут также использоваться с целью автоматизации аудита информационной безопасности. К примеру, система контроля защищенности и соответствия стандартам MaxPatrol, разработанная компанией Positive Technologies, использует эвристический анализ для выявления уязвимостей в сетевых службах и приложениях, давая оценку защищенности сети со стороны злоумышленника [6].

Данный подход к созданию экспертных систем обеспечивает простоту программирования и представления данных, так как знания, использующиеся в разрабатываемых системах, могут быть представлены в сравнительно простой форме эвристического правила. Кроме того, системы на основе эвристических правил могут быть разработаны без использования специальных средств (таких, как среда программирования CLIPS, язык логического программирования PROLOG). К недостаткам подобных систем можно отнести необходимость постоянного обновления баз знаний и полиномиальное возрастание числа ложных срабатываний создающихся систем при чрезмерной чувствительности эвристического анализатора.

Семантические сети.

Другой подход, применимый для решения задач информационной безопасности – использование семантических сетей. С точки зрения математики данная структура представляет собой помеченный ориентированный граф, узлы которого представляют объекты, а дуги – связи между этими объектами.

Подобный способ представления знаний может быть использован для описания многих предметных областей, в том числе и относящихся к сфере информационной безопасности. Пример использования семантических сетей для представления знаний в области защиты информации представлен в работе [7]. В данной работе представлено построение модели данных о различных уязвимостях на основе онтологического подхода, которая затем может быть использована для моделирования сетевых атак.

Рассмотрим достоинства и недостатки семантических сетей как способа представления знаний в экспертных системах. К достоинствам можно отнести следующие моменты:

- с помощью выбора соответствующих связей между объектами в семантической сети, становится возможной описание сколь угодно сложной предметной области.

- представленная графически, система знаний является более наглядной;

Но данный подход также имеет и некоторые недостатки:

- сетевая модель не содержит ясного представления о структуре предметной области;

- подобные модели являются пассивными структурами, а потому требуют специальный аппарат формального вывода для обработки[8];

- при осуществлении поиска узлов возникает комбинаторный взрыв, особенно если ответ на запрос является отрицательным[9].

Комбинирование подходов.

Каждый из описанных выше подходов обладает собственными преимуществами и недостатками. Тем не менее, представляется возможным комбинирование этих подходов с целью упорядочения эвристических правил и ускорения классификации атаки или вредоносного программного обеспечения.

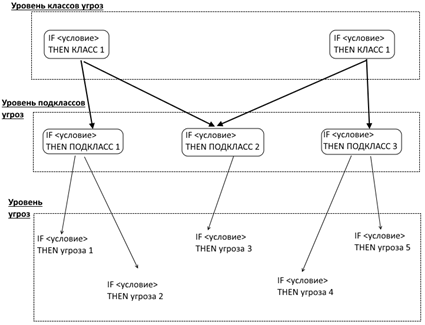

В данной модели предполагается следующая структура: в узлах графа, представляющего семантическую сеть, находятся эвристические правила, позволяющие отнести атаку либо вредоносное программное обеспечение к тому или иному типу/классу. Дуги же в этой модели будут представлять отношения, показывающие связь между различными правилами. Сами правила должны располагаться на нескольких уровнях, причем каждый последующий уровень должен определять более узкий класс угроз (рис. 1).

Рис. 1 - Представление модели данных в виде графа

Таким образом, построив подобную семантическую сеть, содержащую в своих узлах эвристические правила для классификации класса атак или угроз, предполагается получить увеличение скорости определения типа угрозы, а, следовательно, увеличение производительности системы обнаружения вторжений.

Заключение.

В данной статье рассматриваются различные подходы к использованию экспертных систем для решения задач информационной безопасности. Были рассмотрены два подхода: использование экспертных систем, основанных на эвристических правилах и применение экспертных систем с представлением базы знаний в виде семантических сетей. Для каждого подхода приведены примеры существующих разработок, выделены преимущества и недостатки.

В результате был предложен комбинированный подход, суть которого заключается в построении семантической сети с иерархической структурой, содержащей в себе эвристические правила для классификации угроз или атак в качестве объектов. Предполагается, что подобная схема представления знаний позволит добиться увеличения производительности систем обнаружения вторжений.

Литература

- Плетнёв П.В. Алгебраический подход к оценке информационной безопасности / Плетнёв П.В., Лёвкин И.В. // Известия Алтайского государственного университета. №1-2. C. 124-127

- Kozhakhmet, G. Bortsova, A. Inoue, L. Atymtayeva. Expert System for Security Audit Using Fuzzy Logic, Kazakh-British Technical University, Tole bi st., 59, Almaty, Kazakhstan. MAICS, 2012 (material of conference).

- ESET | Описание используемых технологий [Электронный ресурс] URL: https://www.esetnod32.ru/company/why/technology/ (дата обращения 04.03.2016).

- Что такое компонент Проактивная защита в Антивирусе Касперского 2012? [Электронный ресурс] URL: https://support.kaspersky.ru/6658 (дата обращения 04.03.2016).

- Dr. Web Katana [Электронный ресурс] URL: https://products.drweb.ru/home/katana/ (дата посещения 20.02.2016).

- MAXPATROL COMPLIANCE AND VULNERABILITY MANAGEMENT SYSTEM [Электронный ресурс] URL: https://goo.gl/l0gNIc (дата посещения03.2016)

- Котенко И.В. Построение модели данных для системы моделирования сетевых атак на основе онтологического подхода / Котенко И.В., Полубелова О.В., Чечулин А.А. // Труды СПИИРАН. 2013. Вып. 26. C. 26-39.

- Башмаков А.И., Башмаков И.А. Интеллектуальные информационные технологии: Учеб. пособие. - М.: МГТУ им. Н.Э. Баумана, 2005. - 304 с.

- Джарратано Дж. Экспертные системы: принципы разработки и программирование / Дж. Джарратано, Г. Райли; пер. с англ. — М.: ООО “И. Д. Вильямс”, 2007. — 1152 с.

- Krotov L. N. IDENTIFICATION AND COUNTERACTIONS TO ATTACKS OF MALEFACTORS IN THE AUTOMATED WORKING SYSTEM / Krotov L. N., Krotova E. L., Bogdanov N. V. // ARPN Journal of Engineering and Applied Sciences. 2015. Vol. 10. С. 10387-10391.

References

- Pletnjov P.V. Algebraicheskij podhod k ocenke informacionnoj bezopasnosti / Pletnjov P.V., Ljovkin I.V. // Izvestija Altajskogo gosudarstvennogo universiteta. 2010. №1-2. S. 124-127

- Kozhakhmet, G. Bortsova, A. Inoue, L. Atymtayeva. Expert System for Security Audit Using Fuzzy Logic, Kazakh-British Technical University, Tole bi st., 59, Almaty, Kazakhstan. MAICS, 2012 (material of conference).

- ESET | Opisanie ispol'zuemyh tehnologij [Jelektronnyj resurs] URL: https://www.esetnod32.ru/company/why/technology/ (data obrashhenija 04.03.2016).

- Chto takoe komponent Proaktivnaja zashhita v Antiviruse Kasperskogo 2012? [Jelektronnyj resurs] URL: https://support.kaspersky.ru/6658 (data obrashhenija 04.03.2016).

- Web Katana [Jelektronnyj resurs] URL: https://products.drweb.ru/home/katana/ (data poseshhenija 20.02.2016).

- MAXPATROL COMPLIANCE AND VULNERABILITY MANAGEMENT SYSTEM [Jelektronnyj resurs] URL: https://goo.gl/l0gNIc (data poseshhenija 07.03.2016)

- Kotenko I.V. Postroenie modeli dannyh dlja sistemy modelirovanija setevyh atak na osnove ontologicheskogo podhoda / Kotenko I.V., Polubelova O.V., Chechulin A.A. // Trudy SPIIRAN. 2013. Vyp. 26. S. 26-39.

- Bashmakov A.I., Bashmakov I.A. Intellektual'nye informacionnye tehnologii: Ucheb. posobie. - M.: MGTU im. N.Je. Baumana, 2005. - 304 s.

- Dzharratano Dzh. Jekspertnye sistemy: principy razrabotki i programmirovanie / Dzh. Dzharratano, G. Rajli; per. s angl. — M.: OOO “I. D. Vil'jams”, 2007. — 1152 s.

- Krotov L. N. IDENTIFICATION AND COUNTERACTIONS TO ATTACKS OF MALEFACTORS IN THE AUTOMATED WORKING SYSTEM / Krotov L. N., Krotova E. L., Bogdanov N. V. // ARPN Journal of Engineering and Applied Sciences. 2015. Vol. 10. S. 10387-10391.